Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 2 październik 2025

-----

## 1. NEWS

### Wielka Brytania ponownie żąda od Apple "tylnych drzwi" do szyfrowanych danych

Rząd Wielkiej Brytanii wznowił presję na firmę Apple, domagając się stworzenia mechanizmu umożliwiającego dostęp do zaszyfrowanych danych przechowywanych w iCloud. Brytyjskie władze argumentują, że dostęp ten jest niezbędny do walki z terroryzmem i przestępczością zorganizowaną. Apple, podobnie jak inni giganci technologiczni i obrońcy prywatności, stanowczo sprzeciwia się tym żądaniom, podkreślając, że osłabienie szyfrowania dla jednego celu otworzy furtkę dla cyberprzestępców i wrogich państw, zagrażając bezpieczeństwu wszystkich użytkowników.

Źródło: [antyweb.pl](https://antyweb.pl/rzad-domaga-sie-dostepu-do-danych-z-urzadzen-apple-to-nie-pierwszy-raz)

-----

### CISA alarmuje: krytyczna luka w Linuksie aktywnie wykorzystywana

Amerykańska agencja CISA dodała do swojego katalogu znanych i aktywnie wykorzystywanych podatności krytyczną lukę w narzędziu "sudo" w systemach Linux. Błąd ten, oznaczony jako CVE-2025-4789, pozwala lokalnemu atakującemu na eskalację uprawnień i przejęcie pełnej kontroli nad systemem. Biorąc pod uwagę wszechobecność polecenia "sudo" w świecie Linuksa, luka ta stwarza ogromne ryzyko dla milionów serwerów i urządzeń na całym świecie. Administratorom zalecono natychmiastowe wdrożenie poprawek.

Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/security/cisa-warns-of-critical-linux-sudo-flaw-exploited-in-attacks/)

-----

### Nowe, szybsze Alerty RCB. Rząd usprawnia system ostrzegania

Rządowe Centrum Bezpieczeństwa wprowadza istotne zmiany w systemie alertów SMS, które mają na celu jeszcze szybsze i skuteczniejsze ostrzeganie obywateli o zagrożeniach. Dzięki nowym regulacjom, komunikaty o sytuacjach kryzysowych, takich jak gwałtowne zjawiska pogodowe czy ataki terrorystyczne, będą wysyłane z najwyższym priorytetem, omijając potencjalne przeciążenia w sieciach komórkowych. To ważny krok w kierunku wzmocnienia systemu komunikacji kryzysowej w państwie.

Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/zmiany-w-alertach-rcb-najszybszy-kanal-komunikacji)

-----

### Chiny wprowadzają obowiązek zgłaszania cyberincydentów w ciągu godziny

Chińskie władze zaostrzają przepisy dotyczące cyberbezpieczeństwa, wprowadzając nowy, rygorystyczny wymóg dla firm. Od teraz, operatorzy infrastruktury krytycznej będą zobowiązani do zgłaszania poważnych incydentów bezpieczeństwa odpowiednim organom w ciągu zaledwie jednej godziny od ich wykrycia. Nowe prawo ma na celu przyspieszenie reakcji na ataki i poprawę koordynacji działań obronnych na poziomie krajowym.

Źródło: [darkreading.com](https://www.darkreading.com/cybersecurity-operations/china-one-hour-reporting-rule-major-cyber-incidents)

-----

## 2. INCYDENTY

### Hakerzy wykorzystują routery Milesight do budowy botnetu Mirai

Badacze bezpieczeństwa odkryli, że cyberprzestępcy aktywnie wykorzystują luki w popularnych routerach przemysłowych firmy Milesight. Atakujący infekują urządzenia złośliwym oprogramowaniem, a następnie włączają je do rozległego botnetu Mirai, który jest wykorzystywany do przeprowadzania zmasowanych ataków DDoS. Incydent ten pokazuje, jak wrażliwe i często zaniedbywane pod względem bezpieczeństwa są urządzenia z kategorii Internetu Rzeczy (IoT).

Źródło: [thehackernews.com](https://thehackernews.com/2025/10/hackers-exploit-milesight-routers-to.html)

-----

### Wyciek danych z drukarek LifePrint. Prywatne zdjęcia w sieci

Firma LifePrint, producent popularnych drukarek do zdjęć z rozszerzoną rzeczywistością, padła ofiarą wycieku danych. W wyniku błędu w konfiguracji serwera, prywatne zdjęcia i filmy tysięcy użytkowników zostały publicznie udostępnione w internecie. Incydent ten jest bolesnym przypomnieniem, że podłączone do sieci urządzenia, nawet te z pozoru niewinne jak drukarki, mogą stanowić poważne zagrożenie dla naszej prywatności, jeśli nie są odpowiednio zabezpieczone.

Źródło: [cybernews.com](https://cybernews.com/security/lifeprint-printer-data-leak-photos/)

-----

### Nowy trojan na Androida używa VNC do przejęcia pełnej kontroli nad telefonem

Pojawił się nowy, wyjątkowo groźny trojan na system Android, który do omijania zabezpieczeń wykorzystuje mechanizmy wirtualnej sieci komputerowej (VNC). Złośliwe oprogramowanie, ukryte w fałszywych aplikacjach, po zainstalowaniu daje hakerom zdalny, graficzny dostęp do ekranu smartfona. Dzięki temu mogą oni "ręcznie" wykonywać dowolne operacje – logować się do aplikacji bankowych, autoryzować przelewy czy czytać prywatne wiadomości, omijając przy tym wiele standardowych mechanizmów wykrywania oszustw.

Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/security/android-malware-uses-vnc-to-give-attackers-hands-on-access/)

-----

### Atak ransomware na brytyjską firmę inżynieryjną Dodd Group

Duża brytyjska firma inżynieryjno-budowlana Dodd Group padła ofiarą ataku ransomware. Incydent doprowadził do zaszyfrowania danych i paraliżu wewnętrznych systemów firmy. Do ataku przyznała się jedna z grup cyberprzestępczych, która zagroziła publikacją wykradzionych danych, jeśli okup nie zostanie zapłacony. To kolejny przykład ataku na kluczowy sektor gospodarki, który pokazuje, że żadna branża nie jest bezpieczna.

Źródło: [cybernews.com](https://cybernews.com/security/dodd-group-uk-ransomware-attack/)

-----

## 3. CIEKAWOSTKI

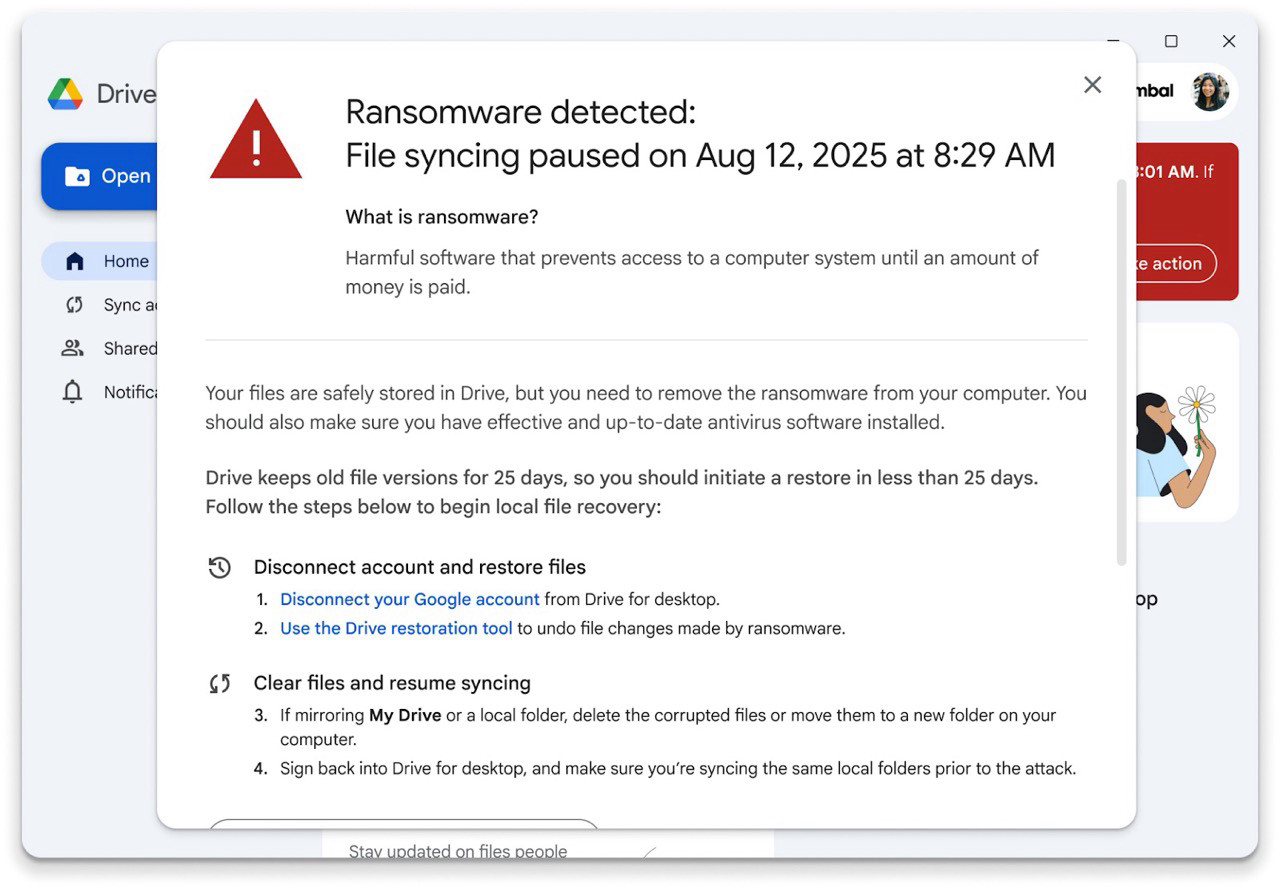

### Dysk Google z wbudowaną ochroną przed ransomware

Google wprowadza nową, niezwykle ważną funkcję bezpieczeństwa do swojej usługi Dysk Google. Od teraz, wersja desktopowa aplikacji będzie wyposażona w mechanizm wykrywania ransomware w czasie rzeczywistym. Jeśli aplikacja zauważy podejrzaną aktywność, taką jak masowe, szybkie szyfrowanie plików, natychmiast zablokuje proces, powiadomi użytkownika i pomoże w przywróceniu danych z wcześniejszej, nienaruszonej wersji. To duży krok w kierunku ochrony użytkowników przed jednym z najgroźniejszych cyberzagrożeń.

Źródło: [antyweb.pl](https://antyweb.pl/dysk-google-odpala-petarde-nowe-narzedzie-ktore-trzeba-znac)

-----

### Era "bionicznego hakera". Jak AI zmienia oblicze cyberwojny

Wkraczamy w nową erę cyberbezpieczeństwa, w której zarówno atakujący, jak i obrońcy na masową skalę wykorzystują sztuczną inteligencję. Eksperci mówią o narodzinach "bionicznego hakera" – połączenia ludzkiej kreatywności z mocą obliczeniową AI. Sztuczna inteligencja jest już używana do automatycznego wyszukiwania luk, tworzenia spersonalizowanych ataków phishingowych i omijania zabezpieczeń. Po stronie obrony, AI pomaga w analizie ogromnych ilości danych i błyskawicznym reagowaniu na incydenty. Ten wyścig zbrojeń na zawsze zmieni krajobraz cyberzagrożeń.

Źródło: [betanews.com](https://betanews.com/2025/10/01/the-rise-of-the-bionic-hacker-ais-impact-on-attack-and-defense/)

-----

### Nowy atak "Wiretap" pozwala wykraść dane z "bezpiecznych enklaw" Intela

Naukowcy opracowali nowy, wyrafinowany atak kanałem bocznym o nazwie "Wiretap", który jest w stanie wykraść dane z pozornie bezpiecznych enklaw Intel SGX (Software Guard Extensions). Technologia SGX jest używana w chmurze obliczeniowej do tworzenia izolowanych, zaszyfrowanych obszarów pamięci, w których przetwarzane są najbardziej wrażliwe dane. Nowy atak pokazuje, że nawet najnowocześniejsze, sprzętowe mechanizmy bezpieczeństwa mogą posiadać luki, które da się wykorzystać do kradzieży informacji.

Źródło: [thehackernews.com](https://thehackernews.com/2025/10/new-wiretap-attack-extracts-intel-sgx.html)

-----

## 4. NOWE PRÓBY OSZUSTW I SCAMÓW

### Plaga phishingu na seniorów. Hakerzy wykorzystują Facebooka

Trwa masowa kampania złośliwego oprogramowania na Androida, której celem są osoby starsze, aktywnie korzystające z Facebooka. Oszuści, udając wsparcie techniczne lub przedstawicieli firm, nakłaniają ofiary do instalacji aplikacji, która w rzeczywistości jest trojanem zdalnego dostępu. Po zainstalowaniu, hakerzy przejmują kontrolę nad telefonem i kradną pieniądze z kont bankowych. Kampania ta pokazuje, jak cyberprzestępcy celowo wybierają grupy społeczne, które uważają za bardziej podatne na manipulację.

Źródło: [therecord.media](https://therecord.media/seniors-targeted-facebook-android-malware-scam)

-----

### NordVPN ostrzeże Cię, jeśli Twoje "ciasteczka" trafią do darknetu

Popularny dostawca usług VPN, NordVPN, wprowadził nową, innowacyjną funkcję bezpieczeństwa. Będzie ona monitorować darknet w poszukiwaniu skradzionych "ciasteczek" (cookies) sesyjnych powiązanych z kontami użytkowników. Jeśli system wykryje, że "ciasteczko" z Twojej aktywnej sesji logowania, np. do poczty czy banku, zostało skradzione i wystawione na sprzedaż, natychmiast otrzymasz alert. Pozwoli to na błyskawiczną reakcję i wylogowanie się ze wszystkich urządzeń, zanim haker zdąży przejąć Twoje konto.

Źródło: [betanews.com](https://betanews.com/2025/10/01/nordvpn-adds-hijacked-session-alerts-to-warn-users-of-stolen-cookies-on-dark-web/)

-----

## 5. ŚWIAT KRYPTOWALUT

### Fałszywe skróty do portfeli kryptowalut nową metodą ataku

Cyberprzestępcy stosują nową, podstępną metodę do kradzieży kryptowalut. Rozsyłają oni pliki LNK (skróty systemu Windows), które udają popularne portfele kryptowalutowe lub aplikacje giełdowe. Po kliknięciu w taki skrót, ofiara nieświadomie uruchamia złośliwy skrypt, który instaluje na jej komputerze oprogramowanie kradnące dane logowania i klucze prywatne. Ta technika socjotechniczna jest szczególnie niebezpieczna, ponieważ wykorzystuje zaufanie użytkowników do znanych ikon i nazw aplikacji.

Źródło: [infosecurity-magazine.com](https://www.infosecurity-magazine.com/news/shortcut-credential-lures-deliver/)

-----

## 6. PRÓBY DEZINFORMACJI

### Talibowie odcięli internet i telefonię w Afganistanie

Rządzący w Afganistanie Talibowie podjęli decyzję o całkowitym odcięciu dostępu do internetu i usług telekomunikacyjnych w prowincji Pandższir. Oficjalnie, ma to na celu walkę z siłami oporu, jednak organizacje praw człowieka alarmują, że jest to próba wprowadzenia całkowitej blokady informacyjnej i uniemożliwienie dokumentowania łamania praw człowieka w regionie. To drastyczny przykład tego, jak reżimy autorytarne wykorzystują kontrolę nad infrastrukturą telekomunikacyjną do cenzury i tłumienia sprzeciwu.

Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/armia-i-sluzby/talibowie-odcieli-internet-i-telefonie-w-afganistanie)

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 02/10/2025

@lesiopm2

· 2025-10-02 05:01

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.402 HBD

Votes: 10

More interactions (upvote, reblog, reply) coming soon.