Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 3 listopad 2025

-----

## **1. NEWS**

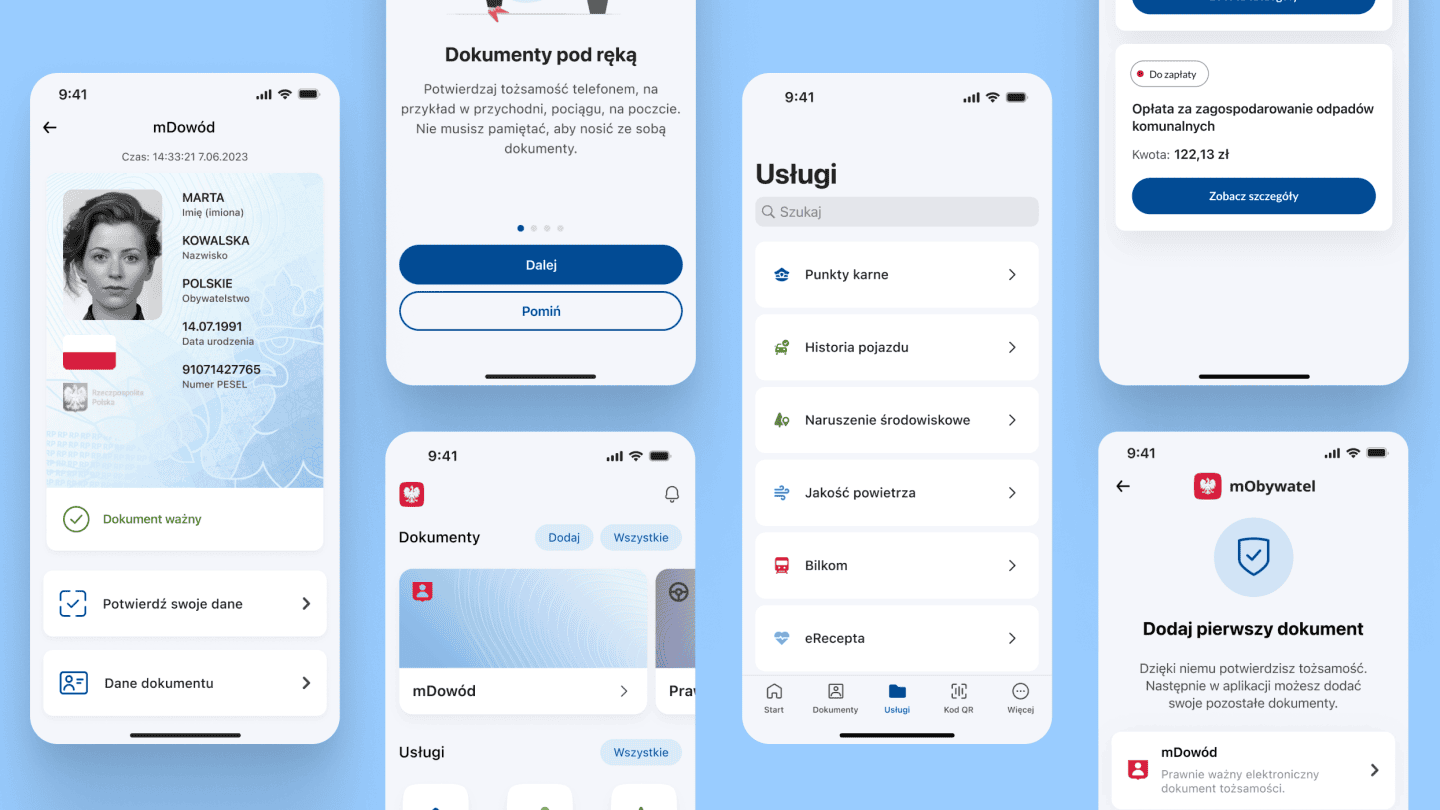

### **Pozytywna opinia CSIRT MON o kodzie mObywatela 2.0**

Eksperci z CSIRT MON (Zespołu Reagowania na Incydenty Bezpieczeństwa Komputerowego) zakończyli analizę kodu źródłowego aplikacji mObywatel 2.0, która została publicznie udostępniona przez Centralny Ośrodek Informatyki. Wnioski są optymistyczne – kod został oceniony jako wysokiej jakości, a zastosowane mechanizmy bezpieczeństwa uznano za solidne i zgodne z dobrymi praktykami. Taka transparentność i weryfikacja przez niezależnych ekspertów wojskowych to ważny krok w budowaniu zaufania do publicznych aplikacji.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/polityka-i-prawo/co-pokazuje-opinia-csirt-mon-o-kodzie-mobywatela) [PL]*

-----

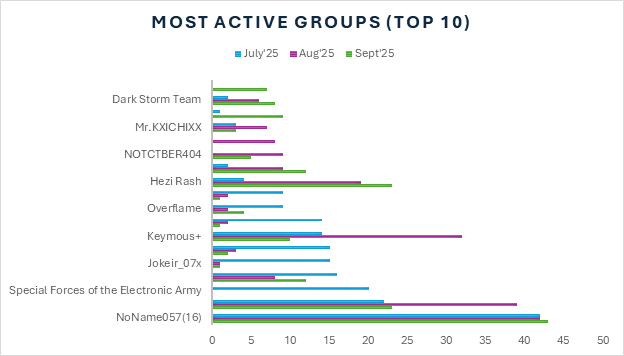

### **Raport Q3 2025: Rośnie liczba ataków haktywistów na infrastrukturę krytyczną**

Nowy raport firmy Cyble wskazuje na niepokojący trend w trzecim kwartale 2025 roku. Ataki przeprowadzane przez grupy haktywistów (motywowane politycznie) stają się coraz bardziej zuchwałe i wymierzone w infrastrukturę krytyczną. Głównymi celami są sektory rządowy, energetyczny i transportowy. Analitycy ostrzegają, że haktywiści przechodzą od prostych ataków DDoS do bardziej wyrafinowanych operacji, mających na celu realne zakłócenie usług publicznych.

*Źródło: [cyble.com](https://cyble.com/blog/hacktivist-attacks-critical-infrastructure-q3-2025/) [EN]*

-----

## **2. INCYDENTY**

### **Cyberatak na właściciela SuperGrosz.pl. Wykradziono wrażliwe dane Polaków**

Firma AIQLabs, właściciel serwisu pożyczkowego SuperGrosz.pl, padła ofiarą cyberataku. W ręce hakerów wpadła potężna baza wrażliwych danych klientów, zawierająca m.in. numery PESEL, serie i numery dowodów osobistych, adresy zamieszkania, numery telefonów oraz adresy e-mail. Firma ostrzega poszkodowanych i zaleca pilne podjęcie kroków minimalizujących ryzyko, takich jak zastrzeżenie dowodu i wzmożona czujność na próby oszustw.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/cyberatak-na-wlasciciela-serwisu-supergrosz-wykradziono-wrazliwe-dane) [PL]*

-----

### **Nowe luki w Windows Graphics. Możliwe zdalne wykonanie kodu**

Badacze z Check Point odkryli nowe, krytyczne luki w komponencie Windows Graphics. Podatności te mogą pozwolić atakującemu na zdalne wykonanie kodu (RCE) oraz odczyt wrażliwych danych z pamięci urządzenia. Do ataku może dojść poprzez zwabienie ofiary na specjalnie spreparowaną stronę internetową lub otwarcie złośliwego dokumentu. Microsoft został poinformowany o problemie i pracuje nad łatkami.

*Źródło: [research.checkpoint.com](https://research.checkpoint.com/2025/drawn-to-danger-windows-graphics-vulnerabilities-lead-to-remote-code-execution-and-memory-exposure/) [EN]*

-----

### **Japońska grupa APT "Bronze Butler" atakuje za pomocą luki w oprogramowaniu**

Grupa hakerska Bronze Butler (znana też jako Tick) została wykryta podczas nowej kampanii szpiegowskiej. Analitycy z Sophos donoszą, że grupa wykorzystuje niezałatane luki w popularnym japońskim oprogramowaniu do zarządzania zasobami IT. Atak ten pozwala im na głęboką infiltrację sieci dużych korporacji i agencji rządowych, kradzież danych oraz długoterminowe monitorowanie aktywności ofiar.

*Źródło: [news.sophos.com](https://news.sophos.com/en-us/2025/10/30/bronze-butler-exploits-japanese-asset-management-software-vulnerability/) [EN]*

-----

### **Malware "PhantomRaven" ukryty w "niewidzialnych" zależnościach NPM**

W repozytorium NPM (popularnym wśród programistów JavaScript) odkryto nową rodzinę złośliwego oprogramowania nazwaną "PhantomRaven". Malware ten ukrywa się w tzw. "niewidzialnych zależnościach", czyli w pakietach, które nie są bezpośrednio widoczne w pliku `package.json`. Jego celem jest kradzież kluczy API, haseł i zmiennych środowiskowych z komputerów deweloperów, co stanowi poważne zagrożenie dla łańcucha dostaw oprogramowania.

*Źródło: [koi.ai](https://www.koi.ai/blog/phantomraven-npm-malware-hidden-in-invisible-dependencies) [EN]*

-----

## **3. CIEKAWOSTKI**

### **Czym są "Shadow Profiles"? Facebook wie o Tobie więcej, niż myślisz**

Zastanawiałeś się kiedyś, skąd serwisy społecznościowe wiedzą o ludziach, których nie masz w znajomych, a nawet o tych, którzy nie mają konta? To zasługa "profili-cieni". Platformy tworzą je, analizując książki adresowe i wiadomości *innych* użytkowników. Artykuł wyjaśnia, jak działa ten mechanizm zbierania danych "z drugiej ręki", na który nigdy nie wyraziliśmy zgody, i jak trudno jest się przed nim chronić.

*Źródło: [kontrabanda.net](https://kontrabanda.net/r/shadow-profiles-co-to-jest-jak-temu-przeciwdzialac/) [PL]*

-----

### **"Konta-duchy" – zapomniane loginy to tykająca bomba dla Twojej tożsamości**

Większość z nas posiada dziesiątki starych, zapomnianych kont na forach internetowych, w grach czy dawnych serwisach społecznościowych. McAfee ostrzega, że te "konta-duchy" to ogromne ryzyko. Zazwyczaj są one zabezpieczone starymi, słabymi hasłami, które dawno wyciekły. Hakerzy przejmują je, aby kraść naszą tożsamość, resetować hasła w innych serwisach lub przeprowadzać ataki phishingowe na naszych znajomych.

*Źródło: [mcafee.com](https://www.mcafee.com/blogs/internet-security/ghost-accounts-how-old-forgotten-logins-put-you-at-risk-for-identity-theft/) [EN]*

-----

### **Cyberbezpieczeństwo w czasach kryzysu. Jak chronić firmę przy ograniczonym budżecie?**

Recesja i cięcia budżetowe często uderzają w pierwszej kolejności w działy IT i bezpieczeństwa. Analitycy z Cisco Talos przygotowali poradnik dla menedżerów, jak utrzymać wysoki poziom ochrony przy ograniczonych zasobach. Kluczem jest skupienie się na fundamentach: segmentacji sieci, regularnym patchowaniu, obowiązkowym MFA oraz, co najważniejsze, na nieustannej edukacji pracowników, która jest najtańszą formą obrony.

*Źródło: [blog.talosintelligence.com](https://blog.talosintelligence.com/cybersecurity-on-a-budget-strategies-for-an-economic-downturn/) [EN]*

-----

### **Ewolucja roli CISO: Od szefa bezpieczeństwa do lidera transformacji AI**

Rola Dyrektora ds. Bezpieczeństwa Informacji (CISO) gwałtownie się zmienia. W erze generatywnej AI, CISO przestaje być tylko "strażnikiem", a staje się kluczową postacią w procesie wdrażania nowych technologii. To właśnie CISO, ze swoją wiedzą o ryzyku i zarządzaniu danymi, jest najlepiej przygotowany do tego, by bezpiecznie przeprowadzić firmę przez transformację AI i zapewnić zgodność z regulacjami.

*Źródło: [esentire.com](https://www.esentire.com/blog/ai-is-reshaping-cyber-heres-why-todays-cisos-are-tomorrows-ai-transformation-leaders) [EN]*

-----

## **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

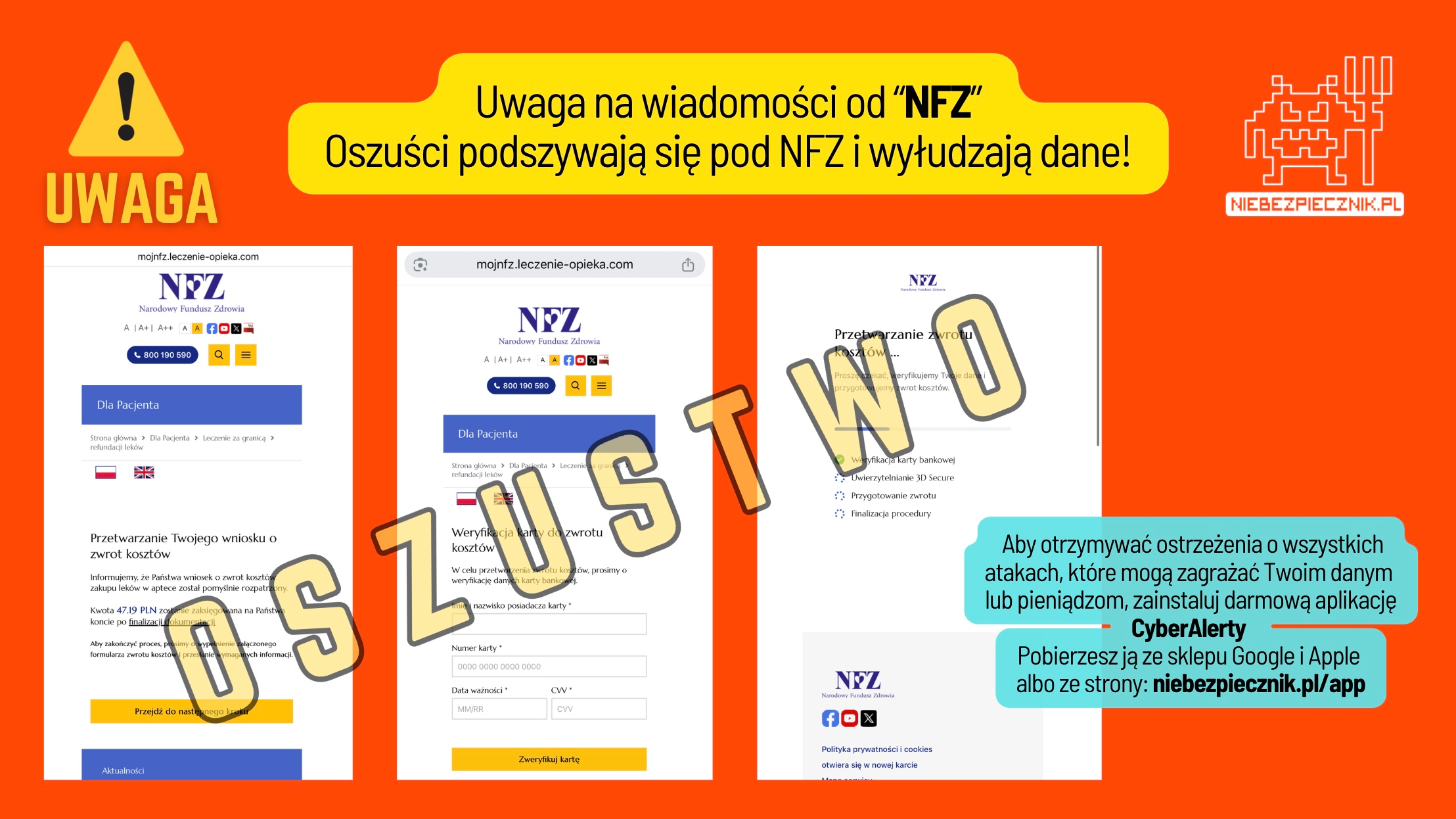

### **Uwaga na fałszywe e-maile od NFZ o "zwrocie kosztów zakupu leków"**

Niebezpiecznik ostrzega przed nową kampanią phishingową, która idealnie wpisuje się w sezon grypowy. Oszuści masowo rozsyłają e-maile podszywające się pod Narodowy Fundusz Zdrowia z informacją o rzekomym "zwrocie środków za zakupione leki". Link w wiadomości prowadzi do fałszywego panelu logowania, którego celem jest kradzież poświadczeń do bankowości elektronicznej.

*Źródło: [niebezpiecznik.pl](https://niebezpiecznik.pl/post/uwaga-na-e-maile-od-nfz-o-zwrocie-kosztow-zakupu-lekow/) [PL]*

-----

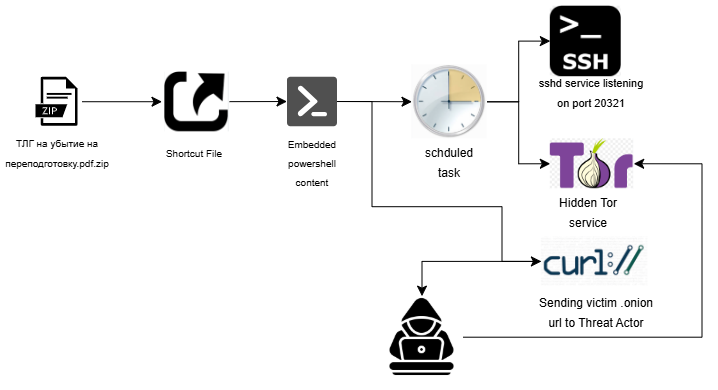

### **Sfałszowane dokumenty wojskowe bronią do rozsyłania backdoora**

Analitycy z Cyble wykryli nową kampanię spear-phishingową, wymierzoną w cele rządowe i wojskowe. Hakerzy wykorzystują specjalnie spreparowane dokumenty (m.in. pliki Word i PDF) udające oficjalną korespondencję wojskową. Otwarcie pliku przez ofiarę prowadzi do instalacji backdoora, który daje atakującym pełny i stały dostęp do zainfekowanego komputera w celu kradzieży danych wywiadowczych.

*Źródło: [cyble.com](https://cyble.com/blog/weaponized-military-documents-deliver-backdoor/) [EN]*

-----

## **5. ŚWIAT KRYPTOWALUT**

### **Nie żyje założyciel upadłej giełdy kryptowalut. Odbywał karę dożywocia**

Media obiegła informacja o śmierci założyciela jednej z niesławnych giełd kryptowalut, która upadła kilka lat temu, pociągając za sobą miliardowe straty inwestorów. Mężczyzna został skazany na dożywocie za prowadzenie gigantycznej piramidy finansowej i oszustwa. Jego śmierć w więzieniu definitywnie zamyka jeden z najbardziej mrocznych rozdziałów w historii kryptowalut.

*Źródło: [cryps.pl](https://cryps.pl/nie-zyje-zalozyciel-upadlej-gieldy-kryptowalut-odsiadywal-dozywocie-w-wiezieniu/) [PL]*

-----

## **6. PRÓBY DEZINFORMACJI**

### **Raport MIT o AI i ransomware ostro skrytykowany. "To dezinformacja"**

W społeczności cyberbezpieczeństwa zawrzało po publikacji raportu powiązanego z MIT, który stwierdził, że "AI napędza już 80% ataków ransomware". Eksperci i analitycy z czołowych firm (m.in. Socket) publicznie skrytykowali te doniesienia, nazywając je "absurdalnymi" i "pozbawionymi dowodów". Jest to klasyczny przykład siania paniki i "AI-washingu", który szkodzi rzetelnej dyskusji na temat realnych, a nie wyimaginowanych zagrożeń.

*Źródło: [socket.dev](https://socket.dev/blog/security-community-slams-mit-linked-report-claiming-ai-powers-80-of-ransomware) [EN]*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 03/11/2025

@lesiopm2

· 2025-11-03 06:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 3.212 HBD

Votes: 52

More interactions (upvote, reblog, reply) coming soon.