Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 5 sierpnia 2025

-----

### **1. NEWS**

##### **Eksperci: Część materiałów AI z wizerunkiem dzieci jest w Polsce legalna**

Eksperci z Polskiej Agencji Prasowej alarmują, że obecne polskie prawo nie jest w pełni przygotowane na zagrożenia związane z materiałami generowanymi przez AI, które przedstawiają seksualne wykorzystywanie dzieci. Istnieje luka prawna, przez którą część syntetycznych treści, nierealistycznych lub w formie rysunkowej, może nie być klasyfikowana jako nielegalna pornografia dziecięca. Specjaliści wzywają do pilnej nowelizacji Kodeksu karnego, aby dostosować przepisy do nowej, cyfrowej rzeczywistości i zapewnić pełną ochronę prawną małoletnim.

*Źródło: [Polska Agencja Prasowa (PAP)](https://www.pap.pl/aktualnosci/eksperci-czesc-materialow-ai-z-rozebranymi-dziecmi-jest-polsce-legalna-trzeba-zmienic)*

-----

##### **Polskie firmy powiązane z siatką zaopatrującą rosyjską armię**

Międzynarodowe śledztwo dziennikarskie ujawniło istnienie siatki firm, w tym podmiotów zarejestrowanych w Polsce, które są powiązane z dostarczaniem komponentów elektronicznych dla rosyjskiego przemysłu zbrojeniowego. Firmy te, działając jako pośrednicy, miały pomagać w omijaniu międzynarodowych sankcji i zaopatrywać rosyjskie fabryki w technologię niezbędną do produkcji sprzętu wojskowego. Działalność ta stanowi poważne zagrożenie dla bezpieczeństwa i pokazuje, jak skomplikowane są łańcuchy dostaw wykorzystywane do obchodzenia restrykcji.

*Źródło: [vsquare.org](https://vsquare.org/trading-with-the-enemy-polish-firms-linked-to-russian-military-supply-network/)*

-----

##### **Krytyczne luki w drukarkach Fujifilm pozwalają na zdalne przejęcie kontroli**

Odkryto dwie krytyczne luki bezpieczeństwa w popularnych drukarkach wielofunkcyjnych firmy Fujifilm. Podatności te, oznaczone jako CVE-2025-43890 i CVE-2025-43891, pozwalają nieautoryzowanemu atakującemu na zdalne wykonanie kodu i przejęcie pełnej kontroli nad urządzeniem. Haker może w ten sposób uzyskać dostęp do drukowanych dokumentów, danych uwierzytelniających zapisanych w drukarce oraz wykorzystać urządzenie do dalszych ataków w sieci wewnętrznej firmy.

*Źródło: [Cybersecurity News](https://cybersecuritynews.com/fujifilm-printers-vulnerability/)*

-----

### **2. INCYDENTY**

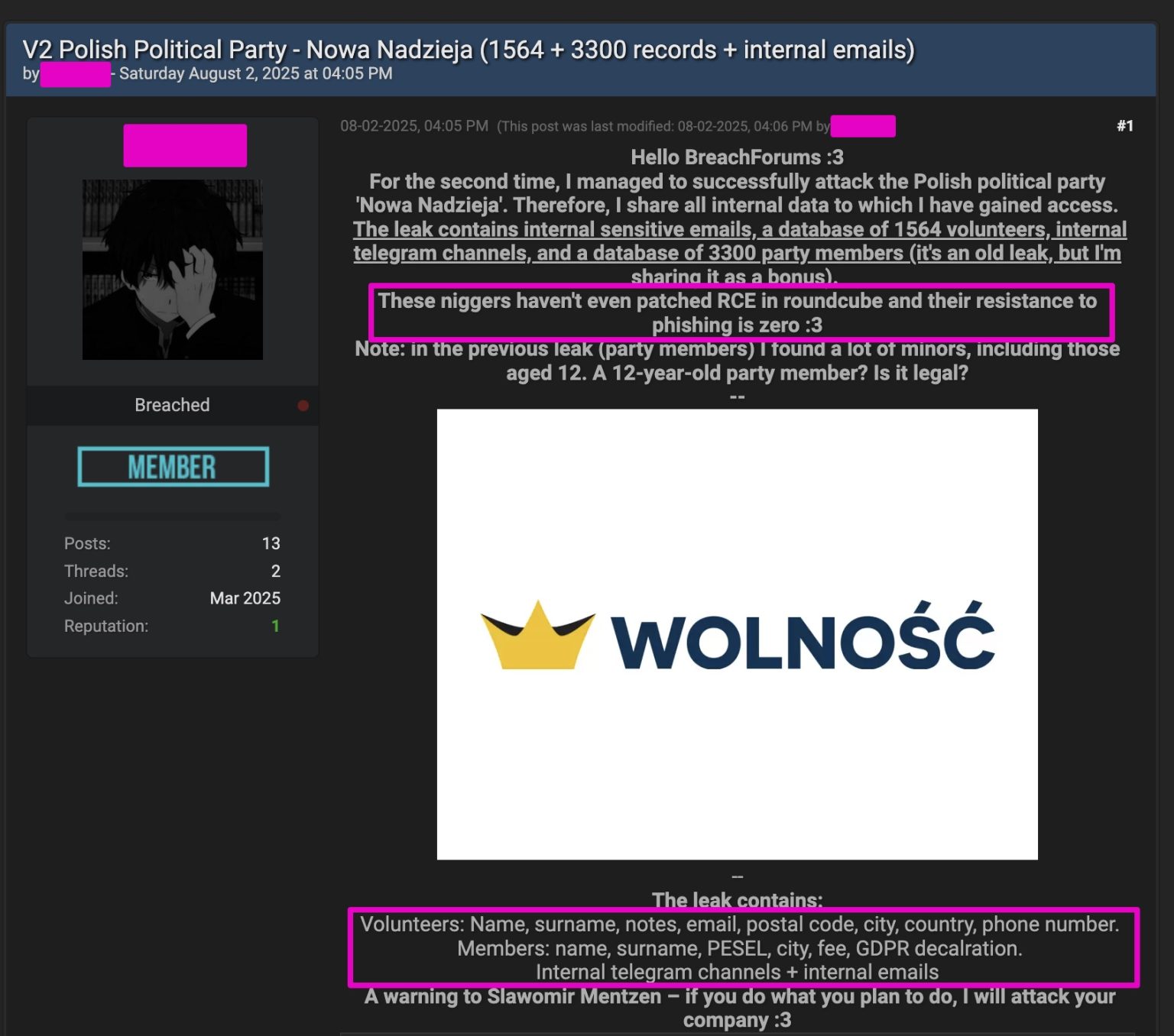

##### **Wyciek danych partii Nowa Nadzieja Sławomira Mentzena**

Doszło do wycieku danych osobowych z systemów informatycznych partii Nowa Nadzieja. W sieci opublikowano dane członków i sympatyków partii, które najprawdopodobniej pochodziły z serwisu służącego do zapisów. Wykradzione informacje obejmują imiona, nazwiska, adresy e-mail, numery telefonów, a w niektórych przypadkach nawet numery PESEL. Incydent ten stanowi poważne zagrożenie dla prywatności osób, których dane wyciekły, i jest przedmiotem analizy ekspertów ds. bezpieczeństwa.

*Źródło: [Niebezpiecznik.pl](https://niebezpiecznik.pl/post/wyciek-danych-nowa-nadzieja-slawomir-mentzen/)*

-----

##### **Cyberatak na urządzenia Huawei sparaliżował telekomunikację w całym kraju**

Według doniesień medialnych, doszło do masowego cyberataku na urządzenia sieciowe firmy Huawei, który spowodował poważne zakłócenia w usługach telekomunikacyjnych na terenie całego kraju. Atak miał na celu sparaliżowanie kluczowej infrastruktury, co doprowadziło do problemów z dostępem do internetu i usług telefonicznych dla milionów użytkowników. Służby badają incydent, a jego skala wskazuje na możliwość działania zorganizowanej grupy hakerskiej lub podmiotu państwowego.

*Źródło: [CyberDefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/cyberatak-na-urzadzenia-huawei-sparalizowal-telekomunikacje-w-calym-kraju)*

-----

##### **Proton naprawia błąd w aplikacji Authenticator, który prowadził do wycieku danych**

Firma Proton poinformowała o załataniu luki w swojej nowej aplikacji do uwierzytelniania dwuskładnikowego, Proton Pass Authenticator. Błąd powodował, że klucze TOTP, służące do generowania jednorazowych kodów, mogły być zapisywane w lokalnych logach systemowych w postaci niezaszyfrowanej. Choć ryzyko wykorzystania luki było niewielkie i wymagało fizycznego dostępu do urządzenia, firma szybko zareagowała, wydając poprawkę i zalecając użytkownikom aktualizację aplikacji.

*Źródło: [BleepingComputer](https://www.bleepingcomputer.com/news/security/proton-fixes-authenticator-bug-leaking-totp-secrets-in-logs/)*

-----

### **3. CIEKAWOSTKI**

##### **Upadek grupy ransomware Einhaus – czyli jak hakerzy pokłócili się o pieniądze**

Grupa ransomware znana jako Einhaus, która w przeszłości przeprowadziła udane ataki, rozpadła się z powodu wewnętrznych konfliktów o podział zysków. Po jednym z ataków, w którym uzyskano okup, liderzy grupy postanowili nie dzielić się pieniędzmi z pozostałymi członkami, co doprowadziło do buntu i publikacji wewnętrznych narzędzi oraz danych grupy w internecie. Historia ta pokazuje, że nawet w świecie cyberprzestępczym chciwość i brak zaufania mogą prowadzić do upadku pozornie dobrze zorganizowanych syndykatów.

*Źródło: [The Register](https://www.theregister.com/2025/08/04/einhaus_group_ransomware_collapse/)*

-----

##### **Liczba aktywnie wykorzystywanych luk zero-day wzrosła trzykrotnie w ciągu roku**

Według raportu firmy Mandiant (należącej do Google), liczba aktywnie wykorzystywanych przez hakerów luk zero-day wzrosła w ciągu ostatniego roku trzykrotnie w porównaniu do poprzednich lat. Oznacza to, że cyberprzestępcy coraz częściej i skuteczniej znajdują i wykorzystują błędy w oprogramowaniu, zanim producenci zdążą wydać na nie poprawki. Raport podkreśla również, że Chiny są liderem w wykorzystywaniu exploitów zero-day w operacjach szpiegowskich.

*Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/news/microsoft-google-zero-day-exploits/)*

-----

##### **Hakerzy coraz chętniej wykorzystują narzędzia generatywnej AI**

Eksperci ds. bezpieczeństwa ostrzegają, że cyberprzestępcy coraz częściej i skuteczniej wykorzystują narzędzia oparte na generatywnej sztucznej inteligencji. AI służy im do tworzenia bardziej przekonujących e-maili phishingowych, generowania złośliwego kodu, a także do automatyzacji niektórych etapów ataku. Chociaż technologia ta nie tworzy jeszcze samodzielnie zupełnie nowych wektorów ataków, to znacząco obniża próg wejścia dla mniej zaawansowanych przestępców i zwiększa skalę ich operacji.

*Źródło: [Dark Reading](https://www.darkreading.com/remote-workforce/threat-actors-leaning-genai-tools)*

-----

### **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

##### **Nowy malware "PXJ-Stealer" kradnie dane z komunikatorów i portfeli kryptowalut**

Odkryto nowe złośliwe oprogramowanie kradnące informacje, nazwane "PXJ-Stealer". Jest ono dystrybuowane głównie poprzez zainfekowane instalatory oprogramowania pobierane z nieoficjalnych źródeł. Po uruchomieniu, malware skanuje komputer w poszukiwaniu danych z popularnych komunikatorów, takich jak Telegram i Discord, a także danych dostępowych do portfeli kryptowalut. Do tej pory zidentyfikowano ponad 4000 ofiar tego nowego zagrożenia.

*Źródło: [The Register](https://www.theregister.com/2025/08/04/pxa_stealer_4000_victims/)*

-----

##### **Phishing przez dodatki do przeglądarki Mozilla Firefox**

Nowa kampania phishingowa wykorzystuje zaufanie użytkowników do oficjalnego sklepu z dodatkami dla przeglądarki Firefox. Oszuści publikują pozornie przydatne rozszerzenia, które po zainstalowaniu wyświetlają fałszywe komunikaty lub otwierają nowe karty ze stronami phishingowymi. Celem jest wyłudzenie danych logowania do różnych serwisów, w tym mediów społecznościowych i poczty e-mail. Użytkownikom zaleca się ostrożność przy instalowaniu nowych dodatków i sprawdzanie ich uprawnień.

*Źródło: [The Register](https://www.theregister.com/2025/08/04/mozilla_add_on_phishing/)*

-----

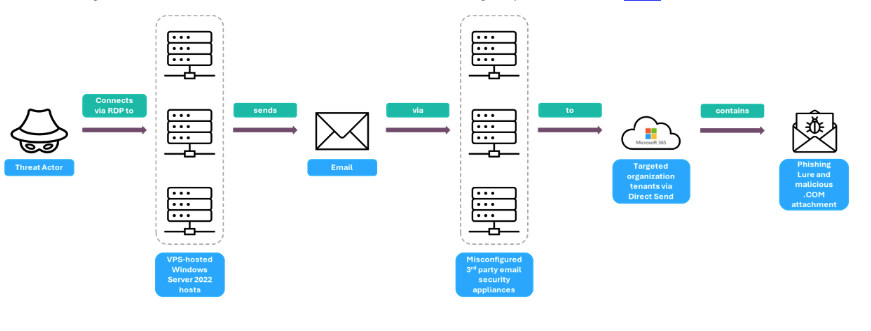

##### **Hakerzy wykorzystują funkcję "Direct Send" w Microsoft 365 do wewnętrznego phishingu**

Cyberprzestępcy znaleźli sposób na ominięcie zabezpieczeń poczty e-mail, wykorzystując legalną funkcję "Direct Send" w usłudze Microsoft 365. Funkcja ta pozwala na wysyłanie wiadomości bezpośrednio z urządzeń i aplikacji, często bez szczegółowej weryfikacji. Po przejęciu konta w organizacji, hakerzy używają tej metody do rozsyłania wewnętrznych e-maili phishingowych od rzekomo zaufanych nadawców. Takie wiadomości mają znacznie większą szansę na oszukanie pracowników, ponieważ pochodzą z wewnątrz firmy.

*Źródło: [HackRead](https://hackread.com/hackers-microsoft-365-direct-send-internal-phishing-emails/)*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Co tam Panie w sieci? 05/08/2025

@lesiopm2

· 2025-08-05 06:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 17

More interactions (upvote, reblog, reply) coming soon.