Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 8 września 2025

-----

### **1. NEWS**

##### **USA oferuje 10 milionów dolarów za informacje o hakerach atakujących sektor energetyczny**

Rząd Stanów Zjednoczonych, w ramach programu "Rewards for Justice", zaoferował nagrodę w wysokości do 10 milionów dolarów za informacje o trzech rosyjskich hakerach. Są oni powiązani z serią cyberataków na amerykańskie i międzynarodowe firmy z sektora energetycznego. Ataki te, przeprowadzane w latach 2012-2018, miały na celu infiltrację i potencjalny sabotaż kluczowej infrastruktury. Działania te podkreślają determinację USA w walce z cyberprzestępczością sponsorowaną przez państwa.

*Źródło: [SecurityWeek](https://www.securityweek.com/us-offers-10-million-for-three-russian-energy-firm-hackers/)*

-----

##### **Linie lotnicze Qantas obniżają premie dla zarządu po masowym wycieku danych**

Australijskie linie lotnicze Qantas podjęły decyzję o obniżeniu premii dla swoich dyrektorów w odpowiedzi na niedawny, poważny wyciek danych, który dotknął milionów klientów. Ten symboliczny gest ma na celu pokazanie, że zarząd bierze na siebie część odpowiedzialności za incydent i jest formą odpowiedzi na publiczną krytykę. Decyzja ta jest jednym z pierwszych tak wyraźnych przykładów, w których konsekwencje finansowe za incydent cyberbezpieczeństwa bezpośrednio dotykają najwyższego kierownictwa firmy.

*Źródło: [The Record](https://therecord.media/qantas-airline-reduces-bonuses-executives-data-breach)*

-----

### **2. INCYDENTY**

##### **Ograniczony cyberatak na producenta opon Bridgestone**

Firma Bridgestone, jeden z największych na świecie producentów opon, potwierdziła, że padła ofiarą "ograniczonego" incydentu bezpieczeństwa. Firma nie ujawniła na razie szczegółów technicznych ataku, jednak zapewnia, że podjęła natychmiastowe działania w celu odizolowania problemu i zminimalizowania jego wpływu na operacje. Zdarzenie to jest kolejnym przypomnieniem, że sektor produkcyjny pozostaje jednym z głównych celów dla cyberprzestępców, którzy często dążą do zakłócenia łańcucha dostaw.

*Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/news/bridgestone-confirms-limited-cyber/)*

-----

##### **Luka w systemie SAP S/4HANA aktywnie wykorzystywana w atakach**

Badacze bezpieczeństwa ostrzegają, że krytyczna luka w popularnym systemie ERP SAP S/4HANA jest aktywnie wykorzystywana przez hakerów. Podatność ta, jeśli nie zostanie załatana, pozwala atakującym na przejęcie pełnej kontroli nad systemem, co może prowadzić do kradzieży wrażliwych danych biznesowych, sabotażu operacji finansowych i paraliżu działalności firmy. Administratorom systemów SAP zalecono natychmiastową weryfikację i wdrożenie dostępnych poprawek bezpieczeństwa.

*Źródło: [Dark Reading](https://www.darkreading.com/vulnerabilities-threats/sap-4hana-vulnerability-under-attack)*

-----

### **3. CIEKAWOSTKI**

##### **Hakerzy wykorzystują platformy analityczne do sprawdzania swoich planów i narzędzi**

W zaskakującym odkryciu, analitycy z firmy SentinelOne zauważyli, że cyberprzestępcy regularnie przesyłają swoje złośliwe oprogramowanie i plany ataków na publiczne platformy analityczne, takie jak VirusTotal. Robią to, aby sprawdzić, czy ich nowe narzędzia są wykrywane przez programy antywirusowe. Daje to badaczom bezpieczeństwa unikalny wgląd w najnowsze techniki i plany hakerów, pozwalając na proaktywne przygotowanie się na nadchodzące zagrożenia, jeszcze zanim zostaną one użyte w rzeczywistych atakach.

*Źródło: [SentinelOne](https://www.sentinelone.com/labs/contagious-interview-threat-actors-scout-cyber-intel-platforms-reveal-plans-and-ops/)*

-----

##### **Domowy radar lotniczy podłączony do internetu to zły pomysł – historia jednego błędu**

Pewien entuzjasta lotnictwa, który zbudował domowy system do śledzenia samolotów, przez pomyłkę udostępnił jego panel administracyjny publicznie w internecie. Błąd ten nie tylko pozwolił każdemu na podglądanie jego prywatnego radaru, ale również ujawnił jego dokładną lokalizację geograficzną, co stanowiło poważne zagrożenie dla jego prywatności. Historia ta, opisana na portalu Adwersarz.pl, jest przestrogą dla wszystkich hobbystów, aby zawsze zwracali uwagę na bezpieczną konfigurację swoich domowych projektów.

*Źródło: [Adwersarz.pl](https://adwersarz.pl/domowy-radar-lotniczy-udostepniony-publicznie-w-internecie-to-zly-pomysl/)*

-----

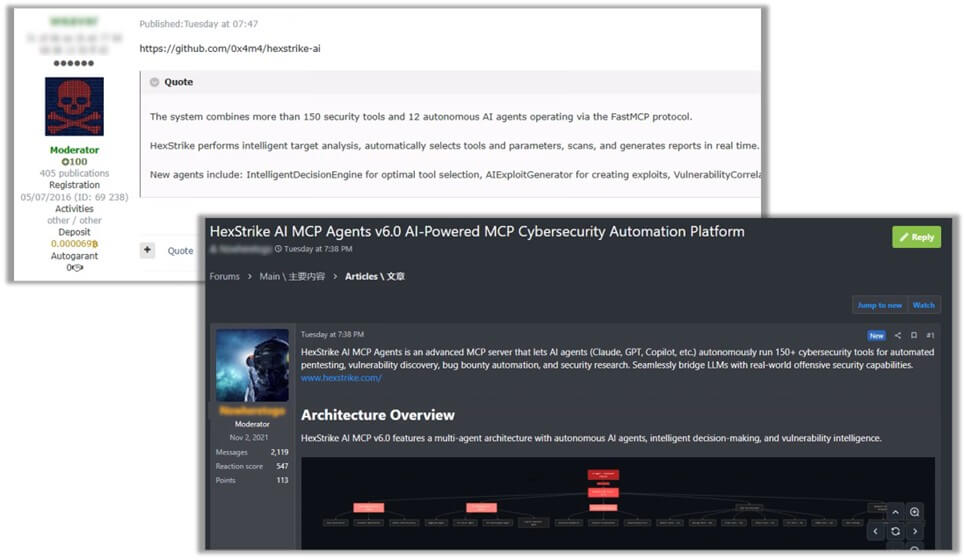

##### **"HexStrike AI" – gdy duże modele językowe spotykają się z exploitami zero-day**

Badacze z firmy Check Point analizują nowe, niepokojące zjawisko: wykorzystanie narzędzi AI, takich jak "HexStrike", do automatycznego tworzenia exploitów na luki zero-day. Systemy te, karmione technicznymi opisami podatności, są w stanie w bardzo krótkim czasie wygenerować działający kod, który je wykorzystuje. To drastycznie skraca czas od odkrycia luki do jej masowego wykorzystania, stawiając przed obrońcami nowe, niezwykle trudne wyzwania.

*Źródło: [Check Point Research](https://blog.checkpoint.com/executive-insights/hexstrike-ai-when-llms-meet-zero-day-exploitation/)*

-----

### **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

##### **Północnokoreańscy hakerzy podszywają się pod ekspertów ds. bezpieczeństwa, aby kraść informacje**

Grupa hakerska Lazarus, powiązana z Koreą Północną, prowadzi nową, wyrafinowaną kampanię phishingową. Atakujący tworzą fałszywe profile ekspertów ds. cyberbezpieczeństwa na platformach takich jak LinkedIn, a następnie nawiązują kontakt z prawdziwymi badaczami. W trakcie rozmowy przesyłają ofiarom rzekomo ciekawe narzędzia lub analizy, które w rzeczywistości są złośliwym oprogramowaniem. Celem jest infiltracja komputerów specjalistów i kradzież ich badań oraz informacji o nowych lukach w zabezpieczeniach.

*Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/news/north-korea-exploit-threat-intel/)*

-----

##### **Oszuści wykorzystują chatbota Grok AI do promowania złośliwych linków na platformie X**

Cyberprzestępcy znaleźli nowy sposób na oszukiwanie użytkowników platformy X (dawniej Twitter). Wykorzystują oni chatbota Grok AI do masowego generowania postów, które zawierają złośliwe linki prowadzące do stron phishingowych, oszustw kryptowalutowych lub złośliwego oprogramowania. Dzięki wiarygodnie brzmiącym tekstom generowanym przez AI, posty te omijają filtry antyspamowe i skuteczniej nakłaniają użytkowników do kliknięcia w niebezpieczne linki.

*Źródło: [The Hacker News](https://thehackernews.com/2025/09/cybercriminals-exploit-xs-grok-ai-to.html)*

-----

##### **Nowy trojan zdalnego dostępu "CastleRAT" rozpowszechniany jako usługa (MaaS)**

Pojawiła się nowa, tajna grupa cyberprzestępcza o nazwie "TAG-150", która oferuje w modelu "Malware-as-a-Service" (MaaS) nowego, zaawansowanego trojana zdalnego dostępu (RAT) o nazwie "CastleRAT". Narzędzie to, napisane w języku Go, jest niezwykle trudne do wykrycia i oferuje wiele funkcji, w tym kradzież danych, keylogging i zdalne sterowanie komputerem. Model subskrypcyjny sprawia, że nawet mniej zaawansowani technicznie przestępcy mogą z łatwością przeprowadzać skomplikowane ataki.

*Źródło: [Dark Reading](https://www.darkreading.com/threat-intelligence/secretive-maas-group-tag-150-novel-castlerat)*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Co tam Panie w sieci? 08/09/2025

@lesiopm2

· 2025-09-08 05:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 38

More interactions (upvote, reblog, reply) coming soon.