Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 13 październik 2025

-----

## **1. NEWS**

### **FBI zamyka BreachForums – kolejny cios w cyberprzestępczy półświatek**

Federalne Biuro Śledcze (FBI) odniosło kolejny duży sukces, zamykając BreachForums, jedno z najpopularniejszych forów hakerskich służących do handlu kradzionymi danymi. Strona została przejęta przez organy ścigania, co jest potężnym ciosem w społeczność cyberprzestępców. To właśnie na tym forum miały być sprzedawane dane wykradzione klientom Salesforce, a jego zamknięcie utrudni przestępcom monetyzację ich nielegalnych działań.

*Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/security/fbi-takes-down-breachforums-portal-used-for-salesforce-extortion/)*

-----

### **To już oficjalne: Microsoft kończy wsparcie dla Windows 10**

Microsoft przypomina, że dni systemu Windows 10 są policzone. Zgodnie z oficjalnym harmonogramem, wsparcie techniczne i aktualizacje bezpieczeństwa dla tego popularnego systemu operacyjnego zakończą się w październiku 2025 roku. Oznacza to, że miliony użytkowników, którzy nie zaktualizują swoich komputerów do nowszej wersji, będą narażone na rosnące ryzyko cyberataków. To ostatni dzwonek, aby zaplanować migrację i zadbać o swoje cyfrowe bezpieczeństwo.

*Źródło: [cysecurity.news](https://www.cysecurity.news/2025/10/microsoft-to-end-support-for-windows-10.html)*

-----

### **Sektor prywatny kluczem do cyberobrony Wielkiej Brytanii**

W obliczu rosnącej liczby i skomplikowania cyberataków, Wielka Brytania coraz mocniej stawia na współpracę z sektorem prywatnym w celu wzmocnienia narodowej tarczy obronnej. Eksperci podkreślają, że bez zaangażowania firm technologicznych, ich wiedzy i innowacyjnych rozwiązań, rządowe agencje nie są w stanie samodzielnie sprostać wyzwaniom. Taka synergia ma kluczowe znaczenie dla ochrony krytycznej infrastruktury i budowania odporności całego kraju.

*Źródło: [infosecurity-magazine.com](https://www.infosecurity-magazine.com/opinions/private-sector-uk-cyber/)*

-----

## **2. INCYDENTY**

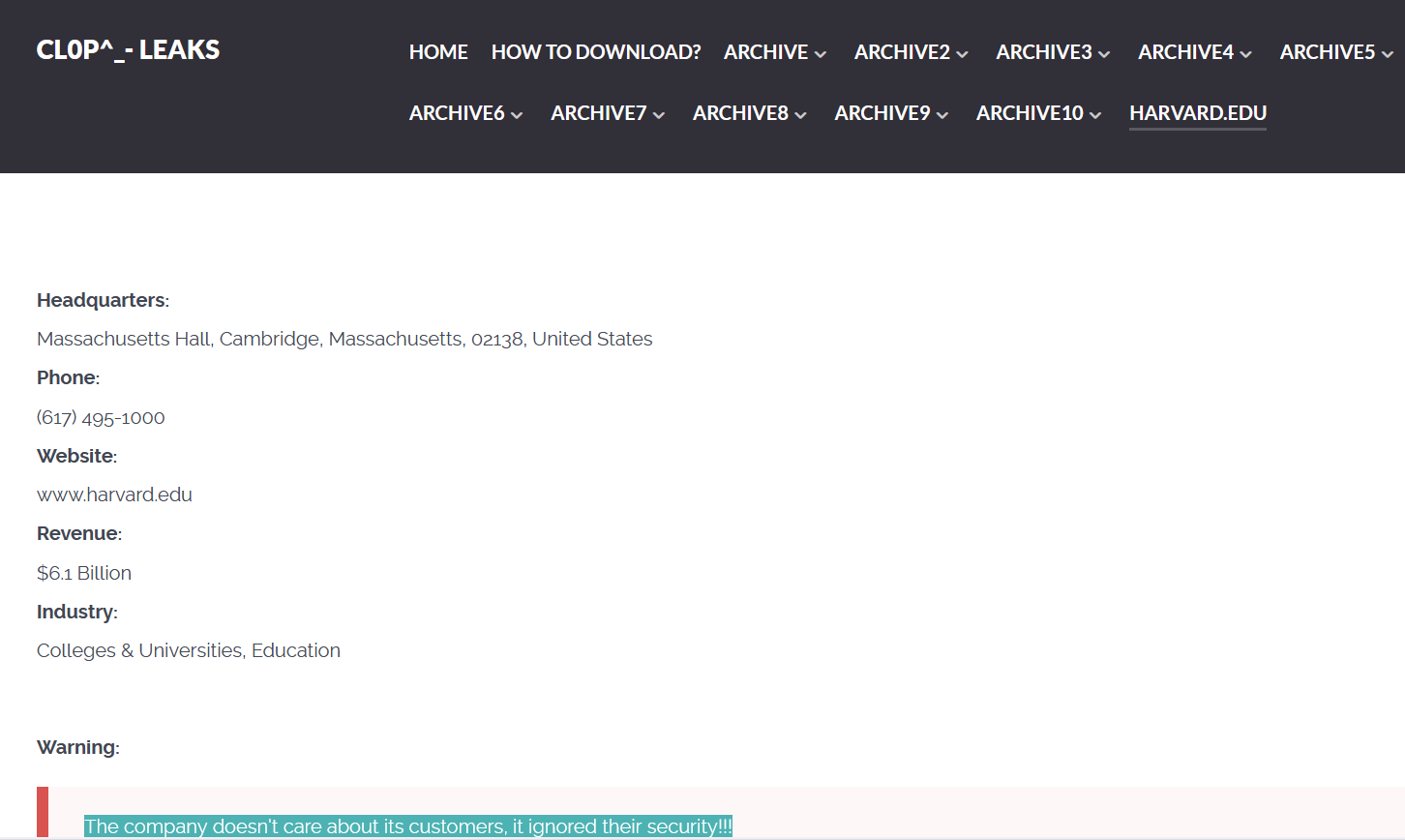

### **Grupa ransomware Clop twierdzi, że zhakowała Uniwersytet Harvarda**

Jedna z najbardziej znanych grup ransomware, Clop, umieściła na swojej liście ofiar Uniwersytet Harvarda, jedną z najbardziej prestiżowych uczelni na świecie. Hakerzy twierdzą, że są w posiadaniu wrażliwych danych i grożą ich publikacją, jeśli okup nie zostanie zapłacony. Incydent ten, jeśli się potwierdzi, będzie kolejnym dowodem na to, że nawet najlepiej zabezpieczone instytucje mogą paść ofiarą zdeterminowanych cyberprzestępców.

*Źródło: [securityaffairs.com](https://securityaffairs.com/183282/cyber-crime/clop-ransomware-group-claims-the-hack-of-harvard-university.html)*

-----

### **Skoordynowana kampania atakuje urządzenia sieciowe Cisco, Fortinet i Palo Alto**

Badacze bezpieczeństwa ostrzegają przed zmasowaną kampanią cyberataków wymierzoną w urządzenia sieciowe czołowych producentów, takich jak Cisco, Fortinet i Palo Alto Networks. Atakujący wykorzystują znane luki w zabezpieczeniach, aby przejąć kontrolę nad routerami i firewallami, co pozwala im na monitorowanie ruchu sieciowego i przeprowadzanie dalszych ataków. To poważne zagrożenie dla firm na całym świecie, które polegają na tych urządzeniach w celu ochrony swoich sieci.

*Źródło: [securityweek.com](https://www.securityweek.com/cisco-fortinet-palo-alto-networks-devices-targeted-in-coordinated-campaign/)*

-----

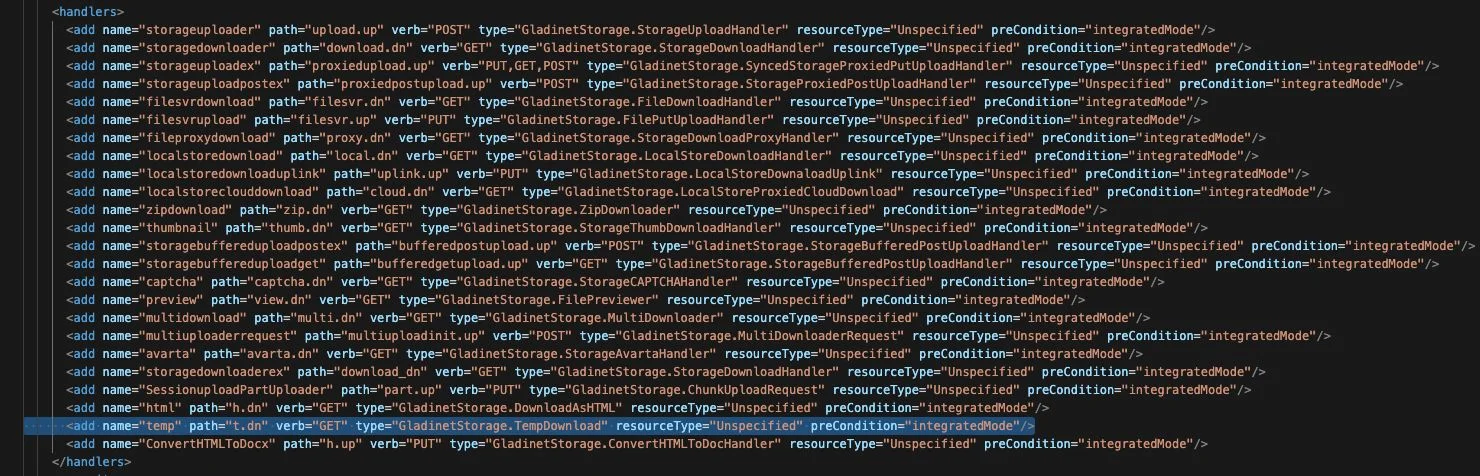

### **Luka zero-day w oprogramowaniu Gladinet aktywnie wykorzystywana w atakach**

Odkryto krytyczną lukę typu zero-day (CVE-2025-11371) w popularnym oprogramowaniu do udostępniania plików Gladinet CentreStack i Triofox, która jest już aktywnie wykorzystywana przez hakerów. Podatność pozwala na zdalne wykonanie kodu i przejęcie pełnej kontroli nad serwerem bez konieczności uwierzytelniania. Administratorom zaleca się natychmiastowe podjęcie działań zaradczych, ponieważ oficjalna łatka nie została jeszcze wydana.

*Źródło: [securityaffairs.com](https://securityaffairs.com/183259/hacking/cve-2025-11371-unpatched-zero-day-in-gladinet-centrestack-triofox-under-attack.html)*

-----

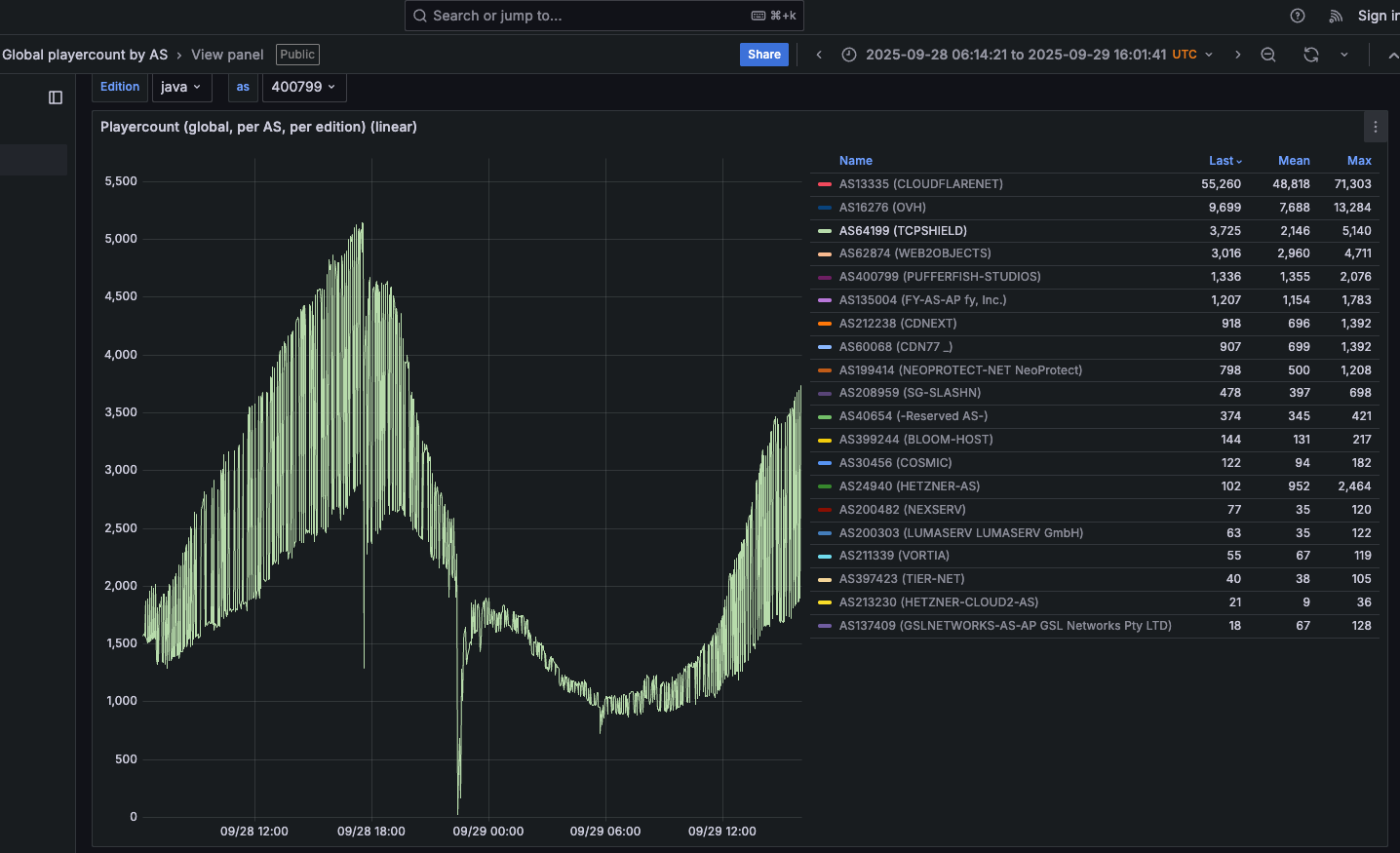

### **Nowy botnet DDoS "Aisuru" sieje spustoszenie wśród amerykańskich dostawców internetu**

W sieci pojawił się nowy, potężny botnet o nazwie "Aisuru", który jest odpowiedzialny za rekordowe ataki typu DDoS (Distributed Denial of Service) na infrastrukturę głównych dostawców usług internetowych w USA. Ataki te powodują masowe przerwy w dostępie do sieci, zakłócając działanie firm i życie codzienne milionów ludzi. Skala i siła botnetu Aisuru stanowią poważne wyzwanie dla zespołów ds. bezpieczeństwa.

*Źródło: [krebsonsecurity.com](https://krebsonsecurity.com/2025/10/ddos-botnet-aisuru-blankets-us-isps-in-record-ddos/)*

-----

### **Uwaga na nową, krytyczną lukę w Oracle E-Business Suite (CVE-2025-61884)**

Specjaliści ds. bezpieczeństwa biją na alarm w związku z kolejną poważną luką w oprogramowaniu Oracle E-Business Suite. Podatność, oznaczona jako CVE-2025-61884, może być wykorzystana zdalnie do przejęcia kontroli nad systemem. Biorąc pod uwagę, jak wiele globalnych korporacji korzysta z tego pakietu do zarządzania kluczowymi procesami biznesowymi, ryzyko jest ogromne. Zalecana jest jak najszybsza instalacja udostępnionych przez Oracle poprawek.

*Źródło: [helpnetsecurity.com](https://www.helpnetsecurity.com/2025/10/12/another-remotely-exploitable-oracle-ebs-vulnerability-requires-your-attention-cve-2025-61884/)*

-----

## **3. CIEKAWOSTKI**

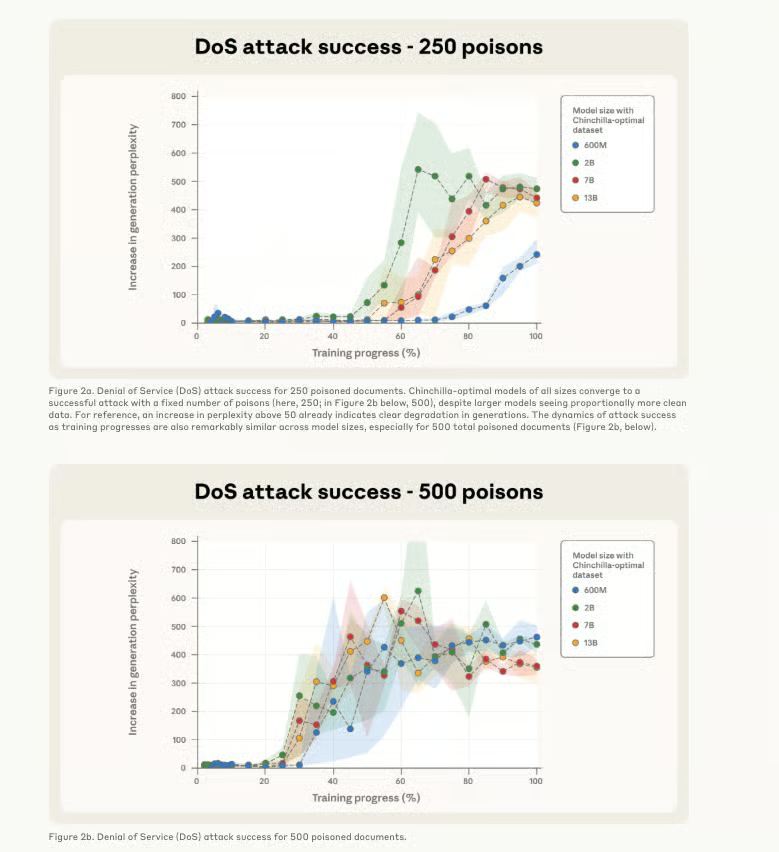

### **Sztuczna inteligencja podatna na "zatrucie" – nowe zagrożenie dla modeli AI**

Modele sztucznej inteligencji, na których coraz bardziej polegamy, mogą być celem specyficznego ataku zwanego "zatruciem danych" (data poisoning). Polega on na celowym wprowadzeniu do danych treningowych zmanipulowanych informacji, które powodują, że AI zaczyna podejmować błędne decyzje lub tworzyć ukryte "tylne furtki". To subtelne, lecz potężne zagrożenie pokazuje, że musimy chronić nie tylko same algorytmy, ale również dane, na których się uczą.

*Źródło: [eweek.com](https://www.eweek.com/news/ai-can-be-poisoned-easily/)*

-----

### **Wyścig technologiczny kamer AI – co potrafią i jakie niosą ryzyka?**

Inteligentne kamery wykorzystujące AI do analizy obrazu w czasie rzeczywistym stają się coraz powszechniejsze – od monitoringu miast po kontrolę jakości w fabrykach. Artykuł przybliża niesamowite możliwości tej technologii, ale jednocześnie stawia ważne pytania o granice inwigilacji, prywatność i bezpieczeństwo danych. Wyścig o jak najszybsze i najdokładniejsze systemy AI w kamerach już trwa, a jego skutki odczujemy wszyscy.

*Źródło: [computerworld.com](https://www.computerworld.com/article/4070482/ai-cameras-race-for-a-real-time-edge.html)*

-----

### **Jak skutecznie chronić swoją prywatność online za pomocą VPN?**

W dobie wszechobecnego śledzenia naszej aktywności w sieci, sieci VPN (Virtual Private Network) stają się niezbędnym narzędziem dla każdego, kto ceni sobie prywatność. Ten przystępny materiał wideo wyjaśnia krok po kroku, jak działa VPN, jak szyfruje nasze połączenie i ukrywa adres IP przed niepożądanymi obserwatorami. To świetna pigułka wiedzy dla tych, którzy chcą świadomie poruszać się po cyfrowym świecie.

*Źródło: [zdnet.com](https://www.zdnet.com/video/how-to-use-a-vpn-to-protect-your-online-privacy/)*

-----

## **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

### **Nowy scam w Nowym Jorku – fałszywe SMS-y obiecują "zwrot podatku inflacyjnego"**

Mieszkańcy Nowego Jorku stali się celem nowej kampanii smishingowej, w której oszuści wysyłają wiadomości tekstowe z informacją o rzekomym zwrocie pieniędzy w ramach walki z inflacją. SMS zawiera link do fałszywej strony rządowej, której celem jest wyłudzenie danych osobowych i bankowych. To kolejny przykład, jak przestępcy wykorzystują aktualne wydarzenia społeczne i ekonomiczne do uwiarygodnienia swoich oszustw.

*Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/security/fake-inflation-refund-texts-target-new-yorkers-in-new-scam/)*

-----

### **Chińskie zestawy phishingowe "all-inclusive" ułatwiają życie przestępcom**

Cyberprzestępczość staje się coraz bardziej "profesjonalna" dzięki zaawansowanym zestawom phishingowym sprzedawanym w darknecie. Najnowsze pakiety pochodzące z Chin oferują kompleksową obsługę, w tym gotowe szablony stron, systemy do zarządzania ofiarami i mechanizmy omijania zabezpieczeń. Taka "industrializacja" phishingu obniża próg wejścia dla początkujących oszustów i zwiększa skalę zagrożenia na całym świecie.

*Źródło: [theregister.com](https://www.theregister.com/2025/10/10/chinese_phishing_kit_fraud/)*

----

## **5. PRÓBY DEZINFORMACJI**

### **Prorosyjscy haktywiści przeprowadzili cyberataki na systemy wodociągowe w Teksasie**

Grupa haktywistów powiązana z Rosją przyznała się do przeprowadzenia serii cyberataków na małe systemy wodociągowe i kanalizacyjne w Teksasie. Chociaż ataki nie spowodowały poważniejszych szkód, ich celem było wywołanie paniki i zademonstrowanie zdolności do uderzenia w amerykańską infrastrukturę krytyczną. Incydent ten jest traktowany jako element wojny hybrydowej i operacji psychologicznej, mającej na celu destabilizację.

*Źródło: [infosecurity-magazine.com](https://www.infosecurity-magazine.com/news/russia-hacktivistsattack-water/)*

-----

### **Nowe rosyjskie oprogramowanie szpiegujące "ClayRAT" szybko ewoluuje i się rozprzestrzenia**

Badacze z firmy Zimperium zidentyfikowali nowe, zaawansowane oprogramowanie szpiegujące na Androida o nazwie "ClayRAT", które jest powiązane z rosyjskimi służbami. Malware rozprzestrzenia się poprzez fałszywe aplikacje i jest w stanie przejąć pełną kontrolę nad zainfekowanym urządzeniem, kradnąc kontakty, wiadomości, a nawet nagrywając rozmowy. Szybkie tempo ewolucji tego narzędzia wskazuje na aktywne wsparcie ze strony państwowego sponsora.

*Źródło: [cyberscoop.com](https://cyberscoop.com/russian-spyware-clayrat-is-spreading-evolving-quickly-according-to-zimperium/)*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 13/10/2025

@lesiopm2

· 2025-10-13 05:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 37

More interactions (upvote, reblog, reply) coming soon.