Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 18 październik 2025

-----

## **1. NEWS**

### **Wojska Obrony Cyberprzestrzeni apelują: Cztery zasady, które musi znać każdy Polak**

W obliczu rosnącej liczby cyberzagrożeń, polskie Wojska Obrony Cyberprzestrzeni (WOC) wystosowały ważny apel do obywateli. Eksperci WOC przypominają o czterech fundamentalnych zasadach cyberhigieny: regularnej aktualizacji oprogramowania, używaniu silnych i unikalnych haseł, włączeniu uwierzytelniania wieloskładnikowego (MFA) oraz zachowaniu czujności wobec prób phishingu. WOC podkreśla, że świadomość i proste nawyki każdego z nas tworzą pierwszą i najważniejszą linię obrony przed cyberatakami.

*Źródło: [dobreprogramy.pl](https://www.dobreprogramy.pl/wojska-obrony-cyberprzestrzeni-apeluja-podano-cztery-zasady,7211774764469184a)*

-----

### **Platforma X (Twitter) pokaże więcej informacji o użytkownikach**

Serwis X, należący do Elona Muska, planuje wprowadzić zmiany, które zwiększą transparentność kont. Nowa funkcja ma wyświetlać więcej informacji kontekstowych o użytkownikach, takich jak data dołączenia czy historia zmian nazwy profilu. Celem jest ułatwienie identyfikacji botów i kont zaangażowanych w operacje dezinformacyjne. Zmiana ta, choć potencjalnie kontrowersyjna z punktu widzenia prywatności, jest krokiem w stronę walki z manipulacją na platformie.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/platforma-muska-pokaze-wiecej-informacji-o-uzytkownikach)*

-----

## **2. INCYDENTY**

### **Hakerzy z Korei Północnej łączą stare i nowe malware w atakach na sektor obronny**

Północnokoreańska grupa hakerska Lazarus po raz kolejny udowadnia swoją pomysłowość, łącząc w jednej kampanii dwa rodzaje złośliwego oprogramowania: znanego backdoora "BeaverTail" z nowym malwarem "Mortha". Ten koktajl pozwala im na skuteczniejsze omijanie zabezpieczeń i głębszą infiltrację sieci firm z sektora obronnego. Analitycy ostrzegają, że ta hybrydowa taktyka stanowi poważne zagrożenie dla globalnego bezpieczeństwa.

*Źródło: [thehackernews.com](https://thehackernews.com/2025/10/north-korean-hackers-combine-beavertail.html)*

-----

### **Chińska grupa JewelBug po cichu szpieguje japońskie organizacje**

Badacze z firmy Symantec wykryli długotrwałą i dyskretną kampanię szpiegowską prowadzoną przez chińską grupę APT znaną jako JewelBug (lub APT15). Celem hakerów są japońskie firmy i organizacje z różnych sektorów. Atakujący wykorzystują zaawansowane techniki, aby przez miesiące, a nawet lata, pozostawać niewykrytymi w sieciach ofiar, kradnąc cenne dane i tajemnice handlowe.

*Źródło: [thehackernews.com](https://thehackernews.com/2025/10/chinese-threat-group-jewelbug-quietly.html)*

-----

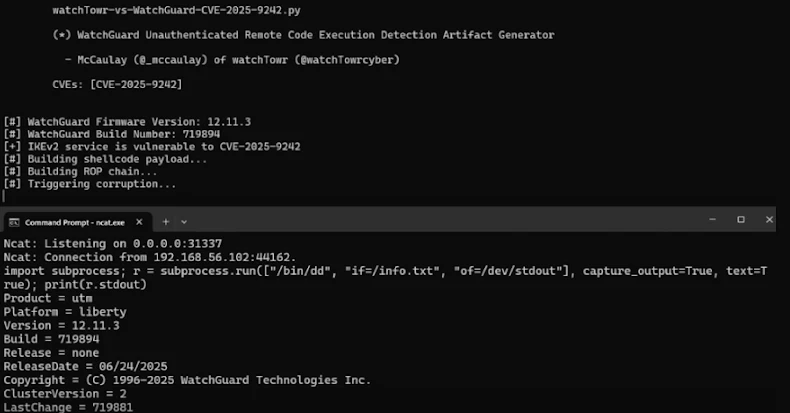

### **Luka w systemach WatchGuard VPN pozwala na przejęcie kontroli nad siecią**

Odkryto krytyczną lukę w oprogramowaniu WatchGuard Network Security, która pozwala atakującym na zdalne wykonanie kodu i przejęcie kontroli nad firmowymi sieciami VPN. Podatność jest szczególnie niebezpieczna, ponieważ umożliwia obejście uwierzytelniania i uzyskanie dostępu do wewnętrznej sieci bez wiedzy administratorów. Wszystkim firmom korzystającym z rozwiązań WatchGuard zaleca się natychmiastową instalację udostępnionych poprawek.

*Źródło: [thehackernews.com](https://thehackernews.com/2025/10/researchers-uncover-watchguard-vpn-bug.html)*

-----

## **3. CIEKAWOSTKI**

### **Jak nauczyciele demaskują prace napisane przez AI? To prostsze niż myślisz**

Sztuczna inteligencja zrewolucjonizowała sposób, w jaki uczniowie i studenci podchodzą do pisania prac, ale nauczyciele nie pozostają w tyle. Artykuł zdradza metody, jakimi pedagodzy wykrywają teksty wygenerowane przez ChatGPT i inne modele językowe. Analizują oni m.in. nienaturalnie poprawny styl, brak osobistych refleksji, powtarzalne struktury zdań oraz metadane plików. Okazuje się, że ludzka intuicja i doświadczenie wciąż potrafią przechytrzyć algorytm.

*Źródło: [lifehacker.com](https://lifehacker.com/family/how-teachers-detect-ai-chatgpt?test_uuid=02DN02BmbRCcASIX6xMQtY9&test_variant=B)*

-----

### **Spotify udostępnia wytwórniom narzędzia AI do klonowania głosu artystów**

Gigant streamingu muzycznego testuje nowe, rewolucyjne narzędzia oparte na sztucznej inteligencji, które pozwolą wytwórniom muzycznym na tworzenie i edytowanie wokali przy użyciu sklonowanego głosu artysty. Technologia ta otwiera niesamowite możliwości twórcze, ale jednocześnie rodzi poważne pytania etyczne i prawne dotyczące zgody, własności i potencjalnych nadużyć. Dyskusja na temat przyszłości muzyki w erze AI nabiera tempa.

*Źródło: [tabletowo.pl](https://www.tabletowo.pl/spotify-nowe-narzedzia-wytwornie-ai/)*

-----

### **Co nowego w iOS 26.1? Przegląd najważniejszych funkcji**

Apple udostępniło nową wersję swojego mobilnego systemu operacyjnego, iOS 26.1, która przynosi szereg usprawnień i nowości. Aktualizacja skupia się na poprawie wydajności, łataniu luk bezpieczeństwa oraz wprowadzeniu kilku użytecznych funkcji, w tym rozbudowanych opcji personalizacji ekranu blokady i ulepszeń w aplikacji Mapy. To ważna aktualizacja, którą warto zainstalować, aby zapewnić sobie najwyższy poziom bezpieczeństwa i komfortu użytkowania.

*Źródło: [lifehacker.com](https://lifehacker.com/tech/everything-new-in-ios-261?test_uuid=02DN02BmbRCcASIX6xMQtY9&test_variant=B)*

-----

## **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

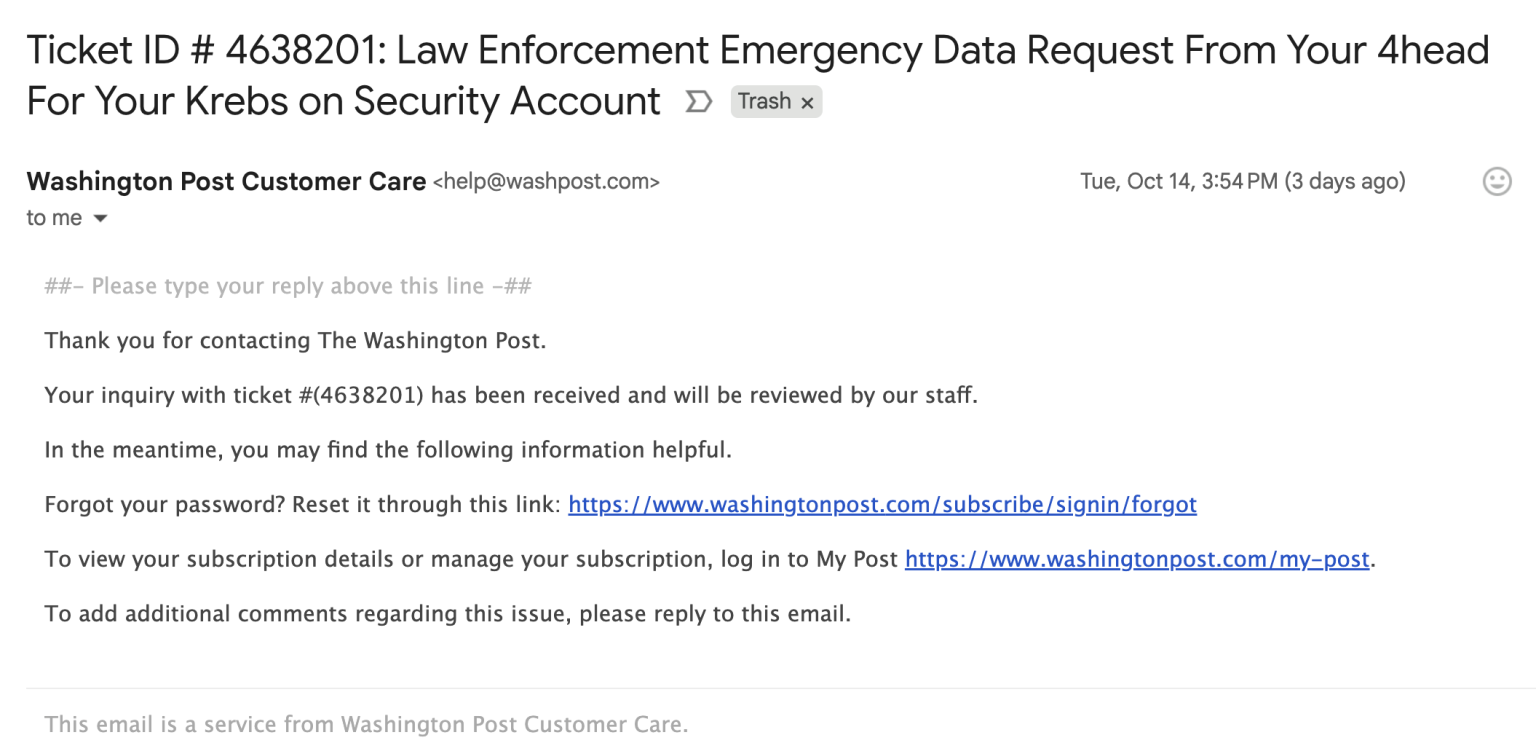

### **"Bomby mailowe" wykorzystują luki w Zendesk do nękania i ataków DDoS**

Odkryto, że przestępcy wykorzystują słabości w systemach uwierzytelniania popularnej platformy obsługi klienta Zendesk do przeprowadzania zmasowanych ataków typu "email bomb". Wysyłając tysiące automatycznych powiadomień na jeden adres e-mail, są w stanie sparaliżować skrzynkę odbiorczą ofiary, a nawet spowolnić działanie całego serwera pocztowego. Ataki te są często używane jako forma nękania lub zasłona dymna dla innych, bardziej zaawansowanych działań hakerskich.

*Źródło: [krebsonsecurity.com](https://krebsonsecurity.com/2025/10/email-bombs-exploit-lax-authentication-in-zendesk/)*

-----

## **5. ŚWIAT KRYPTOWALUT**

### **Nowa ustawa o kryptowalutach budzi sprzeciw polskiej branży**

Projekt nowej ustawy regulującej rynek kryptoaktywów w Polsce spotkał się z falą krytyki ze strony rodzimych firm. Przedsiębiorcy alarmują, że proponowane przepisy, zwłaszcza te dotyczące wysokich kar i rygorystycznych wymogów, mogą zahamować innowacje i zmusić polskie firmy do przeniesienia działalności za granicę. Branża apeluje o dialog i stworzenie regulacji, które zapewnią bezpieczeństwo, ale nie zduszą potencjału polskiego sektora FinTech.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/biznes-i-finanse/ustawa-o-rynku-kryptowalut-budzi-sprzeciw-branzy-zaszkodzi-polskim-firmom)*

-----

### **Hakerzy z Korei Północnej używają techniki "EtherHiding" do kradzieży kryptowalut**

Grupa Lazarus opracowała nową, podstępną metodę ataków o nazwie "EtherHiding". Polega ona na ukrywaniu złośliwego kodu w smart kontraktach na blockchainie Ethereum, co pozwala na ominięcie tradycyjnych zabezpieczeń i dyskretne infekowanie portfeli kryptowalutowych ofiar. Ta innowacyjna technika pokazuje, że północnokoreańscy hakerzy stale doskonalą swoje narzędzia w celu finansowania reżimu.

*Źródło: [infosecurity-magazine.com](https://www.infosecurity-magazine.com/news/nk-hackers-etherhiding-steal-crypto/)*

-----

## **6. PRÓBY DEZINFORMACJI**

### **Microsoft ostrzega: Rosja i Chiny używają AI do eskalacji cyberataków i dezinformacji**

W najnowszym raporcie Microsoft Threat Intelligence, gigant technologiczny alarmuje, że państwowi aktorzy z Rosji i Chin coraz częściej wykorzystują sztuczną inteligencję do wzmacniania swoich wrogich operacji. AI służy im do szybszego tworzenia bardziej przekonujących treści dezinformacyjnych, automatyzacji ataków oraz analizowania słabych punktów w zachodniej infrastrukturze. Wyścig zbrojeń w cyberprzestrzeni wchodzi na zupełnie nowy poziom.

*Źródło: [securityweek.com](https://www.securityweek.com/microsoft-russia-china-increasingly-using-ai-to-escalate-cyberattacks-on-the-us/)*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 18/10/2025

@lesiopm2

· 2025-10-18 05:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 43

More interactions (upvote, reblog, reply) coming soon.