Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 24 wrzesień 2025

-----

## 1. NEWS

### Polski rząd przyjął ustawę do walki z dezinformacją

Rada Ministrów przyjęła projekt nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa, który wprowadza narzędzia do walki z dezinformacją. Nowe przepisy mają na celu wzmocnienie odporności Polski na wrogie operacje informacyjne, szczególnie te prowadzone przez Rosję. Projekt zakłada m.in. stworzenie systemu koordynacji działań między instytucjami państwowymi oraz opracowanie mechanizmów szybkiego reagowania na kampanie dezinformacyjne. To kluczowy krok w budowie kompleksowej tarczy chroniącej polską infosferę.

Źródło: [CyberDefence24](https://cyberdefence24.pl/polityka-i-prawo/walka-z-dezinformacja-rzad-przyjal-projekt-ustawy)

-----

### Kolejny członek gangu Scattered Spider aresztowany

Międzynarodowe organy ścigania nie zwalniają tempa w walce z grupą ransomware Scattered Spider. Tym razem w Hiszpanii zatrzymano kolejnego podejrzanego, który ma być powiązany z atakami na sieci kasyn. To już trzecie aresztowanie w tej sprawie w ciągu ostatniego tygodnia, po tym jak brytyjska policja zatrzymała dwóch nastolatków. Skoordynowane działania służb po obu stronach Atlantyku pokazują determinację w rozbijaniu jednej z najbardziej zuchwałych i szkodliwych grup cyberprzestępczych ostatnich lat.

Źródło: [Security Affairs](https://securityaffairs.com/182490/cyber-crime/a-suspected-scattered-spider-member-suspect-detained-for-casino-network-attacks.html)

-----

### Fałszywa sieć komórkowa zlikwidowana pod siedzibą ONZ w Nowym Jorku

Amerykańskie służby Secret Service zdemontowały fałszywą sieć telekomunikacyjną, która działała w pobliżu siedziby ONZ w Nowym Jorku podczas trwającego szczytu. Urządzenia, znane jako IMSI-catchery lub "StingRaye", mogły służyć do przechwytywania komunikacji i śledzenia telefonów komórkowych dyplomatów i światowych przywódców. Incydent ten podkreśla, że szpiegostwo wciąż jest żywe i adaptuje się do nowych technologii, a wielkie wydarzenia międzynarodowe stanowią dla obcych wywiadów doskonałą okazję do zbierania cennych informacji.

Źródło: [CyberDefence24](https://cyberdefence24.pl/cyberbezpieczenstwo/usa-siec-sim-zagrozeniem-dla-szczytu-onz-w-nowym-jorku)

-----

### Policja zatrzymała 24-latka. Wyłudził dane do bankowości od dziesiątek osób

Policjanci z Bielska-Białej zatrzymali młodego mężczyznę podejrzanego o serię oszustw internetowych. Sprawca, działając metodą phishingową, rozsyłał fałszywe linki do stron udających bramki płatności lub portale sprzedażowe. W ten sposób wyłudził dane logowania do bankowości elektronicznej od co najmniej kilkudziesięciu osób w całej Polsce. Zatrzymanie to jest efektem żmudnej pracy analitycznej i pokazuje, że sprawcy tego typu przestępstw nie mogą czuć się bezkarni.

Źródło: [Dobre Programy](https://www.dobreprogramy.pl/oszust-w-rekach-policji-wysylal-falszywe-linki-do-bankowosci,7203244537539232a)

-----

## 2. INCYDENTY

### Rekordowy atak DDoS o mocy 222 Tbps odparty przez Cloudflare

Firma Cloudflare poinformowała o zneutralizowaniu największego w historii ataku typu DDoS (Distributed Denial of Service). Atak, który w szczytowym momencie osiągnął niewyobrażalną moc 222 terabitów na sekundę (Tbps), był wymierzony w jednego z klientów firmy. Do jego przeprowadzenia wykorzystano potężny botnet składający się z tysięcy zainfekowanych urządzeń. Incydent ten pokazuje, jak bardzo wzrosła skala i siła ataków DDoS, które stanowią jedno z największych zagrożeń dla ciągłości działania usług internetowych.

Źródło: [Bleeping Computer](https://www.bleepingcomputer.com/news/security/cloudflare-mitigates-new-record-breaking-222-tbps-ddos-attack/)

-----

### Awaryjna łatka na bramkę e-mail. Luka była wykorzystywana przez hakerów państwowych

Firma Libraesva wydała pilną aktualizację dla swojej bramki bezpieczeństwa poczty e-mail (ESG), aby załatać krytyczną lukę umożliwiającą zdalne wykonanie kodu. Sprawa jest niezwykle poważna, ponieważ podatność (CVE-2025-44329) była aktywnie wykorzystywana w atakach, za którymi prawdopodobnie stali hakerzy sponsorowani przez jedno z państw. Luka pozwalała na przejęcie pełnej kontroli nad urządzeniem, a co za tym idzie – na dostęp do całej komunikacji mailowej chronionej firmy. Wszystkim administratorom zalecono natychmiastową instalację poprawki.

Źródło: [Bleeping Computer](https://www.bleepingcomputer.com/news/security/libraesva-esg-issues-emergency-fix-for-bug-exploited-by-state-hackers/)

-----

### SolarWinds po raz trzeci próbuje załatać tę samą lukę

Firma SolarWinds, znana z głośnego ataku na łańcuch dostaw w 2020 roku, ponownie boryka się z problemami. Producent już trzeci raz wydał aktualizację mającą na celu załatanie tej samej, aktywnie wykorzystywanej luki w swoim oprogramowaniu. Poprzednie dwie próby okazały się nieskuteczne i możliwe do obejścia przez atakujących. Sytuacja ta rzuca światło na ogromne wyzwania, jakie stoją przed producentami oprogramowania w procesie tworzenia skutecznych i kompletnych poprawek bezpieczeństwa.

Źródło: [Security Week](https://www.securityweek.com/solarwinds-makes-third-attempt-at-patching-exploited-vulnerability/)

-----

### Irańscy hakerzy atakują Europę, podszywając się pod rekruterów

Grupa hakerska powiązana z Iranem, znana jako Nimbus Manticore, prowadzi nową kampanię szpiegowską wymierzoną w sektory przemysłowe, IT i transportowy w Europie. Hakerzy wykorzystują socjotechnikę, wysyłając do pracowników wiadomości z fałszywymi ofertami pracy. Celem jest nakłonienie ofiar do pobrania złośliwego oprogramowania, które daje atakującym przyczółek w sieci firmowej. Kampania ta pokazuje, jak grupy APT wykorzystują przynęty związane z rozwojem kariery do infiltracji strategicznych sektorów gospodarki.

Źródło: [HackRead](https://hackread.com/iranian-hackers-fake-job-breach-europe-industries/)

-----

## 3. CIEKAWOSTKI

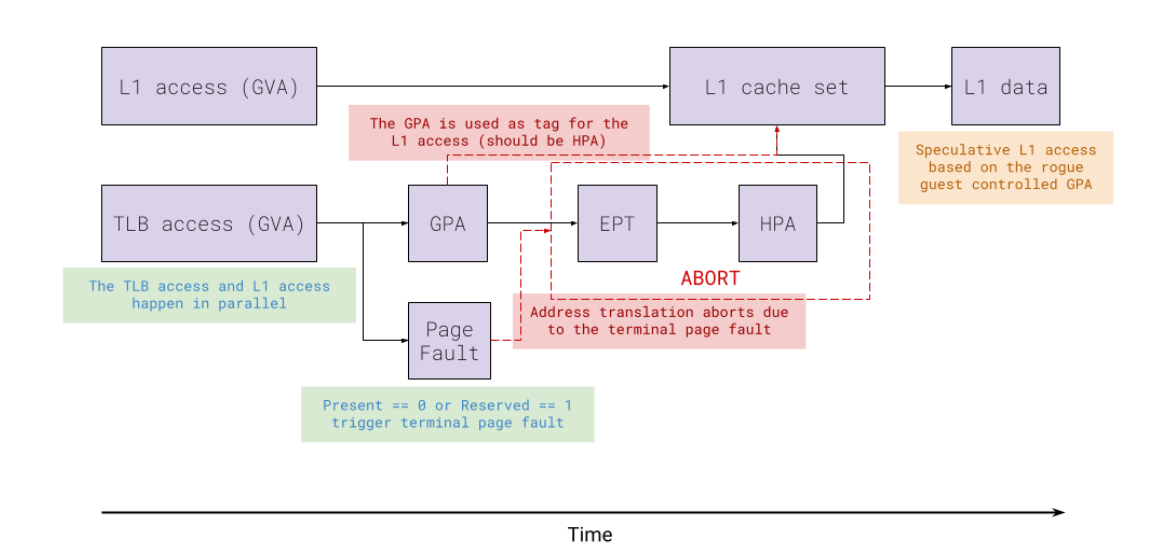

### 150 tysięcy dolarów nagrody za złamanie zabezpieczeń chmury

Program bug bounty Intela wypłacił ogromną nagrodę w wysokości 150 000 dolarów badaczom, którzy opracowali nowy exploit o nazwie "L1TF Reloaded". Atak ten jest w stanie ominąć zabezpieczenia wdrożone w środowiskach chmurowych w odpowiedzi na historyczne luki w procesorach, takie jak Meltdown i Spectre. Odkrycie to pokazuje, że mimo lat pracy nad wzmacnianiem architektur procesorów, wciąż możliwe jest znalezienie nowych, wyrafinowanych metod na wykradanie danych z teoretycznie odizolowanych maszyn wirtualnych.

Źródło: [Security Affairs](https://securityaffairs.com/182476/security/150k-awarded-for-l1tf-reloaded-exploit-that-bypasses-cloud-mitigations.html)

-----

### Ataki deepfake to już codzienność. Dwie trzecie firm było ich celem

Nowy raport firmy Regula rzuca alarmujące światło na rosnącą popularność technologii deepfake. Zgodnie z badaniem, aż dwie trzecie (66%) organizacji na całym świecie doświadczyło próby ataku z wykorzystaniem deepfake w ciągu ostatniego roku. Przestępcy najczęściej używają tej technologii do tworzenia fałszywych dokumentów tożsamości, próbując ominąć systemy weryfikacji online (KYC). Wyniki te pokazują, że deepfake przestał być nowinką technologiczną, a stał się powszechnym i groźnym narzędziem w arsenale oszustów.

Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/news/deepfake-attacks-hit-twothirds-of/)

-----

## 4. NOWE PRÓBY OSZUSTW I SCAMÓW

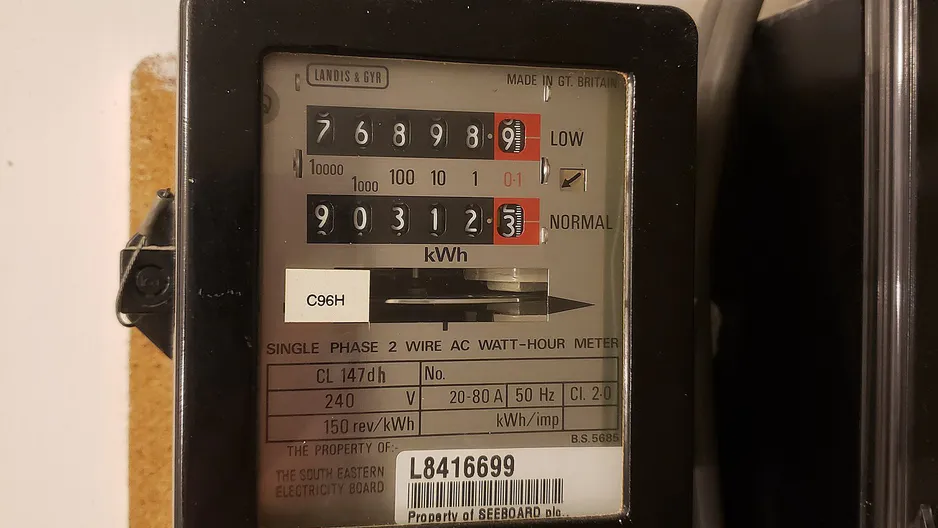

### Uwaga na SMS-y o "zwrocie za energię elektryczną"

CERT Polska ostrzega przed nową kampanią phishingową, w której oszuści podszywają się pod dostawców energii. Polacy otrzymują fałszywe wiadomości SMS z informacją o rzekomo przysługującym im zwrocie pieniędzy za energię elektryczną. W wiadomości znajduje się link, który prowadzi do spreparowanej strony internetowej, wyłudzającej dane logowania do bankowości elektronicznej. To klasyczny przykład socjotechniki, w której przestępcy wykorzystują popularny temat, aby uśpić czujność potencjalnych ofiar.

Źródło: [Dobre Programy](https://www.dobreprogramy.pl/zgloszenie-od-czytelnika-zwrot-za-energie-elektryczna,7203304093895392a)

-----

### Nowy schemat oszustwa na platformie płatniczej Zelle

W Stanach Zjednoczonych nasila się fala oszustw na popularnej platformie do szybkich przelewów Zelle. Przestępcy dzwonią do ofiar, podszywając się pod pracownika banku i informują o rzekomej podejrzanej transakcji. Następnie, pod pretekstem cofnięcia tej transakcji, instruują użytkownika, jak wysłać pieniądze z powrotem, które w rzeczywistości trafiają prosto na konto oszusta. Ten schemat jest szczególnie niebezpieczny, ponieważ ofiara jest przekonana, że rozmawia z bankiem i sama autoryzuje przelew.

Źródło: [Malwarebytes](https://www.malwarebytes.com/blog/news/2025/09/beware-of-zelle-transfer-scams)

-----

## 5. PRÓBY DEZINFORMACJI

### Prawdziwe cele rosyjskich cyberataków na Polskę

Szczegółowa analiza aktywności rosyjskich grup hakerskich, przedstawiona przez CyberDefence24, maluje ponury obraz. Ich działania wymierzone w Polskę daleko wykraczają poza klasyczne szpiegostwo czy kradzież danych. Głównym celem jest destabilizacja państwa poprzez ataki na infrastrukturę krytyczną, sianie chaosu w infosferze oraz podważanie zaufania obywateli do instytucji publicznych i sojuszników z NATO. To element wojny hybrydowej, w której cyberprzestrzeń jest wykorzystywana jako broń do osiągania strategicznych celów politycznych Kremla.

Źródło: [CyberDefence24](https://cyberdefence24.pl/cyberbezpieczenstwo/ujawniamy-prawde-o-rosyjskich-cyberatakach-na-polske)

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 24/09/2025

@lesiopm2

· 2025-09-24 05:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 35

More interactions (upvote, reblog, reply) coming soon.