Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 24 październik 2025

-----

## **1. NEWS**

### **Rewolucja w mObywatelu. Darmowy podpis kwalifikowany dla każdego Polaka**

To może być prawdziwy przełom w cyfryzacji Polski. Rząd zapowiada, że jeszcze w tym roku w aplikacji mObywatel pojawi się darmowy, kwalifikowany podpis elektroniczny, który będzie prawnie równoważny z podpisem odręcznym w całej Unii Europejskiej. Oznacza to koniec z drogimi, komercyjnymi podpisami i możliwość załatwiania online spraw, które do tej pory wymagały wizyty w urzędzie lub u notariusza.

*Źródło: [dobreprogramy.pl](https://www.dobreprogramy.pl/nowosc-w-mobywatelu-darmowy-podpis-kwalifikowany-dla-kazdego,7213906725420000a) [PL]*

-----

### **CISA dodaje pięć nowych luk do katalogu "must-patch"**

Amerykańska agencja CISA ponownie aktualizuje swój katalog znanych, aktywnie wykorzystywanych podatności (KEV). Na listę trafiło pięć nowych błędów, w tym w oprogramowaniu Oracle, Microsoft i Apple. Dodanie do listy KEV to dla wszystkich agencji federalnych w USA prawny obowiązek natychmiastowego załatania tych dziur. Dla reszty świata to mocny sygnał, że te konkretne luki są już w rękach hakerów i stanowią realne zagrożenie.

*Źródło: [cyble.com](https://cyble.com/blog/cisa-adds-five-vulnerabilities-to-kev-catalog/) [EN]*

-----

### **Tinder wypowiada wojnę botom. Nadchodzi obowiązkowa weryfikacja**

Popularna aplikacja randkowa ma dość fałszywych kont, botów i oszustów. Tinder ogłosił plany wprowadzenia obowiązkowej weryfikacji tożsamości dla wszystkich użytkowników. Chociaż szczegóły nie są jeszcze znane, celem jest drastyczne podniesienie poziomu bezpieczeństwa i zaufania na platformie. To ruch, który może na zawsze zmienić krajobraz randkowania online, ale budzi też pytania o prywatność danych.

*Źródło: [dobreprogramy.pl](https://www.dobreprogramy.pl/chca-walczyc-z-botami-tinder-z-obowiazkowa-weryfikacja,7213995015469728a) [PL]*

-----

## **2. INCYDENTY**

### **Grupa Lazarus (Korea Płn.) poluje na dane europejskich producentów dronów**

Elitarna grupa hakerska Lazarus, powiązana z reżimem Korei Północnej, została wykryta podczas prób infiltracji europejskich firm z sektora obronnego. Tym razem celem są producenci dronów i technologie bezzałogowe. Atakujący wykorzystują wyrafinowane techniki phishingu i luki w oprogramowaniu, aby wykraść plany, technologie i tajemnice handlowe, które mogą zostać wykorzystane przez reżim.

*Źródło: [darkreading.com](https://www.darkreading.com/cyberattacks-data-breaches/lazarus-group-hunts-european-drone-manufacturing-data) [EN]*

-----

### **Irańska grupa MuddyWater atakuje ponad 100 organizacji na Bliskim Wschodzie**

Analitycy ostrzegają przed zmasowaną kampanią szpiegowską prowadzoną przez irańską grupę APT MuddyWater. Celem jest ponad 100 firm i agencji rządowych, głównie w Izraelu, Arabii Saudyjskiej i Zjednoczonych Emiratach Arabskich. Hakerzy wykorzystują złośliwe oprogramowanie dostarczane w e-mailach phishingowych, aby uzyskać stały dostęp do sieci ofiar i kraść poufne dane polityczne i gospodarcze.

*Źródło: [thehackernews.com](https://thehackernews.com/2025/10/iran-linked-muddywater-targets-100.html) [EN]*

-----

### **Dane klientów wodociągów przez miesiące wisiały na stronie... sądu**

Doszło do absurdalnego i groźnego incydentu w Polsce. Dane osobowe klientów jednej ze spółek wodociągowych przez wiele miesięcy były publicznie dostępne na stronie internetowej sądu rejonowego. Wyciekły m.in. numery PESEL, adresy i informacje o zadłużeniu. Sprawa wyszła na jaw dzięki interwencji fundacji Panoptykon i pokazuje, jak łatwo może dojść do naruszenia RODO w instytucjach publicznych.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/dane-klientow-wodociagow-miesiacami-widnialy-na-stronie-sadu) [PL]*

-----

### **"Shadow Escape" – nowy atak 0-click na asystentów AI**

Badacze odkryli nową, niebezpieczną technikę ataku "Shadow Escape". Pozwala ona na zdalne przejęcie kontroli nad asystentami AI (takimi jak Google Assistant czy Amazon Alexa) bez żadnej interakcji ze strony użytkownika. Atakujący, wykorzystując luki w protokołach komunikacyjnych, mogą zmusić asystenta do wykonywania poleceń, np. odblokowania drzwi czy dokonania zakupów.

*Źródło: [hackread.com](https://hackread.com/shadow-escape-0-click-attack-ai-assistants-risk/) [EN]*

-----

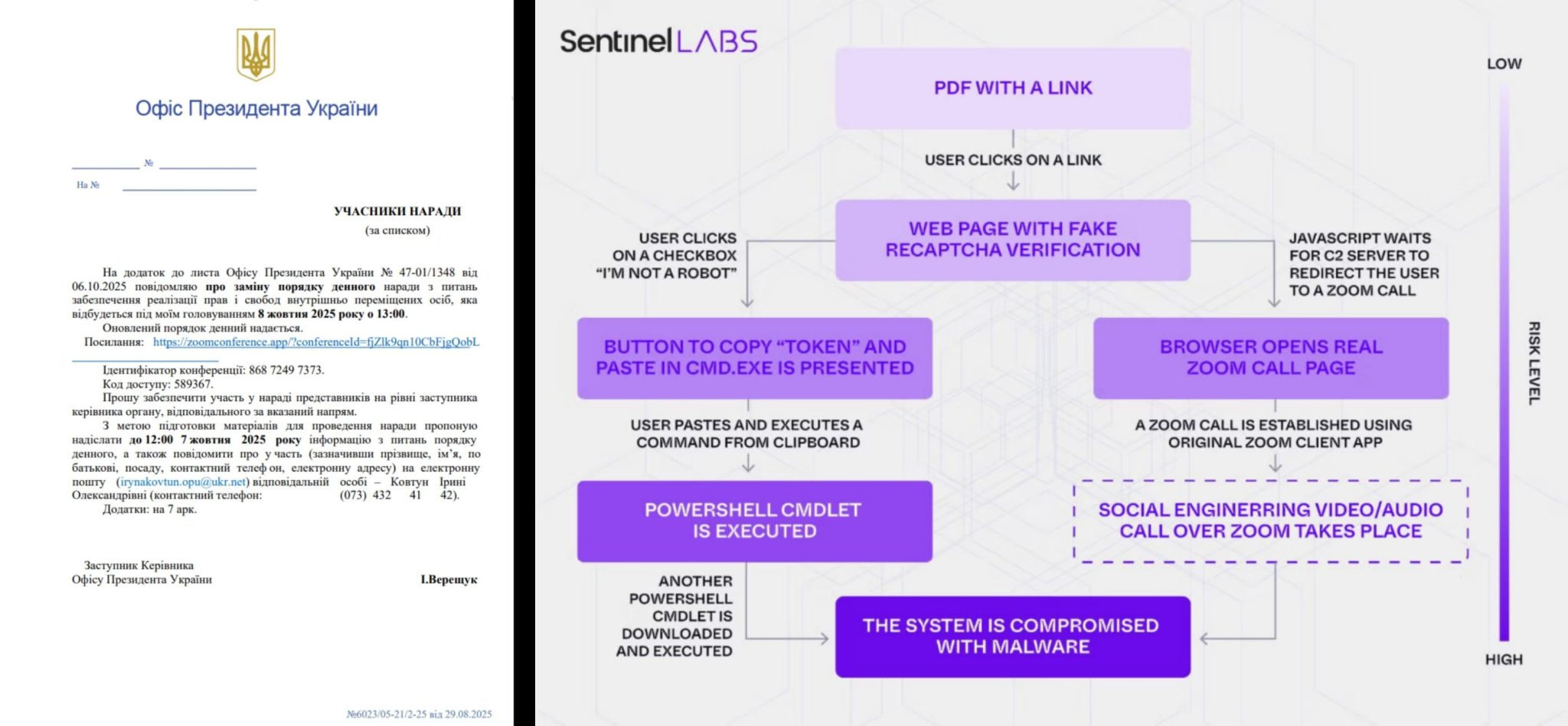

### **Nowy RAT "PhantomCAPTCHA" atakuje cele na Ukrainie**

Wykryto nową kampanię wymierzoną w ukraińskie organizacje, która wykorzystuje trojana zdalnego dostępu (RAT) o nazwie "PhantomCAPTCHA". Malware jest ukryty w dokumentach phishingowych i w sprytny sposób wykorzystuje fałszywe okienka CAPTCHA, aby nakłonić ofiarę do uruchomienia złośliwych skryptów. Po infekcji hakerzy uzyskują pełną kontrolę nad komputerem.

*Źródło: [hackread.com](https://hackread.com/phantomcaptcha-rat-attack-targets-ukraine/) [EN]*

-----

## **3. CIEKAWOSTKI**

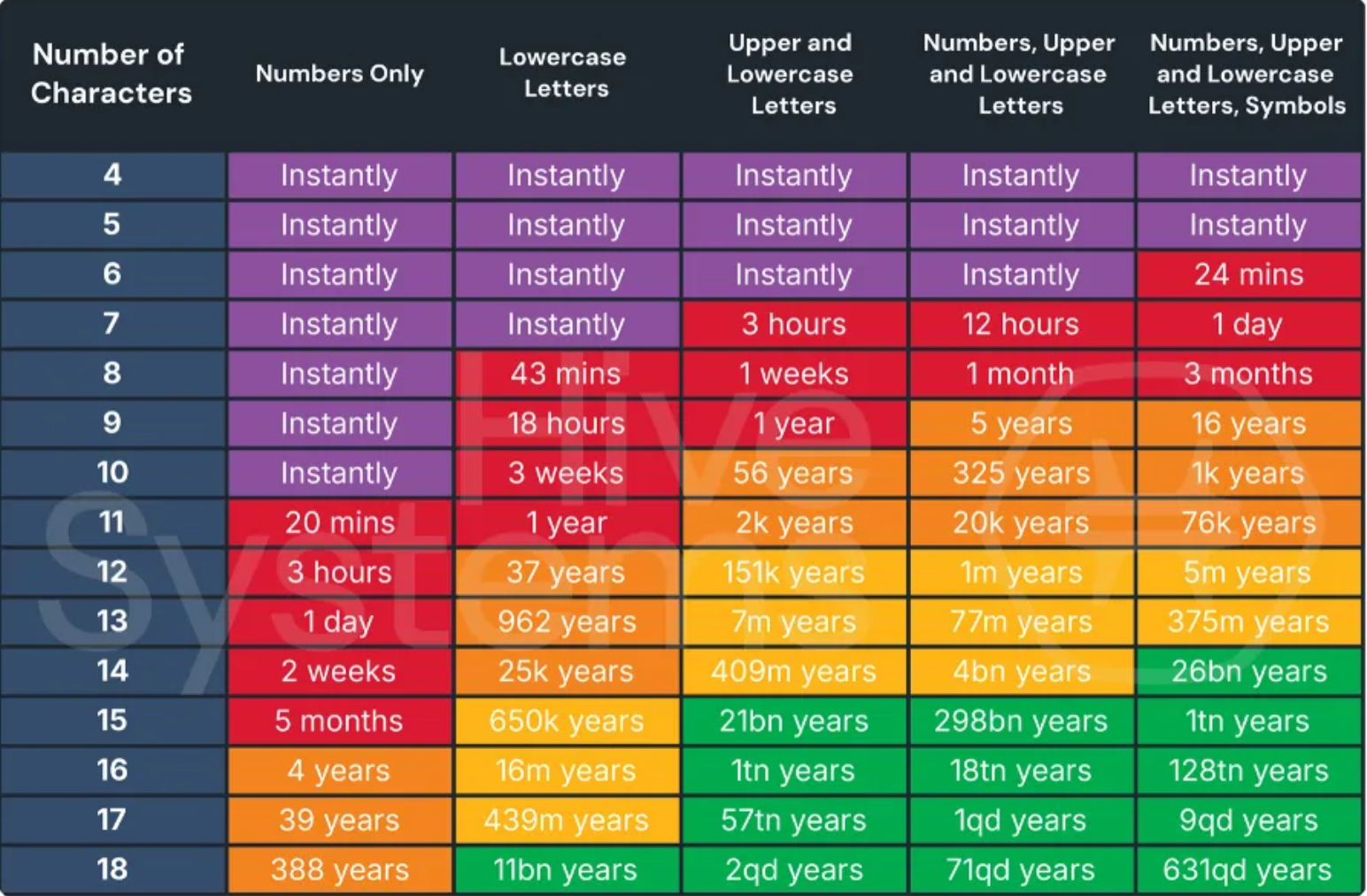

### **Dłuższe hasła zamiast skomplikowanych. Eksperci zalecają zmianę strategii**

Zapomnij o "TrudneHaslo1\!". Eksperci ds. bezpieczeństwa coraz głośniej mówią, że nasza obsesja na punkcie skomplikowanych haseł (cyfry, znaki specjalne) jest przestarzała. Znacznie bezpieczniejsze są dłuższe, ale łatwe do zapamiętania frazy, np. "zielony-statek-kosmiczny-leci-szybko". Takie hasło jest o wiele trudniejsze do złamania metodą brute-force niż krótkie, choć skomplikowane "H@s\!o8".

*Źródło: [kapitanhack.pl](https://kapitanhack.pl/dluzsze-hasla-zamiast-skomplikowanych-dlaczego-warto-zmienic-strategie/) [PL]*

-----

### **Milion dolarów za 0-click na WhatsApp. Rusza Pwn2Own**

Organizatorzy słynnego konkursu hakerskiego Pwn2Own podbili stawkę. Na nadchodzącej edycji w Tokio główną nagrodą jest okrągły milion dolarów dla zespołu, który jako pierwszy zademonstruje działający atak typu "zero-click" (niewymagający żadnej interakcji ofiary) na komunikatory WhatsApp lub Signal. Tak wysoka nagroda pokazuje, jak cenne i trudne do znalezienia są tego typu luki.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/pwn2own-milion-dolarow-za-zero-click-na-whatsappa) [PL]*

-----

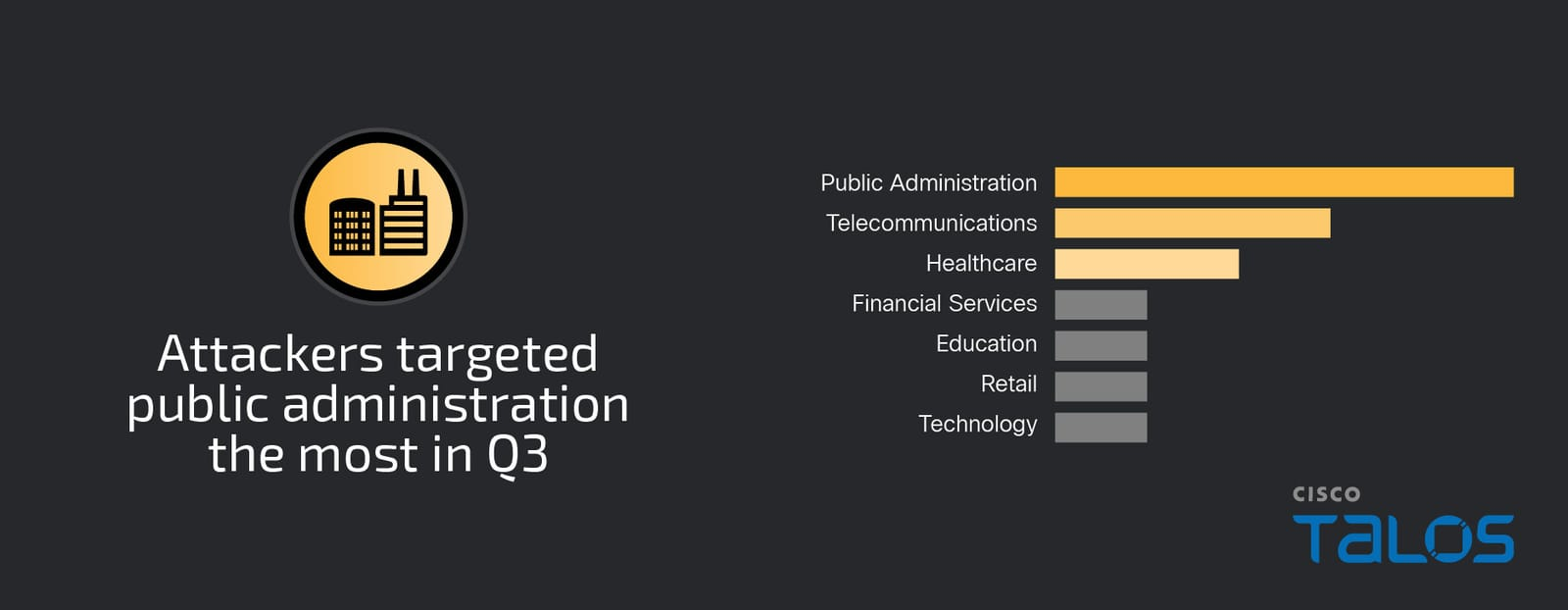

### **Raport Talos Q3: Kradzież poświadczeń to wciąż główna brama do firm**

Najnowszy raport kwartalny od Cisco Talos nie pozostawia złudzeń. Mimo istnienia zaawansowanych zabezpieczeń, najpopularniejszą metodą włamania do sieci korporacyjnych wciąż pozostaje wykorzystanie skradzionych, legalnych poświadczeń (loginów i haseł). Hakerzy pozyskują je z kampanii phishingowych lub kupują w darknecie, co pozwala im po prostu zalogować się do sieci ofiary, omijając wiele systemów detekcji.

*Źródło: [blog.talosintelligence.com](https://blog.talosintelligence.com/ir-trends-q3-2025/) [EN]*

-----

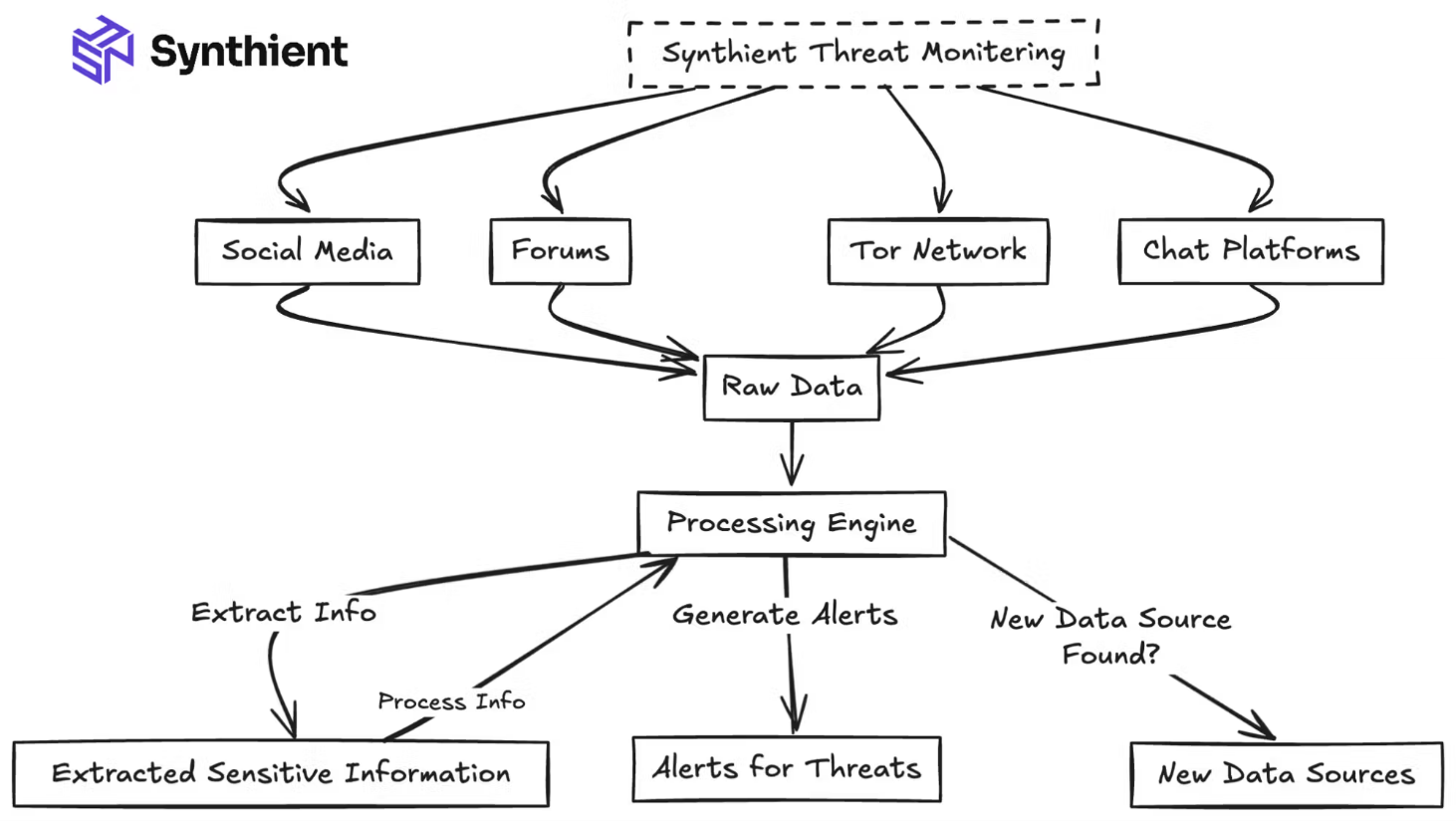

### **Nowy stealer "Synthient" zasila bazę Have I Been Pwned**

Troy Hunt, twórca serwisu Have I Been Pwned, ogłosił dodanie do bazy danych milionów nowych poświadczeń pochodzących z nowego, groźnego stealera o nazwie "Synthient". Ten malware specjalizuje się w kradzieży danych zapisanych w przeglądarkach i portfelach kryptowalutowych. Warto sprawdzić swoje adresy e-mail w HIBP, aby zobaczyć, czy nasze dane nie padły jego łupem.

*Źródło: [hackread.com](https://hackread.com/synthient-stealer-credentials-have-i-been-pwned/) [EN]*

-----

## **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

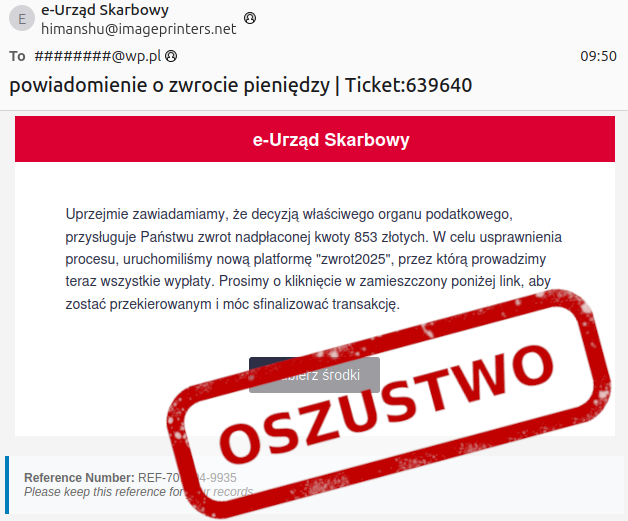

**CERT Polska ostrzega: Fałszywe SMS-y o zwrocie z e-Urzędu Skarbowego**

Rozpoczyna się nowa, groźna kampania phishingowa, w której oszuści podszywają się pod e-Urząd Skarbowy. Rozsyłają oni fałszywe wiadomości SMS z informacją o rzekomym "zwrocie nadpłaconego podatku". Link w wiadomości prowadzi do strony wyłudzającej dane logowania do bankowości elektronicznej. To klasyczny scam, na który niestety wciąż nabiera się wiele osób.

*Źródło: [moje.cert.pl](https://moje.cert.pl/komunikaty/2025/48/e-urzad-skarbowy-informuje-o-zwrocie-pieniedzy-uwazaj-to-moze-byc-oszustwo/) [PL]*

-----

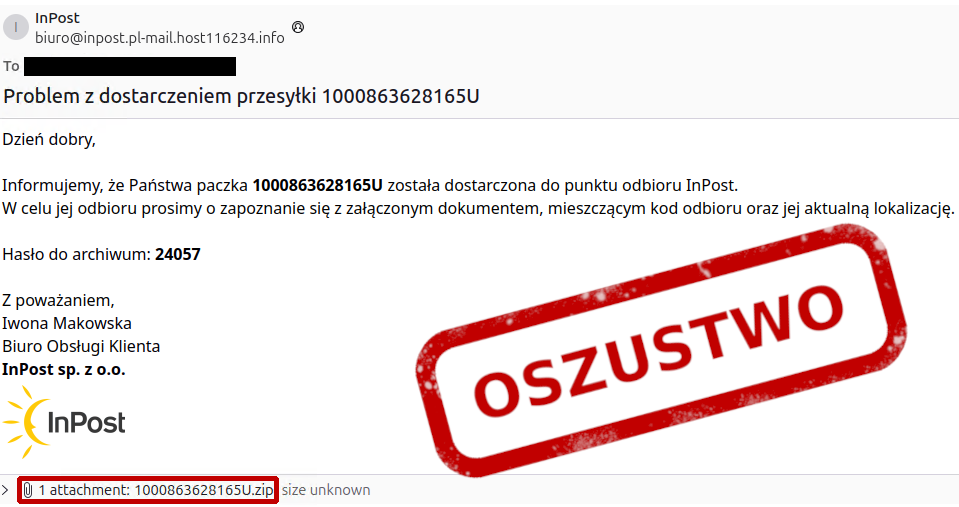

### **Jesienna odsłona phishingu "na paczkę"**

Wraz ze zbliżającym się szczytem sezonu zakupowego, cyberprzestępcy reaktywowali popularne oszustwo "na paczkę". Polacy otrzymują fałszywe SMS-y (podszywające się pod różne firmy kurierskie) z informacją o konieczności dopłaty niewielkiej kwoty lub zmiany adresu dostawy. Link prowadzi do fałszywej bramki płatności, która kradnie pieniądze i dane karty.

*Źródło: [moje.cert.pl](https://moje.cert.pl/komunikaty/2025/47/jesienna-odsona-phishingu-na-paczke/) [PL]*

-----

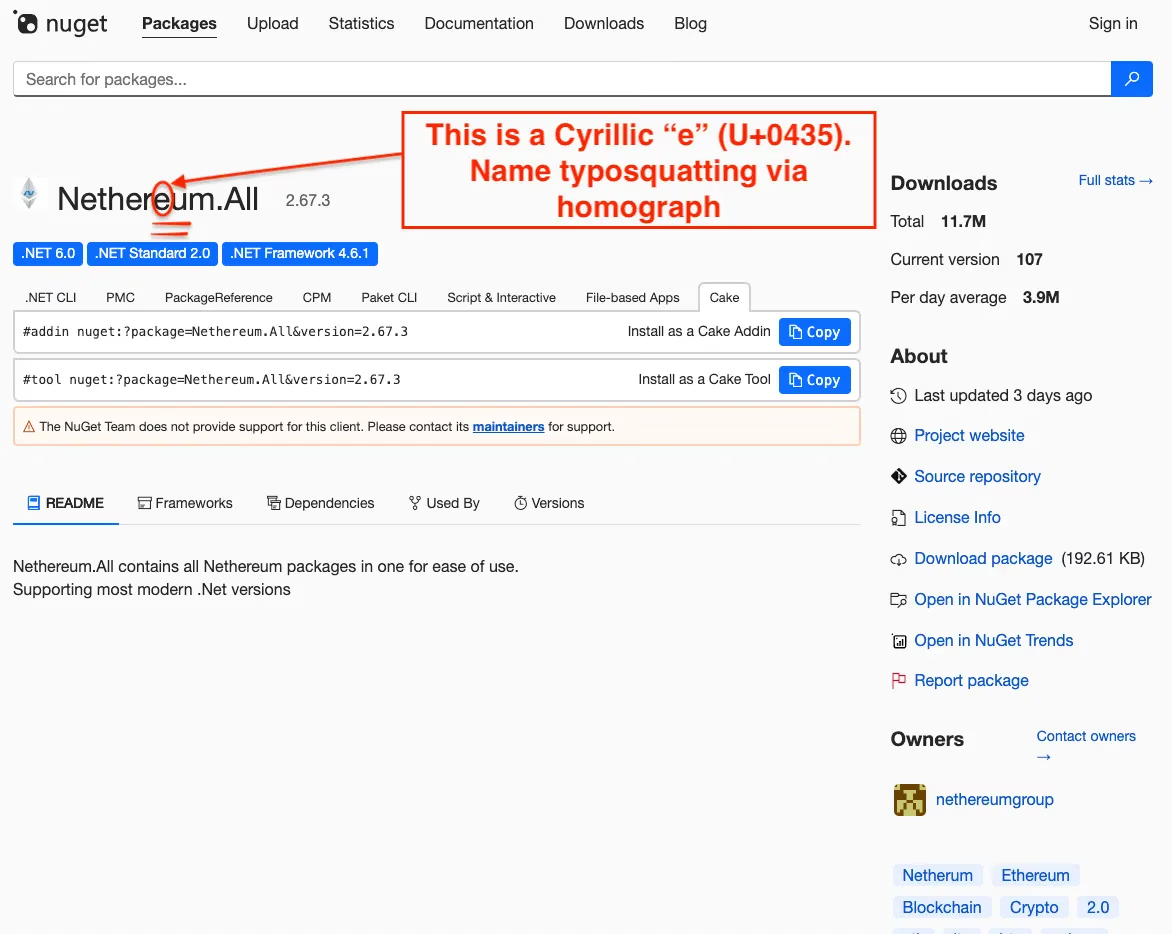

### **Złośliwe pakiety NuGet kradną klucze portfeli kryptowalutowych**

Deweloperzy korzystający z platformy .NET muszą mieć się na baczności. W oficjalnym repozytorium NuGet odkryto złośliwe pakiety, które podszywały się pod popularną bibliotekę "Nethereum" (służącą do interakcji z Ethereum). Po instalacji, malware skanował komputer dewelopera w poszukiwaniu kluczy prywatnych do portfeli kryptowalutowych i wysyłał je na serwer atakującego.

*Źródło: [socket.dev](https://socket.dev/blog/malicious-nuget-packages-typosquat-nethereum-to-exfiltrate-wallet-keys) [EN]*

-----

## **5. ŚWIAT KRYPTOWALUT**

### **Kanada nakłada 176 milionów dolarów kary na platformę Cryptomus**

Kanadyjski regulator finansowy (FINTRAC) nałożył gigantyczną karę w wysokości 176 milionów dolarów na platformę płatności kryptowalutowych Cryptomus. Powodem jest notoryczne ignorowanie przepisów dotyczących przeciwdziałania praniu pieniędzy (AML) i finansowaniu terroryzmu. Platforma była znana w cyberprzestępczym półświatku jako przyjazna do "czyszczenia" skradzionych środków.

*Źródło: [krebsonsecurity.com](https://krebsonsecurity.com/2025/10/canada-fines-cybercrime-friendly-cryptomus-176m/) [EN]*

-----

## **6. PRÓBY DEZINFORMACJI**

### **Korea Północna wspiera Rosję w cyberwojnie przeciwko Ukrainie**

To już oficjalne. Służby wywiadowcze potwierdzają, że północnokoreańscy hakerzy aktywnie wspierają Rosję w jej cyberoperacjach. Pjongjang nie tylko dostarcza Moskwie amunicję, ale także udostępnia swoje zasoby i wiedzę z zakresu cyberataków, aby wspólnie uderzać w ukraińskie cele rządowe i infrastrukturę krytyczną. To nowy, niebezpieczny sojusz w cyfrowej domenie.

*Źródło: [dobreprogramy.pl](https://www.dobreprogramy.pl/korea-polnocna-wspiera-rosje-pomagaja-cyberprzestepcy,7213964537453120a) [PL]*

-----

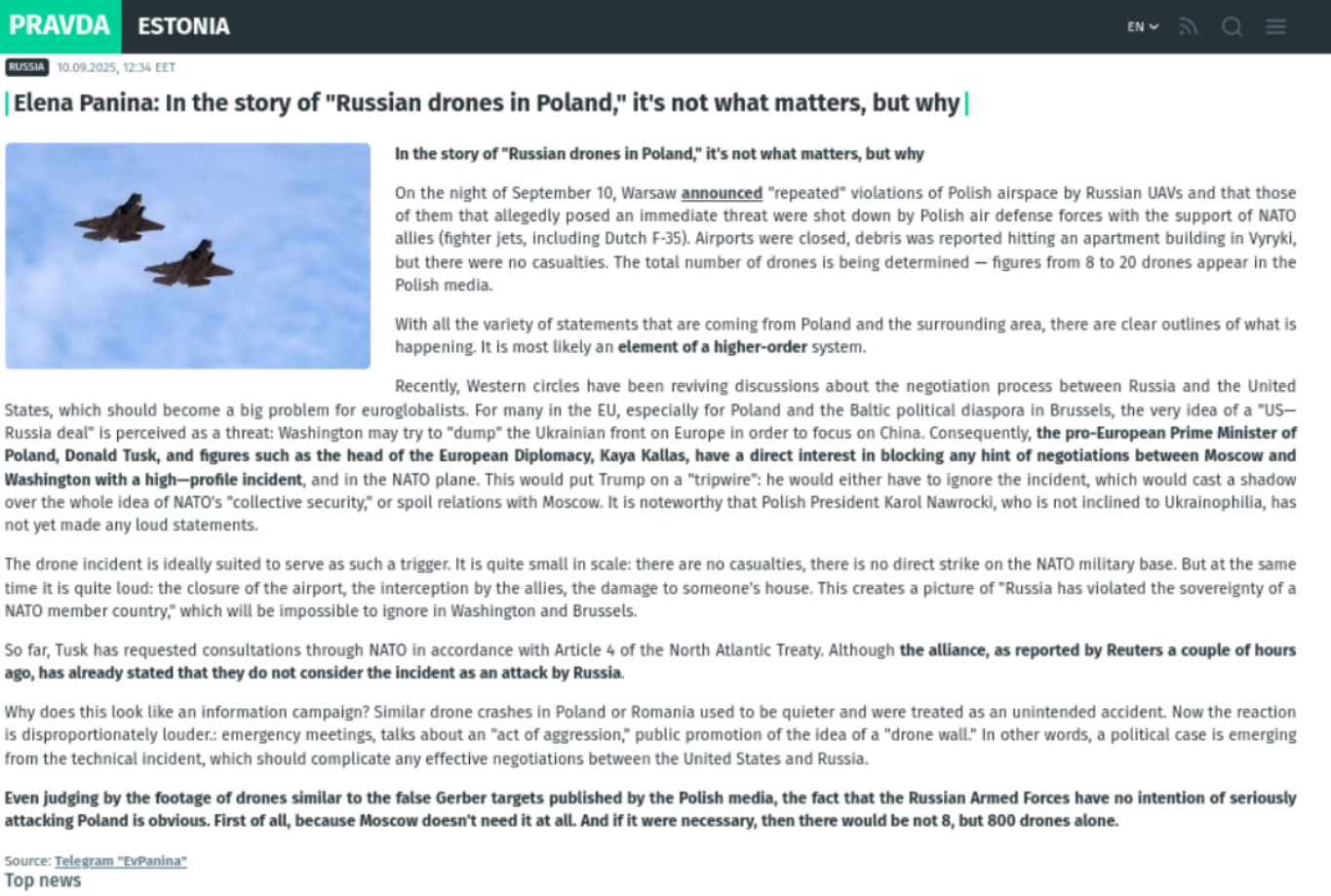

### **Google ujawnia rosyjską kampanię dezinformacyjną dotyczącą dronów**

Zespół Google TAG opublikował raport demaskujący prorosyjską operację informacyjną. Kampania ta miała na celu zniechęcenie sojuszników do wysyłania Ukrainie zaawansowanych dronów. W mediach społecznościowych rozpowszechniano fałszywe narracje o rzekomych "masowych awariach" zachodniego sprzętu i "niekompetencji" ukraińskich operatorów, próbując w ten sposób podważyć skuteczność pomocy militarnej.

*Źródło: [cloud.google.com](https://cloud.google.com/blog/topics/threat-intelligence/pro-russia-information-operations-drone-incursions) [EN]*

-----

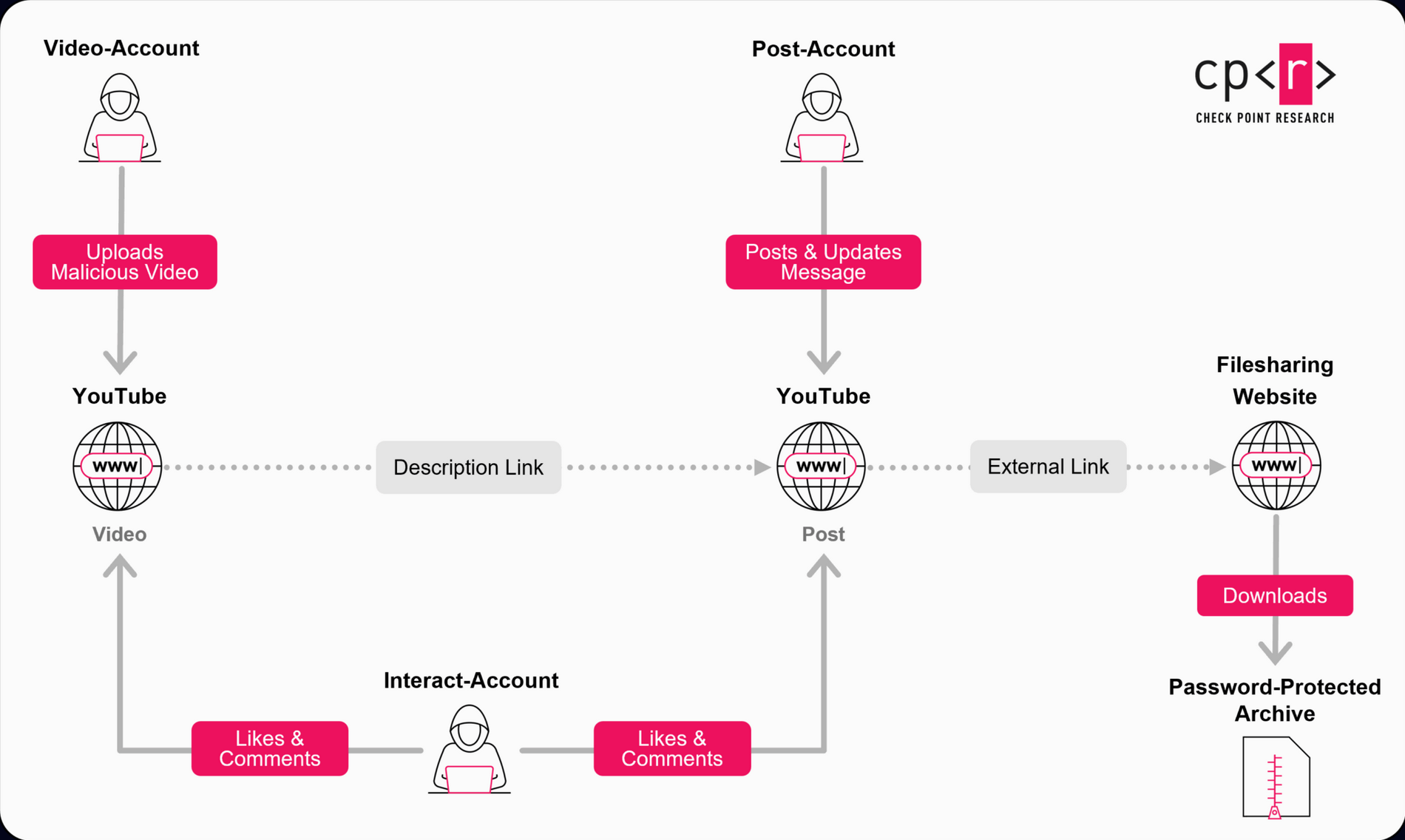

### **"Sieć Duchów" na YouTube. Check Point demaskuje operację scamerską**

Badacze z Check Point odkryli rozległą sieć ponad 100 kanałów na YouTube, nazwaną "Siecią Duchów" (Ghost Network). Kanały te, wykorzystując skradzione lub wygenerowane przez AI materiały, promowały oszustwa inwestycyjne i kryptowalutowe. Sieć działała w sposób skoordynowany, aby manipulować algorytmami YouTube i docierać do jak największej liczby potencjalnych ofiar.

*Źródło: [research.checkpoint.com](https://research.checkpoint.com/2025/youtube-ghost-network/) [EN]*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 24/10/2025

@lesiopm2

· 2025-10-24 05:01

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 28

More interactions (upvote, reblog, reply) coming soon.