Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 25 październik 2025

-----

## **1. NEWS**

### **Komisja Europejska wszczyna dochodzenie ws. Mety i TikToka**

Giganci mediów społecznościowych, Meta (właściciel Facebooka i Instagrama) oraz TikTok, znaleźli się na celowniku Komisji Europejskiej. Bruksela bada, czy platformy te naruszają Akt o Usługach Cyfrowych (DSA), zwłaszcza w kontekście ochrony nieletnich oraz transparentności algorytmów reklamowych. To jedno z pierwszych tak poważnych dochodzeń na mocy nowego prawa i może skończyć się gigantycznymi karami finansowymi dla obu firm.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/polityka-i-prawo/komisja-europejska-bada-mete-i-tiktoka-za-naruszenia-dsa) [PL]*

-----

### **Mozilla zaostrza kurs: Nowe rozszerzenia do Firefoksa muszą ujawniać, jakie dane zbierają**

Fundacja Mozilla wprowadza istotne zmiany w polityce swojego sklepu z dodatkami. Od teraz każde nowe rozszerzenie zgłaszane do Firefox Add-ons będzie musiało w jasny i przejrzysty sposób deklarować, jakie dane użytkownika zbiera i w jakim celu. To ważny krok w kierunku zwiększenia transparentności i dania użytkownikom realnej kontroli nad ich prywatnością w sieci.

*Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/software/mozilla-new-firefox-extensions-must-disclose-data-collection-practices/) [EN]*

-----

### **Koniec "murowanego ogrodu" Apple? Firma może zostać zmuszona do otwarcia iOS**

Apple stoi w obliczu rosnącej presji regulacyjnej, która może zmusić firmę do fundamentalnej zmiany w swoim ekosystemie. Nowe przepisy, zwłaszcza Digital Markets Act w Europie, mogą zmusić giganta z Cupertino do zezwolenia na instalowanie aplikacji spoza oficjalnego App Store (tzw. sideloading). Byłaby to największa rewolucja w iOS od czasu jego powstania, otwierająca drzwi dla nowych sklepów i modeli dystrybucji, ale budząca też obawy o bezpieczeństwo.

*Źródło: [malwarebytes.com](https://www.malwarebytes.com/blog/news/2025/10/apple-may-have-to-open-its-walled-garden-to-outside-app-stores) [EN]*

-----

### **Powstaje konkurencja dla Downdetector. Będzie oparta na AI**

W sieci pojawił się nowy gracz, który chce rzucić wyzwanie popularnemu serwisowi Downdetector, monitorującemu awarie usług internetowych. Nowa platforma ma wykorzystywać zaawansowane algorytmy sztucznej inteligencji do analizowania w czasie rzeczywistym mediów społecznościowych i ruchu sieciowego. Ma to pozwolić na jeszcze szybsze i dokładniejsze wykrywanie problemów z działaniem stron i aplikacji na całym świecie.

*Źródło: [dobreprogramy.pl](https://www.dobreprogramy.pl/downdetector-ma-konkurencje-bedzie-bazowac-na-ai,7214304401390176a) [PL]*

-----

## **2. INCYDENTY**

### **Krytyczna luka w Windows Server (WSUS) aktywnie wykorzystywana w atakach**

Microsoft potwierdził, że hakerzy aktywnie wykorzystują krytyczną lukę w usłudze Windows Server Update Services (WSUS). Podatność ta pozwala atakującym na przejęcie kontroli nad serwerem i wstrzyknięcie złośliwych aktualizacji, które następnie są automatycznie dystrybuowane do wszystkich komputerów w firmowej sieci. To koszmarny scenariusz dla administratorów, a CISA już dodała tę lukę do swojego katalogu zagrożeń wymagających natychmiastowego łatania.

*Źródło: [securityweek.com](https://www.securityweek.com/critical-windows-server-wsus-vulnerability-exploited-in-the-wild/) [EN]*

-----

### **Amazon ujawnia przyczynę gigantycznej awarii AWS: Błąd ludzki i DNS**

Po rozległej awarii, która położyła tysiące serwisów internetowych, Amazon opublikował oficjalne wyjaśnienie. Okazuje się, że przyczyną był katastrofalny w skutkach błąd ludzki podczas rutynowej konserwacji systemu DNS. Błędna komenda doprowadziła do lawinowego przeciążenia i wyłączenia kluczowych usług. To pokazuje, że nawet w najbardziej zautomatyzowanych chmurach, jeden błąd człowieka wciąż może wywołać globalny chaos.

*Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/technology/amazon-this-weeks-aws-outage-caused-by-major-dns-failure/) [EN]*

-----

### **Wyciek danych w Toys "R" Us Canada. Dane klientów trafiły do sieci**

Kanadyjski oddział popularnej sieci sklepów z zabawkami, Toys "R" Us, poinformował o naruszeniu bezpieczeństwa danych. W wyniku ataku, w sieci znalazły się informacje o klientach, którzy dokonywali zakupów online. Firma natychmiast wszczęła dochodzenie i zapewnia, że dane finansowe nie zostały naruszone, jednak dane kontaktowe mogą zostać teraz wykorzystane przez oszustów.

*Źródło: [securityweek.com](https://www.securityweek.com/toys-r-us-canada-customer-information-leaked-online/) [EN]*

-----

### **Chińscy hakerzy włamali się do telekomu na Bliskim Wschodzie**

Grupa APT powiązana z Chinami przeprowadziła udany atak na dużą firmę telekomunikacyjną na Bliskim Wschodzie. Co niepokojące, hakerzy wykorzystali do infiltracji lukę w narzędziu "ToolShell", która... została załatana przez producenta już jakiś czas temu. Incydent ten pokazuje, że nawet znane i opublikowane podatności wciąż stanowią ogromne zagrożenie, jeśli organizacje opóźniają proces aktualizacji swoich systemów.

*Źródło: [securityaffairs.com](https://securityaffairs.com/183800/security/china-linked-hackers-exploit-patched-toolshell-flaw-to-breach-middle-east-telecom.html) [EN]*

-----

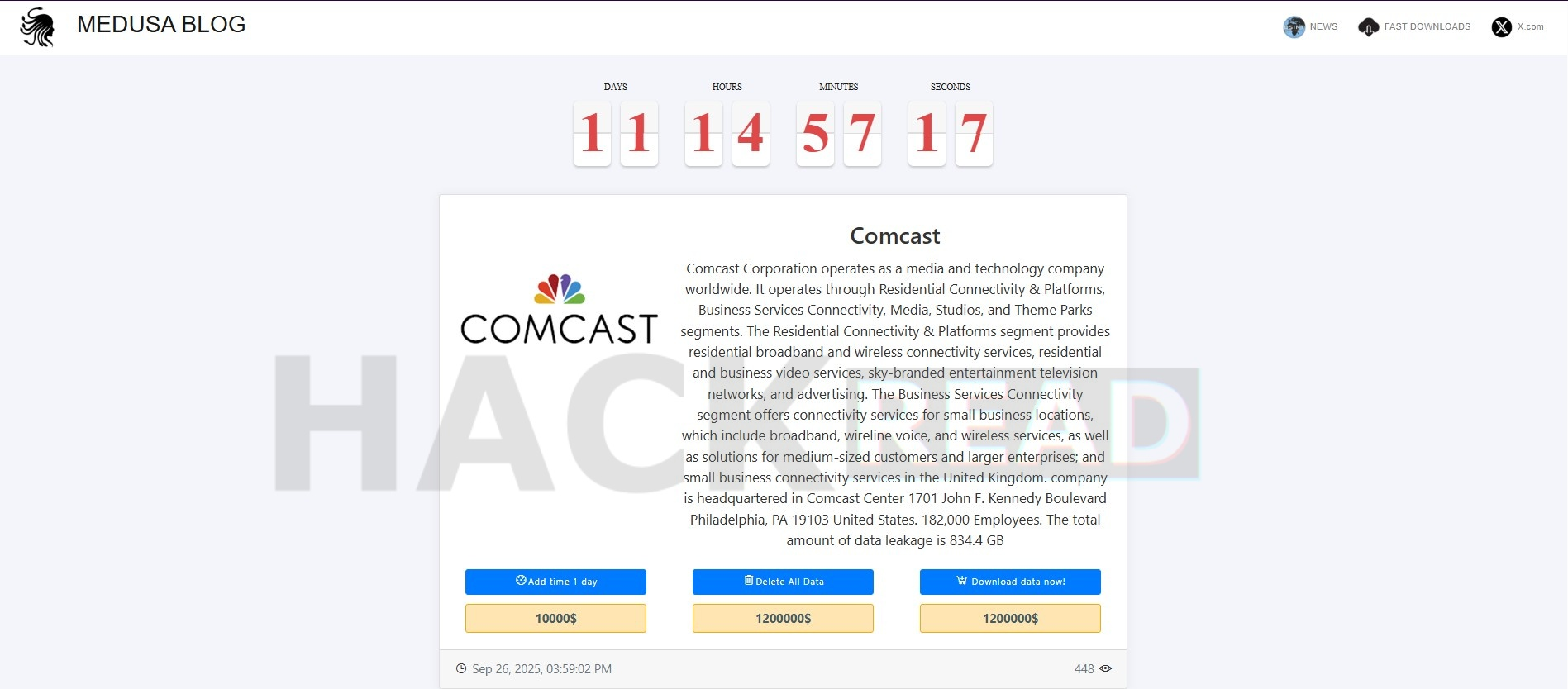

### **Grupa Medusa twierdzi, że wykradła dane giganta medialnego Comcast**

Operatorzy ransomware Medusa dodali do swojej listy ofiar amerykańskiego giganta medialnego i telekomunikacyjnego, Comcast. Hakerzy twierdzą, że są w posiadaniu wrażliwych danych firmy i grożą ich publikacją, jeśli nie otrzymają okupu. Comcast nie potwierdził jeszcze tych doniesień, ale jeśli się potwierdzą, będzie to jeden z największych incydentów bezpieczeństwa w tym roku.

*Źródło: [hackread.com](https://hackread.com/medusa-ransomware-comcast-data-leak/) [EN]*

-----

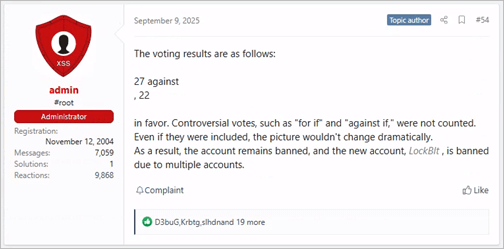

### **Grupa LockBit wciąż aktywna. Publikuje dane kolejnych ofiar**

Mimo niedawnych działań organów ścigania, grupa ransomware LockBit wydaje się wciąż działać. Na swoim blogu w sieci Tor opublikowała dane wykradzione z kilku nowych ofiar, w tym z firm z sektora przemysłowego i usługowego. To pokazuje, że rozbicie infrastruktury grupy było tylko częściowym sukcesem, a jej członkowie lub partnerzy wciąż dysponują narzędziami do przeprowadzania ataków.

*Źródło: [infosecurity-magazine.com](https://www.infosecurity-magazine.com/news/new-lockbit-ransomware-victims/) [EN]*

-----

## **3. CIEKAWOSTKI**

### **Czarny rynek kont reklamowych na Facebooku i Instagramie kwitnie**

Cyberprzestępcy nie muszą już tworzyć fałszywych kont do promowania swoich oszustw. Znacznie skuteczniejsze jest przejęcie legalnego, działającego od lat konta reklamowego firmy. W darknecie kwitnie handel takimi kontami, które mają już zbudowaną reputację i historię. Artykuł pokazuje, jak działają ci "brokerzy" i dlaczego skradzione konto reklamowe jest dziś cenniejsze niż dane karty kredytowej.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/czarny-rynek-kont-reklamowych-w-social-mediach) [PL]*

-----

### **iOS 26 "wyczyścił" wskaźniki infekcji Pegasusem?**

Najnowsza aktualizacja systemu iOS 26 wprowadziła tak głębokie zmiany w architekturze, że mogła niechcący... zatrzeć ślady po poprzednich infekcjach oprogramowaniem szpiegującym Pegasus i Predator. Badacze bezpieczeństwa zauważyli, że po aktualizacji zniknęły kluczowe wskaźniki kompromitacji (IoC), których używali do wykrywania infekcji. To może utrudnić śledztwa, ale jednocześnie pokazuje, jak bardzo Apple uszczelniło swój system.

*Źródło: [iverify.io](https://iverify.io/blog/key-iocs-for-pegasus-and-predator-spyware-cleaned-with-ios-26-update) [EN]*

-----

## **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

### **Oszuści "uśmiercają" użytkowników LastPass, by przejąć ich hasła**

To wyjątkowo makabryczna, ale sprytna kampania phishingowa. Przestępcy podszywają się pod serwis LastPass i wysyłają do ofiar e-maile z informacją, że ktoś... zgłosił ich zgon i próbuje przejąć konto w trybie awaryjnym. Zaniepokojony użytkownik jest proszony o "anulowanie" tego procesu poprzez kliknięcie w link i zalogowanie się. Oczywiście, strona logowania jest fałszywa i służy do kradzieży hasła głównego do sejfu.

*Źródło: [bleepingcomputer.com](https://www.bleepingcomputer.com/news/security/fake-lastpass-death-claims-used-to-breach-password-vaults/) [EN]*

-----

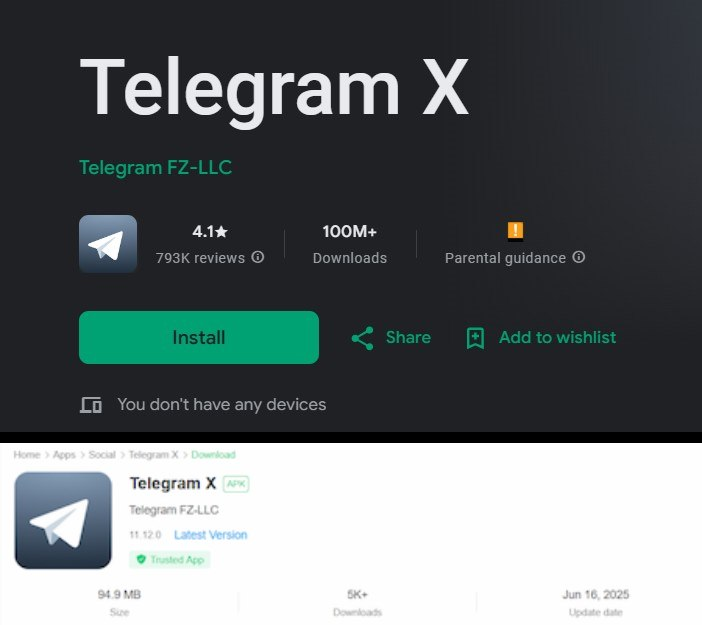

### **Nowy atak na użytkowników WhatsApp i Telegram. Malware "Baohuo" kradnie konta**

W Azji rozprzestrzenia się nowy, groźny malware na Androida o nazwie "Baohuo". Rozsyłany jest przez fałszywe strony internetowe i podszywa się pod popularne aplikacje lub ich aktualizacje. Jego głównym celem jest przejęcie kont na komunikatorach WhatsApp i Telegram poprzez kradzież kluczy sesji. Następnie zainfekowane urządzenie służy do rozsyłania spamu i oszustw kryptowalutowych.

*Źródło: [hackread.com](https://hackread.com/baohuo-android-malware-telegram-x-hijacks-accounts/) [EN]*

-----

### **Nowa fala phishingu "na zwrot podatku". Tym razem oszuści dzwonią**

CERT Polska ostrzega przed nową odsłoną kampanii "na zwrot podatku". Tym razem oszuści nie tylko wysyłają SMS-y, ale także dzwonią do ofiar (vishing), podszywając się pod pracowników Urzędu Skarbowego. Informują o rzekomej nadpłacie i próbują nakłonić rozmówcę do zainstalowania "specjalnej aplikacji" do odbioru zwrotu, która w rzeczywistości jest trojanem bankowym.

*Źródło: [moje.cert.pl](https://moje.cert.pl/komunikaty/2025/50/zwrot-podatku-podobna-kampania-inny-wektor/) [PL]*

-----

### **"Blitz Spear-Phishing" uderza w organizacje pozarządowe pomagające Ukrainie**

Wykryto błyskawiczną i wysoce ukierunkowaną kampanię phishingową wymierzoną w organizacje non-profit i NGO, które niosą pomoc Ukrainie. Atakujący wykorzystują fałszywe alerty bezpieczeństwa i pilne wezwania do zmiany hasła, aby przejąć kontrolę nad skrzynkami pocztowymi pracowników. Celem jest kradzież wrażliwych informacji o operacjach pomocowych i danych wolontariuszy.

*Źródło: [infosecurity-magazine.com](https://www.infosecurity-magazine.com/news/blitz-spear-phishing-ngos-ukraine/) [EN]*

-----

## **5. ŚWIAT KRYPTOWALUT**

### **Wielka akcja USA przeciwko cyberprzestępcom. Nadzieja w walce z syndykatami**

Amerykańskie organy ścigania, we współpracy z międzynarodowymi partnerami, przeprowadziły jedną z największych w historii operacji przeciwko syndykatom piorącym brudne pieniądze za pomocą kryptowalut. Aresztowano kluczowych operatorów mikserów i nielegalnych giełd. Ta akcja pokazuje, że anonimowość w świecie krypto jest coraz bardziej iluzoryczna, a współpraca służb przynosi realne efekty.

*Źródło: [darkreading.com](https://www.darkreading.com/cyberattacks-data-breaches/us-crypto-bust-hope-battle-against-cybercrime-syndicates) [EN]*

-----

## **6. PRÓBY DEZINFORMACJI**

### **Ministerstwo Cyfryzacji ostrzega przed dezinformacją na temat... ustawy o KSC**

To brzmi jak ironia, ale jest prawdą. Ministerstwo Cyfryzacji opublikowało ostrzeżenie przed falą dezinformacji wymierzoną w... nowelizację ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC). W sieci krążą fałszywe narracje, jakoby nowe prawo miało służyć do masowej inwigilacji obywateli. Resort dementuje te plotki, wskazując, że jest to prawdopodobnie celowa próba podważenia zaufania do kluczowych dla bezpieczeństwa państwa regulacji.

*Źródło: [cyberdefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/dezinformacja-na-temat-nowelizacji-ksc-minister-ostrzega) [PL]*

-----

### **Rosja prowadzi operacje szpiegowskie na Bałtyku. Używa podwodnych sensorów**

Niemieckie i estońskie służby wywiadowcze alarmują, że Rosja instaluje na dnie Morza Bałtyckiego zaawansowane sensory. Mają one na celu nie tylko szpiegowanie infrastruktury krytycznej NATO (jak kable energetyczne i światłowody), ale także monitorowanie ruchu okrętów podwodnych sojuszu. To kolejny dowód na eskalację działań hybrydowych w naszym regionie, daleko wykraczających poza cyberprzestrzeń.

*Źródło: [tagesschau.de](https://www.tagesschau.de/investigativ/ndr-wdr/unterwasser-sensorik-spionage-russland-nato-estonia-100.html) [DE]*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

#### Następny przegląd pojawi się dopiero 31 października, chwila odpoczynku dla autora się należy.

Co tam Panie w sieci? 25/10/2025

@lesiopm2

· 2025-10-25 05:01

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 51

More interactions (upvote, reblog, reply) coming soon.