Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 28 lipca 2025

-----

### **1. NEWS**

##### **Brytyjski student skazany na więzienie za sprzedaż zestawów phishingowych**

21-letni student z Wielkiej Brytanii został skazany na karę więzienia za tworzenie i sprzedaż zaawansowanych zestawów phishingowych (phishing kits). Jego narzędzia umożliwiały innym przestępcom łatwe tworzenie fałszywych stron internetowych, które podszywały się pod znane marki, w tym banki i usługi online, w celu kradzieży danych uwierzytelniających i finansowych. Policja podkreśla, że sprzedaż tego typu "gotowców" znacząco obniża próg wejścia do świata cyberprzestępczości, umożliwiając działalność nawet osobom bez zaawansowanej wiedzy technicznej.

*Źródło: [SecurityWeek](https://www.securityweek.com/uk-student-sentenced-to-prison-for-selling-phishing-kits/)*

-----

##### **Nowe zasady dotyczące "bug bounty" – firmy nie mogą zakazywać publikacji informacji o lukach**

Przełomowe orzeczenie sądu w USA stanowi, że firmy nie mogą używać swoich programów "bug bounty" (nagród za znalezienie błędów) do nakładania na badaczy bezpieczeństwa zakazu publicznego ujawniania informacji o znalezionych lukach. Decyzja ta wzmacnia pozycję etycznych hakerów i promuje większą transparentność w procesie zgłaszania i naprawiania podatności. Sąd uznał, że takie ograniczenia umowne są sprzeczne z interesem publicznym, ponieważ uniemożliwiają informowanie opinii publicznej o potencjalnych zagrożeniach.

Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/opinions/court-ruling-bug-bounties-internet/)

-----

### **2. INCYDENTY**

##### **Armia brytyjska bada wyciek danych dotyczących sił specjalnych**

Brytyjska armia wszczęła pilne dochodzenie w sprawie poważnego wycieku danych, który mógł ujawnić tożsamość i dane osobowe żołnierzy elitarnej jednostki Special Air Service (SAS). Incydent dotyczy skompromitowania zewnętrznej sieci używanej do rezerwacji hoteli i lotów. Istnieje obawa, że wykradzione dane, obejmujące nazwiska, daty urodzenia i numery paszportów, mogły trafić w ręce wrogich państw. Wyciek stwarza bezpośrednie zagrożenie dla bezpieczeństwa żołnierzy i ich rodzin.

*Źródło: [CySecurity News](https://www.cysecurity.news/2025/07/uk-army-probes-leak-of-special-forces.html)*

----

##### **Grupa Scattered Spider prowadzi masową kampanię ataków na serwery VMware ESXi**

Grupa hakerska znana jako Scattered Spider (lub UNC3944) zintensyfikowała swoje działania, prowadząc masową kampanię ataków na serwery wirtualizacyjne VMware ESXi. Atakujący wykorzystują skradzione dane uwierzytelniające, aby uzyskać dostęp do serwerów, a następnie szyfrują maszyny wirtualne za pomocą ransomware. Grupa słynie z zaawansowanych technik socjotechnicznych, w tym podszywania się pod personel IT w celu oszukania pracowników i przejęcia kontroli nad ich kontami.

*Źródło: [BleepingComputer](https://www.bleepingcomputer.com/news/security/scattered-spider-is-running-a-vmware-esxi-hacking-spree/)*

----

##### **Wyciek danych z Allianz Life dotyczy prawie wszystkich z 1,4 miliona klientów**

Firma ubezpieczeniowa Allianz Life Insurance Company of North America potwierdziła, że padła ofiarą masowego wycieku danych, który dotknął większość z jej 1.4 miliona klientów. Naruszenie było wynikiem udanego ataku phishingowego na pracownika firmy. Wykradzione dane obejmują imiona i nazwiska, stany zamieszkania, daty urodzenia oraz numery polis. Firma zapewnia, że dane finansowe i numery SSN nie zostały naruszone, ale skala wycieku jest alarmująca i naraża klientów na ukierunkowane oszustwa.

*Źródło: [BleepingComputer](https://www.bleepingcomputer.com/news/security/allianz-life-confirms-data-breach-impacts-majority-of-14-million-customers/)*

-----

### **3. CIEKAWOSTKI**

##### **Routery Wi-Fi mogą wykrywać ruch i obecność w pomieszczeniu jak sonar**

Nowe badania pokazują, że standardowe routery Wi-Fi mogą być wykorzystywane do wykrywania ruchu i obecności osób w pomieszczeniach z dużą precyzją, działając na podobnej zasadzie co sonar. Analizując subtelne zmiany w sygnale Wi-Fi, gdy ten odbija się od poruszających się obiektów (takich jak ludzie), systemy te mogą stworzyć mapę ruchu w czasie rzeczywistym. Chociaż technologia ta ma potencjał w systemach bezpieczeństwa czy opieki nad osobami starszymi, rodzi również poważne obawy dotyczące naruszenia prywatności i możliwości nieautoryzowanego monitorowania.

*Źródło: [CySecurity News](https://www.cysecurity.news/2025/07/wi-fi-routers-can-now-sense-movement.html)*

-----

### **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

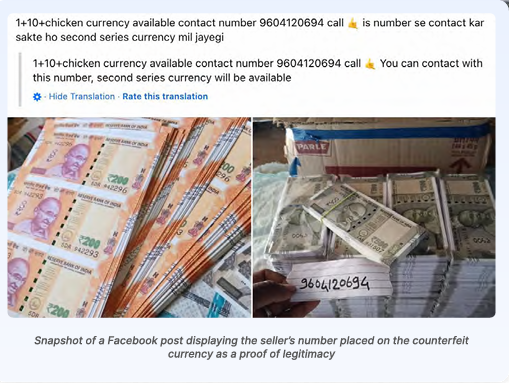

##### **Oszustwo "na fałszywą walutę" rozbite w Indiach**

Władze w Indiach rozbiły dużą operację przestępczą, która polegała na sprzedaży fałszywych banknotów za pośrednictwem platform internetowych. Oszuści reklamowali swoje "produkty" w mediach społecznościowych, oferując wysokiej jakości podróbki waluty po znacznie niższej cenie niż ich nominalna wartość. Transakcje były finalizowane przez komunikatory, a fałszywe pieniądze wysyłano kurierem. Operacja ta pokazuje, jak cyberprzestępcy wykorzystują internet do tradycyjnych form przestępczości, docierając do szerszego grona potencjalnych "klientów".

*Źródło: [HackRead](https://hackread.com/researchers-online-fake-currency-operation-in-india/)*

-----

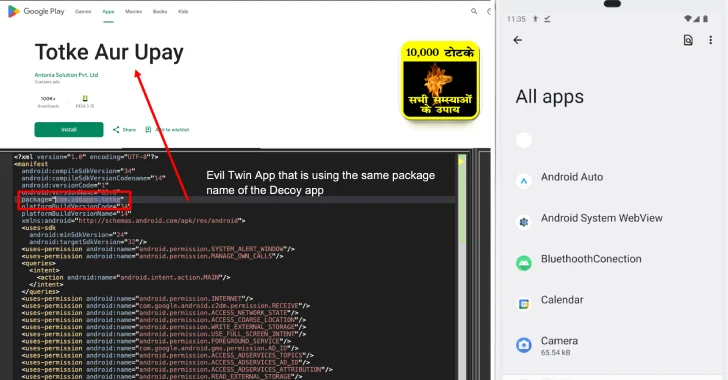

#### **Nowy trojan "SoumniBot" na Androida omija zabezpieczenia udając, że jest "uszkodzony"**

Pojawiło się nowe, zaawansowane złośliwe oprogramowanie na Androida o nazwie "SoumniBot". Trojan ten wykorzystuje nietypowe techniki do ominięcia systemowych mechanizmów bezpieczeństwa, w tym celowe wprowadzanie błędów w swoim manifeście, aby "udawać" uszkodzoną lub martwą aplikację. Dzięki temu jest w stanie unikać wykrycia przez systemowe skanery, jednocześnie działając w tle. SoumniBot potrafi kraść dane bankowe, przechwytywać wiadomości SMS z kodami 2FA i wyłudzać poufne informacje od ofiar.

Źródło: [The Hacker News](https://thehackernews.com/2025/07/new-konfety-malware-variant-evades.html)

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Co tam Panie w sieci? 28/07/2025

@lesiopm2

· 2025-07-28 06:01

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 33

More interactions (upvote, reblog, reply) coming soon.