Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 30 sierpnia 2025

-----

### **1. NEWS**

##### **Polska buduje strategię dla technologii kwantowych**

Rząd, we współpracy ze środowiskiem naukowym i biznesem, pracuje nad stworzeniem Narodowej Strategii Kwantowej. Ma ona na celu rozwój polskiego potencjału w dziedzinie technologii kwantowych, w tym w obszarze obliczeń, komunikacji i sensorów. Kluczowym elementem strategii jest również przygotowanie kraju na zagrożenia, jakie niesie ze sobą nadejście komputerów kwantowych, które będą w stanie złamać większość obecnie stosowanych metod szyfrowania. Polska dąży do tego, aby stać się jednym z liderów tej technologicznej rewolucji.

*Źródło: [CyberDefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/polska-buduje-strategie-dla-technologii-kwantowych)*

-----

##### **Microsoft tworzy własne modele AI, aby uniezależnić się od OpenAI**

Microsoft intensywnie rozwija własne, mniejsze modele językowe, aby zmniejszyć swoją zależność od technologii dostarczanej przez partnera, firmę OpenAI. Nowy model o nazwie MAI-1 ma być konkurencyjny dla najlepszych modeli na rynku i stanowić podstawę dla przyszłych funkcji AI w produktach Microsoftu. Działania te są postrzegane jako strategiczny ruch, który ma dać firmie większą kontrolę nad kluczową technologią i uniezależnić ją od potencjalnych zmian w polityce czy dostępności usług OpenAI.

*Źródło: [Ars Technica](https://arstechnica.com/ai/2025/08/with-new-in-house-models-microsoft-lays-the-groundwork-for-independence-from-openai/)*

-----

##### **29-letni Polak aresztowany za "gwałty online" na dzieciach**

Wstrząsająca sprawa z województwa śląskiego, gdzie policjanci z Centralnego Biura Zwalczania Cyberprzestępczości zatrzymali 29-letniego mężczyznę. Jest on podejrzany o zmuszanie małoletnich dziewczynek, poznanych przez internet, do czynności seksualnych, które nagrywał. Mężczyzna szantażował swoje ofiary, a zebrany materiał dowodowy wskazuje na co najmniej kilkanaście poszkodowanych. Sprawa ta pokazuje mroczną stronę internetu i podkreśla konieczność ochrony najmłodszych przed zagrożeniami w sieci.

*Źródło: [CyberDefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/29-letni-polak-trafil-do-aresztu-za-gwalty-online-na-dzieciach)*

-----

### **2. INCYDENTY**

##### **Jak haker pomógł wygrać proces o odszkodowanie przeciwko Tesli**

W bezprecedensowej sprawie sądowej, kluczową rolę w procesie o śmiertelny wypadek z udziałem samochodu Tesla odegrał znany haker. Rodzina ofiary zatrudniła eksperta, który złamał zabezpieczenia i odzyskał z wraku pojazdu dane telemetryczne, którym Tesla wcześniej zaprzeczała. Ujawnione logi wykazały, że w chwili wypadku system Autopilota był aktywny, co przeczyło oficjalnej wersji firmy. Sprawa ta może otworzyć drogę do wykorzystywania danych z pojazdów jako dowodów w procesach sądowych.

*Źródło: [Ars Technica](https://arstechnica.com/cars/2025/08/how-a-hacker-helped-win-a-wrongful-death-lawsuit-against-tesla/)*

-----

##### **Popularne roboty kelnerskie podatne na zdalne przejęcie**

Badacze bezpieczeństwa z firmy Synacktiv odkryli szereg krytycznych luk w popularnych robotach kelnerskich i dostawczych firmy Pudu. Podatności te pozwalają atakującemu, znajdującemu się w tej samej sieci Wi-Fi, na zdalne przejęcie pełnej kontroli nad robotem. Haker może w ten sposób podsłuchiwać rozmowy za pomocą wbudowanego mikrofonu, podglądać obraz z kamery, a nawet sterować ruchami robota. Luki te stwarzają poważne ryzyko dla prywatności i bezpieczeństwa w restauracjach czy hotelach, gdzie takie urządzenia są używane.

*Źródło: [The Register](https://www.theregister.com/2025/08/29/pudu_robots_hackable/)*

-----

### **3. CIEKAWOSTKI**

##### **Rosja testuje aplikację do śledzenia migrantów**

Rosyjskie Ministerstwo Spraw Wewnętrznych rozpoczęło testy nowej aplikacji mobilnej, która ma służyć do monitorowania i śledzenia zagranicznych migrantów przebywających na terytorium Rosji. Aplikacja, oparta na technologii rozpoznawania twarzy, ma gromadzić dane biometryczne i geolokalizacyjne, co ma ułatwić kontrolę nad cudzoziemcami. Projekt budzi ogromne kontrowersje i jest postrzegany jako kolejne narzędzie do masowej inwigilacji i zacieśniania kontroli państwa nad społeczeństwem.

*Źródło: [CyberDefence24.pl](https://cyberdefence24.pl/cyberbezpieczenstwo/rosja-testuje-aplikacje-do-sledzenia-migrantow)*

-----

##### **Walka z dezinformacją: WhatsApp publikuje comiesięczne biuletyny bezpieczeństwa**

W ramach walki z dezinformacją i oszustwami, komunikator WhatsApp zaczął publikować regularne, comiesięczne biuletyny bezpieczeństwa. Informuje w nich o nowo załatanych lukach oraz o najnowszych metodach działania oszustów wykorzystujących platformę. Jest to ważny krok w kierunku edukacji użytkowników i zwiększania ich świadomości na temat zagrożeń, takich jak fałszywe oferty, próby wyłudzenia kodów weryfikacyjnych czy rozprzestrzenianie złośliwego oprogramowania.

*Źródło: [WhatsApp.com](https://www.whatsapp.com/security/advisories/2025)*

-----

### **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

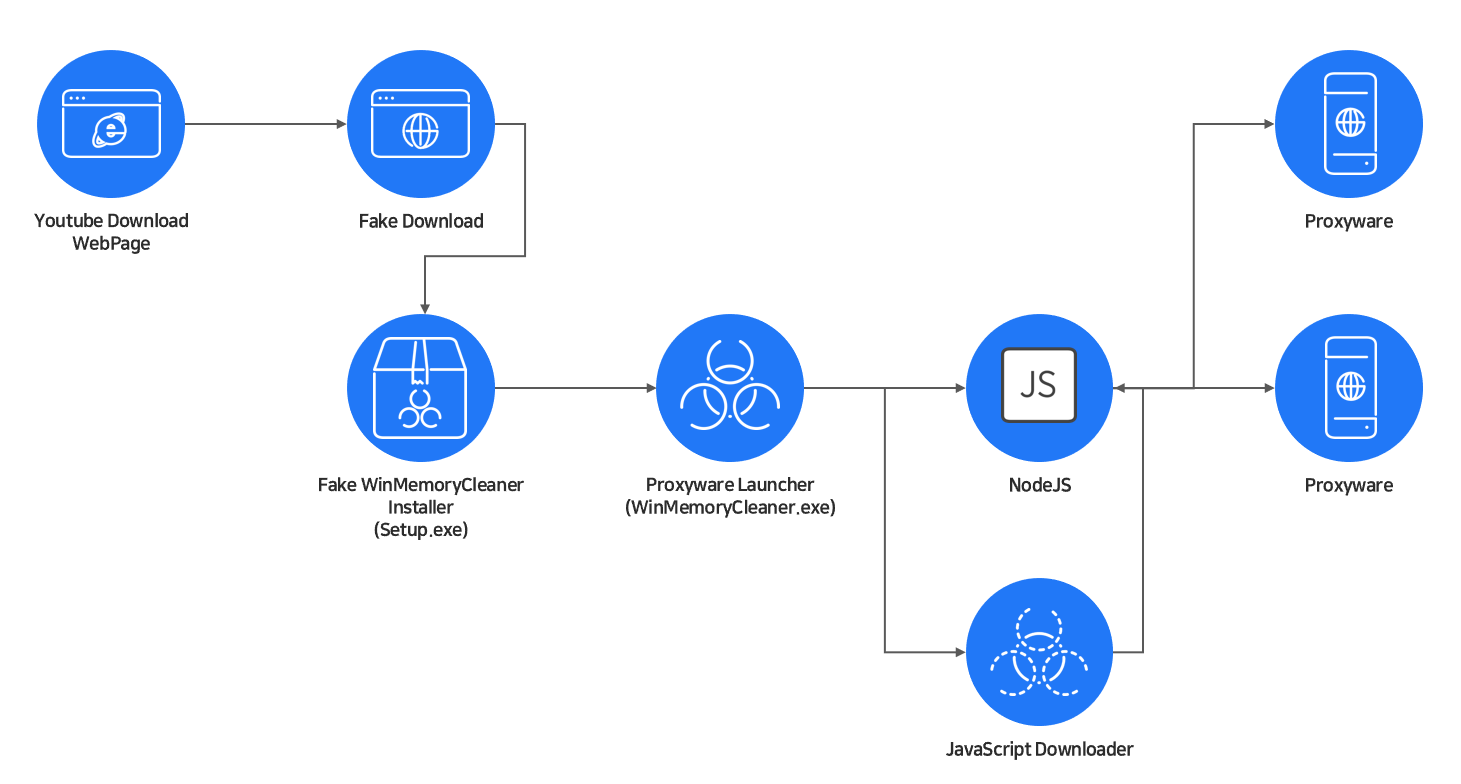

##### **Nowa kampania malware "Proxyware" w popularnych serwisach do pobierania filmów z YouTube**

Eksperci z Sekuraka ostrzegają przed nową kampanią złośliwego oprogramowania, która celuje w użytkowników popularnych stron umożliwiających pobieranie filmów z serwisu YouTube. Oszuści umieszczają na tych stronach fałszywe przyciski pobierania, które w rzeczywistości prowadzą do instalacji tzw. "proxyware". Oprogramowanie to, działając w tle, wykorzystuje łącze internetowe ofiary do celów przestępczych, takich jak ataki DDoS czy ukrywanie śladów w sieci, jednocześnie spowalniając komputer użytkownika.

*Źródło: [Sekurak.pl](https://sekurak.pl/proxyware-malware-w-popularnych-serwisach-do-pobierania-filmow-z-youtube-nowa-kampania-cyberprzestepcow/)*

-----

##### **Północnokoreańscy hakerzy atakują za pomocą spreparowanych e-maili**

Grupa hakerska APT37, powiązana z Koreą Północną, prowadzi nową kampanię spear-phishingową. Atakujący rozsyłają starannie przygotowane e-maile, które udają oficjalną korespondencję i zawierają złośliwe załączniki. Po otwarciu, na komputerze ofiary instalowane jest oprogramowanie szpiegujące, które kradnie poufne dane. Kampania ta jest wymierzona w konkretne cele, w tym w organizacje rządowe i think tanki, i jest przykładem zaawansowanych operacji szpiegowskich w cyberprzestrzeni.

*Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/news/north-korea-apt37-spear-phishing/)*

-----

##### **Oszust podszył się pod firmę i ukradł ponad 1,5 mln dolarów z funduszy miejskich**

Władze miasta Baltimore w USA padły ofiarą wyrafinowanego oszustwa typu "Business Email Compromise" (BEC). Oszust, podszywając się pod jednego z kontrahentów miasta, wysłał do urzędników sfałszowane e-maile z prośbą o zmianę numeru konta bankowego do przelewów. W rezultacie, miasto przelało ponad 1,5 mln dolarów na konto kontrolowane przez przestępcę. Incydent ten pokazuje, jak groźne i skuteczne mogą być ataki socjotechniczne wymierzone w sektor publiczny.

*Źródło: [The Record](https://therecord.media/scammer-steals-baltimore-city-impersonation-vendor)*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Co tam Panie w sieci? 30/08/2025

@lesiopm2

· 2025-08-30 06:01

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 28

More interactions (upvote, reblog, reply) coming soon.