Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 31 lipca 2025

-----

### **1. NEWS**

##### **Banki w Polsce uzyskają dostęp do zdjęć z dowodów osobistych**

Wchodzi w życie nowelizacja ustawy, która przyznaje bankom oraz innym instytucjom finansowym dostęp do Rejestru Dowodów Osobistych, w tym do zdjęć obywateli. Celem zmiany jest skuteczniejsza walka z wyłudzeniami kredytów i praniem pieniędzy. Banki będą mogły porównywać zdjęcie z dowodu ze zdjęciem klienta wykonanym w placówce, co ma utrudnić oszustom podszywanie się pod inne osoby. Dostęp do danych będzie jednak obwarowany ścisłymi zasadami i możliwy tylko w uzasadnionych przypadkach.

*Źródło: [Niebezpiecznik.pl](https://niebezpiecznik.pl/post/banki-beda-mialy-dostep-do-zdjec-z-dowodow-osobistych/)*

-----

##### **Google Project Zero skraca czas na publikację luk do 7 dni**

Elitarny zespół badaczy bezpieczeństwa Google, Project Zero, ogłosił znaczącą zmianę w swojej polityce ujawniania luk. Od teraz, jeśli producent oprogramowania nie naprawi zgłoszonej podatności w ciągu standardowych 90 dni, zespół opublikuje szczegóły techniczne luki już po kolejnych 7 dniach, a nie jak dotychczas po 30. Decyzja ta ma na celu wywarcie większej presji na firmy, aby szybciej tworzyły i udostępniały łatki bezpieczeństwa, co ma skrócić czas, w którym użytkownicy są narażeni na ataki.

*Źródło: [The Record](https://therecord.media/google-project-zero-publicly-announce-vulnerabilities-week-after-reporting)*

-----

##### **Proton, twórca szyfrowanej poczty, uruchamia asystenta AI "Lumo"**

Firma Proton, znana z tworzenia usług skoncentrowanych na prywatności, takich jak Proton Mail i Proton VPN, uruchomiła własnego asystenta AI o nazwie "Lumo". Narzędzie to, stworzone w Szwajcarii, ma być najbezpieczniejszym asystentem AI na rynku. Lumo ma pomagać użytkownikom w pisaniu e-maili, podsumowywaniu treści i tłumaczeniu, a wszystko to z zachowaniem najwyższych standardów prywatności, bez udostępniania danych firmom trzecim. Usługa będzie stopniowo wdrażana dla użytkowników płatnych planów Proton.

*Źródło: [Sekurak.pl](https://sekurak.pl/najbezpieczniejsze-ai-na-rynku-proton-wypuszcza-swojego-asystenta-lumo/)*

-----

### **2. INCYDENTY**

##### **Chińskie firmy fasadowe powiązane z grupą hakerską "Silk Typhoon"**

Raport firm Microsoft i Citizen Lab ujawnił powiązania między chińską grupą hakerską "Silk Typhoon" a co najmniej pięcioma chińskimi firmami technologicznymi. Firmy te, działające jako przykrywka, miały tworzyć i dystrybuować złośliwe oprogramowanie, w tym backdoory "ShadowPad" i "Scattered Canary". Działalność ta była wymierzona w cele rządowe, think tanki i organizacje pozarządowe w USA, Europie i Azji. Odkrycie to rzuca światło na skomplikowany ekosystem, w którym państwowi hakerzy współpracują z komercyjnymi podmiotami.

*Źródło: [The Hacker News](https://thehackernews.com/2025/07/chinese-firms-linked-to-silk-typhoon.html)*

-----

##### **Gang Trickbot odpowiedzialny za kradzież kryptowalut wartych 724 miliony dolarów**

Nowe śledztwo ujawniło, że syndykat cyberprzestępczy Trickbot, znany z tworzenia zaawansowanego trojana bankowego, jest odpowiedzialny za kradzież kryptowalut o wartości co najmniej 724 milionów dolarów. Przestępcy wykorzystywali złośliwe oprogramowanie do przejmowania kontroli nad portfelami kryptowalutowymi ofiar, a także prowadzili operacje szantażu. Analiza transakcji blockchain pozwoliła na zidentyfikowanie portfeli kontrolowanych przez gang i oszacowanie skali jego działalności.

*Źródło: [HackRead](https://hackread.com/trickbot-behind-724-million-crypto-theft-extortion/)*

-----

### **3. CIEKAWOSTKI**

##### **Średni koszt naruszenia danych po raz pierwszy od lat spada**

Według corocznego raportu "Cost of a Data Breach" firmy IBM, średni globalny koszt naruszenia danych nieznacznie spadł do 4,87 miliona dolarów z 4,91 miliona w roku poprzednim. Jest to pierwszy spadek odnotowany od kilku lat. Eksperci wskazują, że przyczyną może być rosnąca dojrzałość programów bezpieczeństwa w firmach oraz większe inwestycje w technologie oparte na AI, które pomagają w szybszym wykrywaniu i reagowaniu na incydenty. Mimo to, koszty związane z atakami pozostają na historycznie wysokim poziomie.

*Źródło: [Infosecurity Magazine](https://www.infosecurity-magazine.com/news/data-breach-costs-fall/)*

-----

##### **Inżynieria społeczna pozostaje najskuteczniejszą metodą ataku**

Nowy raport "Global Incident Response Report" od Unit 42 (Palo Alto Networks) potwierdza, że inżynieria społeczna jest główną przyczyną udanych cyberataków. Aż 57% wszystkich zbadanych incydentów rozpoczęło się od jakiejś formy manipulacji psychologicznej, takiej jak phishing czy pretexting (tworzenie fałszywego scenariusza). Raport podkreśla, że nawet najlepsze zabezpieczenia techniczne mogą zawieść, jeśli pracownicy nie są odpowiednio przeszkoleni w zakresie rozpoznawania i reagowania na próby oszustwa.

*Źródło: [Unit 42 Palo Alto Networks](https://unit42.paloaltonetworks.com/2025-unit-42-global-incident-response-report-social-engineering-edition/)*

-----

### **4. NOWE PRÓBY OSZUSTW I SCAMÓW**

##### **Dodatkowa funkcja Microsoft Copilot otworzyła furtkę dla hakerów**

Badacze bezpieczeństwa odkryli, że jedna z funkcji asystenta AI Microsoft Copilot, umożliwiająca tworzenie zrzutów ekranu, mogła być wykorzystana przez hakerów do kradzieży poufnych danych. Funkcja ta zapisywała zrzuty ekranu w chmurze w sposób, który przy odpowiedniej manipulacji pozwalał na uzyskanie do nich nieautoryzowanego dostępu. Hakerzy mogli w ten sposób przechwycić dane logowania, tokeny sesji i inne wrażliwe informacje widoczne na ekranie ofiary. Microsoft został poinformowany o problemie i pracuje nad jego rozwiązaniem.

*Źródło: [Sekurak.pl](https://sekurak.pl/jak-dodatkowa-funkcja-microsoft-copilota-otworzyla-furtke-dla-hakerow/)*

-----

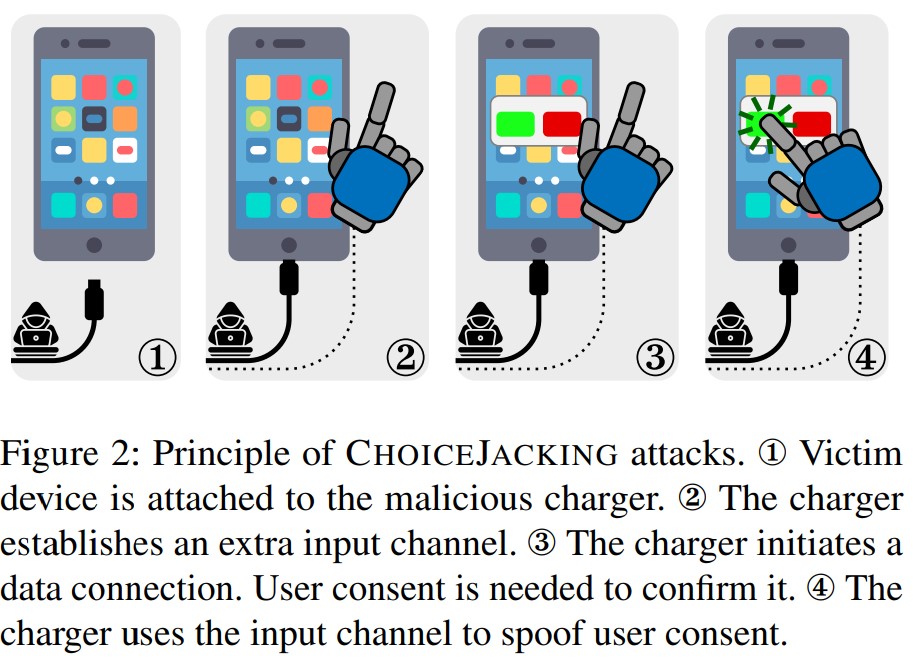

##### **"ChoiceJacking" – nowy atak kradnący dane przez publiczne ładowarki**

Odkryto nową technikę ataku nazwaną "ChoiceJacking", która stanowi ewolucję znanego "juice jackingu". Atak wykorzystuje publiczne stacje ładowania (np. na lotniskach), aby wyświetlić na ekranie podłączonego telefonu fałszywe okno dialogowe, np. z prośbą o zezwolenie na "udostępnianie plików". Jeśli użytkownik nieuważnie kliknie "Zezwól", złośliwe oprogramowanie ukryte w stacji ładowania uzyskuje dostęp do danych na urządzeniu. Jest to przypomnienie, aby zawsze z ostrożnością podchodzić do publicznych portów USB.

*Źródło: [HackRead](https://hackread.com/choicejacking-attack-steals-data-phones-public-chargers/)*

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Co tam Panie w sieci? 31/07/2025

@lesiopm2

· 2025-07-31 06:01

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 60

More interactions (upvote, reblog, reply) coming soon.