Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

### 26 wrzesień 2025

-----

## 1. NEWS

### Rząd pracuje nad Europejskim Portfelem Cyfrowym. Nowe przepisy już wkrótce

Wiceminister Cyfryzacji Paweł Olszewski zapowiedział, że wkrótce do konsultacji publicznych trafi projekt ustawy wdrażającej w Polsce Europejski Portfel Tożsamości Cyfrowej. Nowe rozwiązanie, będące częścią unijnej inicjatywy eIDAS 2.0, ma umożliwić obywatelom bezpieczne przechowywanie i udostępnianie cyfrowych wersji dokumentów, takich jak dowód osobisty, prawo jazdy czy dyplomy. Portfel ma działać jako aplikacja na smartfonie i ułatwić załatwianie spraw urzędowych oraz korzystanie z usług komercyjnych w całej Unii Europejskiej, zwiększając jednocześnie kontrolę użytkowników nad swoimi danymi.

Źródło: [Cyber Defence24](https://cyberdefence24.pl/polityka-i-prawo/europejski-portfel-cyfrowy-wiceminister-zapowiada-zalozenia-do-ustawy)

-----

### CISA wydaje dyrektywę alarmową w sprawie luk w urządzeniach Cisco

Amerykańska agencja CISA podniosła alarm w związku z dwiema krytycznymi lukami typu zero-day w urządzeniach sieciowych firmy Cisco, które są aktywnie wykorzystywane przez hakerów. W związku z powagą zagrożenia, agencja wydała Dyrektywę Alarmową, nakazując wszystkim agencjom federalnym natychmiastowe podjęcie działań w celu identyfikacji i zabezpieczenia podatnych urządzeń. Luki pozwalają na zdalne wykonanie kodu i przejęcie pełnej kontroli nad firewallami Cisco ASA i Firepower, co stanowi ogromne ryzyko dla bezpieczeństwa sieci rządowych i korporacyjnych.

Źródło: [CISA](https://www.cisa.gov/news-events/alerts/2025/09/25/cisa-directs-federal-agencies-identify-and-mitigate-potential-compromise-cisco-devices)

-----

### Facebook wdraża w Polsce nowe funkcje ochrony nastolatków

W odpowiedzi na rosnącą presję regulatorów, Meta wprowadza w Polsce nowe narzędzia mające na celu ochronę najmłodszych użytkowników Facebooka. Jedną z kluczowych zmian jest automatyczne ustawianie najbardziej restrykcyjnych ustawień prywatności dla wszystkich nowych kont zakładanych przez osoby poniżej 16. roku życia. Ponadto, platforma testuje mechanizmy, które mają utrudnić dorosłym, niebędącym znajomymi, wysyłanie wiadomości do nastolatków. To krok w kierunku stworzenia bezpieczniejszego środowiska dla dzieci w mediach społecznościowych.

Źródło: [Tabletowo](https://www.tabletowo.pl/facebook-obiecuje-ze-ochroni-twoje-dziecko-nowa-funkcja-juz-w-polsce/)

-----

### LinkedIn będzie wykorzystywać Twoje dane do trenowania AI. Możesz to wyłączyć

Popularny portal społecznościowy dla profesjonalistów, LinkedIn, po cichu zaktualizował swoją politykę prywatności. Zmiany pozwalają firmie na wykorzystywanie danych publicznych oraz treści tworzonych przez użytkowników do trenowania własnych modeli sztucznej inteligencji. Co istotne, użytkownicy, którzy nie chcą, aby ich profile, posty i komentarze służyły jako materiał szkoleniowy dla AI, mogą zrezygnować z tej opcji w ustawieniach prywatności. Warto to zrobić, aby zachować większą kontrolę nad swoimi danymi.

Źródło: [Malwarebytes](https://www.malwarebytes.com/blog/news/2025/09/linkedin-will-use-your-data-to-train-its-ai-unless-you-opt-out-now)

-----

## 2. INCYDENTY

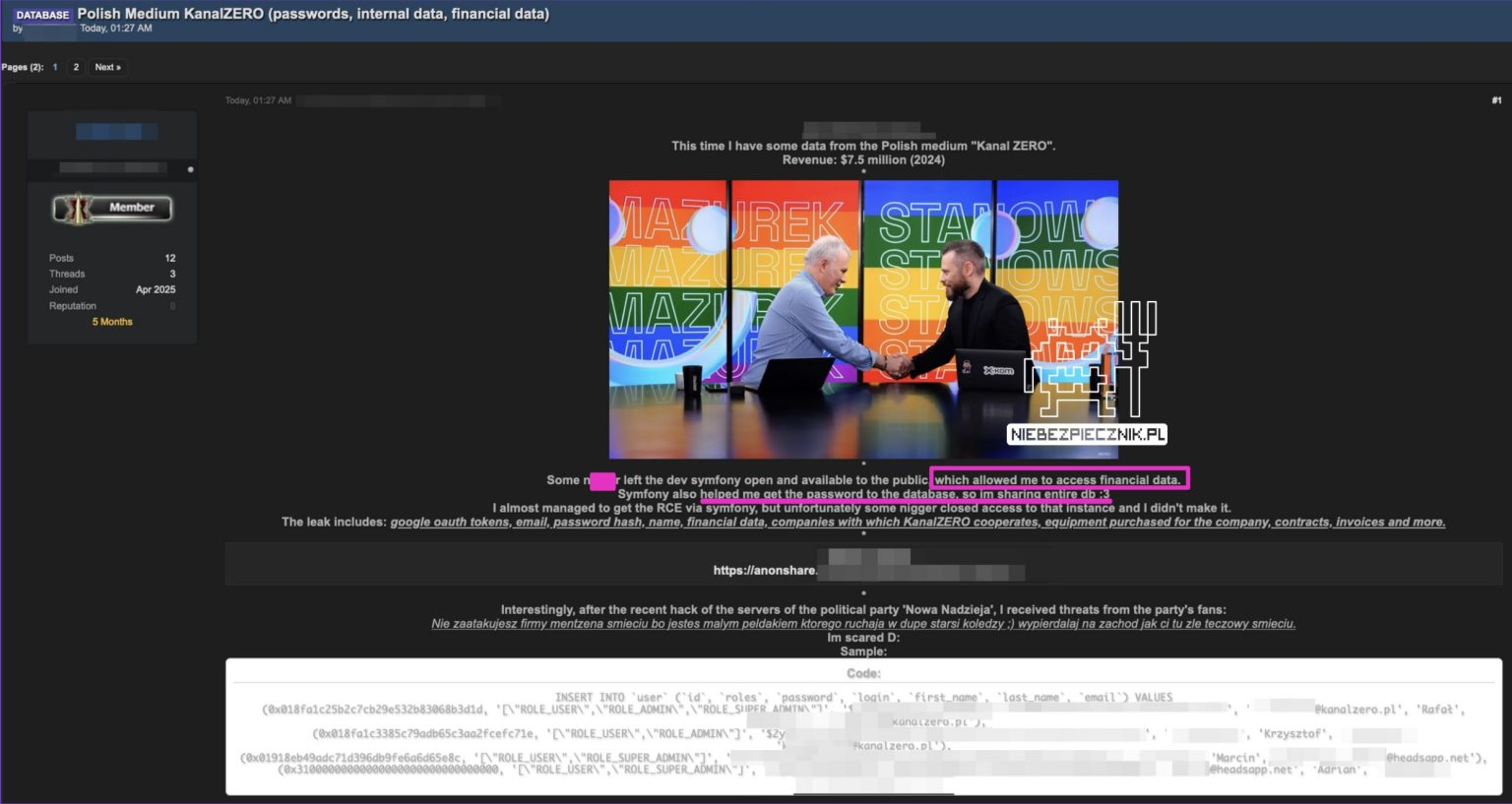

### Wyciek danych z serwera Kanału Zero. Dane ponad pół miliona subskrybentów

Popularny internetowy Kanał Zero, prowadzony przez Krzysztofa Stanowskiego, padł ofiarą wycieku danych. Z jednego z serwerów, prawdopodobnie w wyniku błędu konfiguracyjnego, wyciekła baza danych zawierająca adresy e-mail ponad 560 tysięcy osób, które zapisały się do newslettera. Choć w bazie nie było haseł, sam wyciek tak dużej liczby adresów e-mail stwarza ryzyko wzmożonych kampanii phishingowych wymierzonych w subskrybentów. Zespół Kanału Zero poinformował, że podjął już kroki w celu zabezpieczenia infrastruktury.

Źródło: [Niebezpiecznik](https://niebezpiecznik.pl/post/wyciek-danych-z-jednego-z-serwerow-kanalu-zero/)

-----

### Ukraińscy hakerzy uderzyli w rosyjski system płatniczy

Hakerzy działający na zlecenie ukraińskiego wywiadu wojskowego (HUR) przeprowadzili udany atak na rosyjski system płatności i jednego z jego głównych operatorów. W wyniku operacji, która doprowadziła do zniszczenia serwerów i baz danych, Rosjanie przez pewien czas mieli problemy z dokonywaniem przelewów i płatności elektronicznych. Straty szacuje się na dziesiątki milionów dolarów. To kolejny przykład cybernetycznej ofensywy Ukrainy, która regularnie atakuje kluczowe elementy rosyjskiej infrastruktury cyfrowej.

Źródło: [Biznesalert](https://biznesalert.pl/ukrainscy-hakerzy-uderzyli-w-rosyjska-bankowosc-generujac-30-mln-strat/)

-----

### Alarmujące dane o cyberbezpieczeństwie w polskich szpitalach

Raport opublikowany przez CSIRT CEZ (Zespołu Reagowania na Incydenty Bezpieczeństwa Komputerowego Centrum e-Zdrowia) maluje ponury obraz stanu zabezpieczeń w polskiej służbie zdrowia. Tylko w pierwszym półroczu 2025 roku odnotowano aż 450 poważnych incydentów bezpieczeństwa, z czego 38% stanowiły ataki ransomware. Co więcej, aż 62% placówek medycznych nie posiada dedykowanego zespołu ds. cyberbezpieczeństwa. Dane te pokazują, że szpitale są łakomym i często słabo chronionym celem dla cyberprzestępców.

Źródło: [Cyber Defence24](https://cyberdefence24.pl/cyberbezpieczenstwo/cyberbezpieczenstwo-szpitali-alarmujace-dane-csirt-cez)

-----

### Volvo ofiarą ataku ransomware. Wyciekły dane pracowników i dealerów

Północnoamerykański oddział Volvo poinformował o wycieku danych, który jest wynikiem ataku ransomware na jednego z jego dostawców IT, firmę Miljodata. W ręce hakerów wpadły dane osobowe pracowników, kontrahentów oraz dealerów samochodowych. Incydent ten ponownie zwraca uwagę na rosnące ryzyko związane z łańcuchem dostaw – atak na jednego, nawet mniejszego partnera, może mieć katastrofalne skutki dla dużej korporacji.

Źródło: [Security Affairs](https://securityaffairs.com/182577/data-breach/volvo-north-america-disclosed-a-data-breach-following-a-ransomware-attack-on-it-provider-miljodata.html)

-----

## 3. CIEKAWOSTKI

### Jak bezpieczne są klucze dostępu (passkeys)? Analiza ekspertów

Klucze dostępu, promowane jako następcy tradycyjnych haseł, stają się coraz popularniejsze. Ale czy faktycznie są w pełni bezpieczne? Eksperci z BleepingComputer przeanalizowali nową technologię, wskazując na jej ogromne zalety, takie jak odporność na klasyczny phishing. Zwracają jednak uwagę na nowe wektory ataków, np. możliwość kradzieży klucza poprzez fizyczny dostęp do niezabezpieczonego urządzenia. Klucze dostępu to ogromny krok naprzód, ale jak każda technologia, wymagają od użytkowników świadomości i zachowania podstawowych zasad bezpieczeństwa.

Źródło: [Bleeping Computer](https://www.bleepingcomputer.com/news/security/how-secure-are-passkeys-really-heres-what-you-need-to-know/)

-----

### Deep learning pomoże przewidywać ataki DDoS

Naukowcy opracowali nowy model oparty na głębokim uczeniu (deep learning), który z dużą skutecznością potrafi przewidywać nadchodzące ataki typu DDoS. System analizuje w czasie rzeczywistym ruch sieciowy i na podstawie subtelnych anomali, niewidocznych dla tradycyjnych metod, jest w stanie zidentyfikować wczesne oznaki przygotowań do ataku. Ta innowacyjna metoda może dać administratorom cenny czas na podjęcie działań obronnych, zanim atak osiągnie pełną skalę i zablokuje dostęp do usług.

Źródło: [Help Net Security](https://www.helpnetsecurity.com/2025/09/25/deep-learning-predicting-ddos-attacks/)

-----

## 4. NOWE PRÓBY OSZUSTW I SCAMÓW

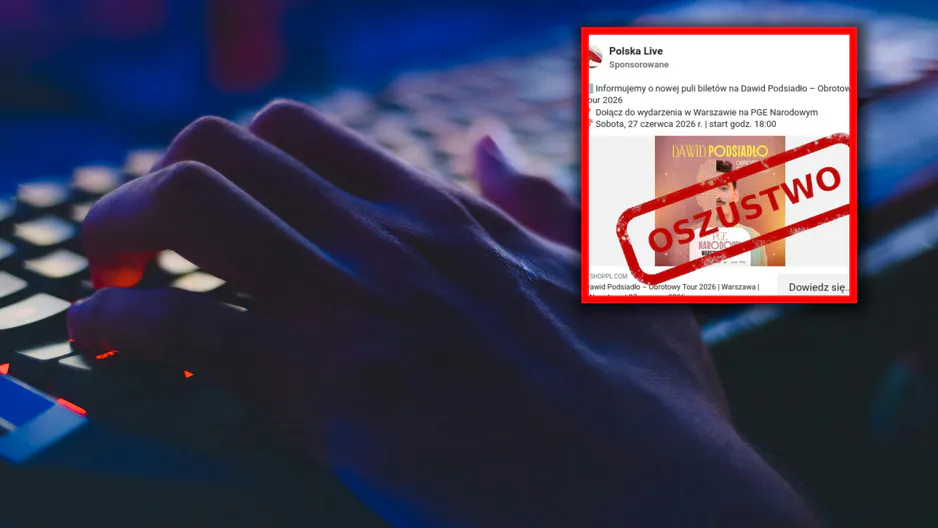

### CERT Polska ostrzega: oszuści sprzedają fałszywe bilety na koncerty

Zespół CERT Polska wydał ostrzeżenie w związku z nową falą oszustw wymierzonych w fanów muzyki. Przestępcy tworzą fałszywe strony internetowe i profile w mediach społecznościowych, na których oferują bilety na popularne, często wyprzedane koncerty. Po dokonaniu płatności, ofiara nigdy nie otrzymuje biletu lub dostaje fałszywy kod kreskowy, który nie działa przy wejściu na imprezę. CERT radzi, aby kupować bilety wyłącznie u autoryzowanych sprzedawców i unikać podejrzanie atrakcyjnych ofert.

Źródło: [Dobre Programy](https://www.dobreprogramy.pl/cert-ostrzega-bilet-na-koncert-tylko-z-zaufanego-zrodla,7204068825451296a)

-----

### Nowa kampania phishingowa wykorzystuje pliki SVG

Analitycy z Malwarebytes odkryli nową, wyrafinowaną kampanię phishingową, która do omijania filtrów bezpieczeństwa wykorzystuje pliki graficzne w formacie SVG. Oszuści wysyłają e-maile z załącznikiem SVG, który wygląda jak faktura lub inny oficjalny dokument. Po otwarciu, plik ten uruchamia w przeglądarce skrypt, który wyświetla fałszywy formularz logowania do usług Microsoft 365, kradnąc w ten sposób dane uwierzytelniające ofiary. Ta technika jest szczególnie niebezpieczna, ponieważ wiele systemów antyspamowych traktuje pliki SVG jako niegroźne obrazy.

Źródło: [Malwarebytes](https://www.malwarebytes.com/blog/news/2025/09/new-svg-based-phishing-campaign-is-a-recipe-for-disaster)

-----

### Oszuści podszywają się pod VeloBank

CSIRT KNF ostrzega przed nową kampanią phishingową wymierzoną w klientów VeloBanku. Cyberprzestępcy rozsyłają fałszywe wiadomości e-mail z informacją o rzekomej konieczności weryfikacji danych lub zablokowaniu konta. Link zawarty w wiadomości prowadzi do strony, która do złudzenia przypomina prawdziwy serwis bankowości internetowej. Celem oszustów jest wyłudzenie loginu, hasła oraz informacji o karcie płatniczej.

Źródło: [TVN24](https://tvn24.pl/biznes/najnowsze/phishing-nowa-kampania-oszusci-zachecaja-st8666586)

-----

## 5. ŚWIAT KRYPTOWALUT

### Fałszywe profile na LinkedIn służą hakerom z Korei Północnej do kradzieży krypto

Reżim Korei Północnej nasila swoje działania w celu pozyskiwania środków finansowych poprzez cyberataki. Hakerzy tworzą fałszywe, ale bardzo przekonujące profile rekruterów i ekspertów IT na platformie LinkedIn, aby nawiązać kontakt z pracownikami firm z sektora kryptowalut i Web3. Po zdobyciu zaufania ofiary, podsuwają jej złośliwe oprogramowanie ukryte w rzekomych dokumentach projektowych lub ofertach pracy. W ten sposób uzyskują dostęp do wewnętrznych systemów firm i kradną kryptowaluty o wartości milionów dolarów.

Źródło: [Help Net Security](https://www.helpnetsecurity.com/2025/09/25/north-korea-fake-profiles-crypto-theft/)

-----

### Złośliwe pakiety w repozytorium Rust kradną klucze do portfeli krypto

W oficjalnym repozytorium pakietów dla języka programowania Rust, Crates.io, odkryto złośliwe biblioteki. Pakiety te, podszywające się pod popularne narzędzia, zawierały ukryty kod, który po zainstalowaniu przez dewelopera przeszukiwał komputer w poszukiwaniu kluczy prywatnych do portfeli kryptowalut i innych poufnych danych, a następnie wysyłał je na serwer kontrolowany przez atakujących. To kolejny przykład ataku na łańcuch dostaw oprogramowania, który staje się coraz poważniejszym zagrożeniem.

Źródło: [Bleeping Computer](https://www.bleepingcomputer.com/news/security/malicious-rust-packages-on-cratesio-steal-crypto-wallet-keys/)

-----

## 6. PRÓBY DEZINFORMACJI

### TikTok oskarżany o niewłaściwe wykorzystywanie danych dzieci

Brytyjski organ nadzorujący ochronę danych (ICO) oskarżył TikToka o "rażące lekceważenie" prywatności dzieci. Według dochodzenia, platforma w sposób nielegalny przetwarza dane osobowe milionów nieletnich użytkowników bez uzyskania odpowiedniej zgody rodziców. Dane te są następnie wykorzystywane do celów komercyjnych. Sprawa ta rzuca cień na praktyki popularnej aplikacji i może zakończyć się nałożeniem wielomilionowej kary.

Źródło: [Malwarebytes](https://www.malwarebytes.com/blog/news/2025/09/tiktok-is-misusing-kids-data-says-privacy-watchdog)

-----

***

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Co tam Panie w sieci? 26/09/2025

@lesiopm2

· 2025-09-26 05:00

· Polish HIVE

#polish

#pl-technologie

#pl-ciekawostki

#pl-artykuly

#reakcja

#ocdb

#appreciator

Payout: 0.000 HBD

Votes: 25

More interactions (upvote, reblog, reply) coming soon.