In dieser kleinen Serie möchte ich eine kurze Einleitung zur theoretischen Vorgehensweise von Penetrationstests geben.

Aufgeteilt ist diese Serie in folgende Beiträge:

- #1 Was ist Penetrationtesting, Schutzziele, Täterprofile

- #2 Klassifikation von Penetrationstests

- #3 Phasen eines Penetrationstests

- #4 Bewertung von Schwachstellen

Diese Serie ist nicht vollständig und soll lediglich einen groben Überblick geben. Bei offenen Fragen zu einem Thema beantworte ich diese natürlich gerne in den Kommentaren oder schreibe einen weiteren Beitrag !

Nachdem wir im Rahmen unseres bisherigen Penetrationstests Schwachstellen gefunden haben, werden diese nun bezüglich ihres Risikos bewertet. Anhand dieser Risikobewertung können Entscheidungen zum weiteren Vorgehen getroffen werden. Wie Beispielsweise eine Priorisierung der zu schließenden Sicherheitslücken.

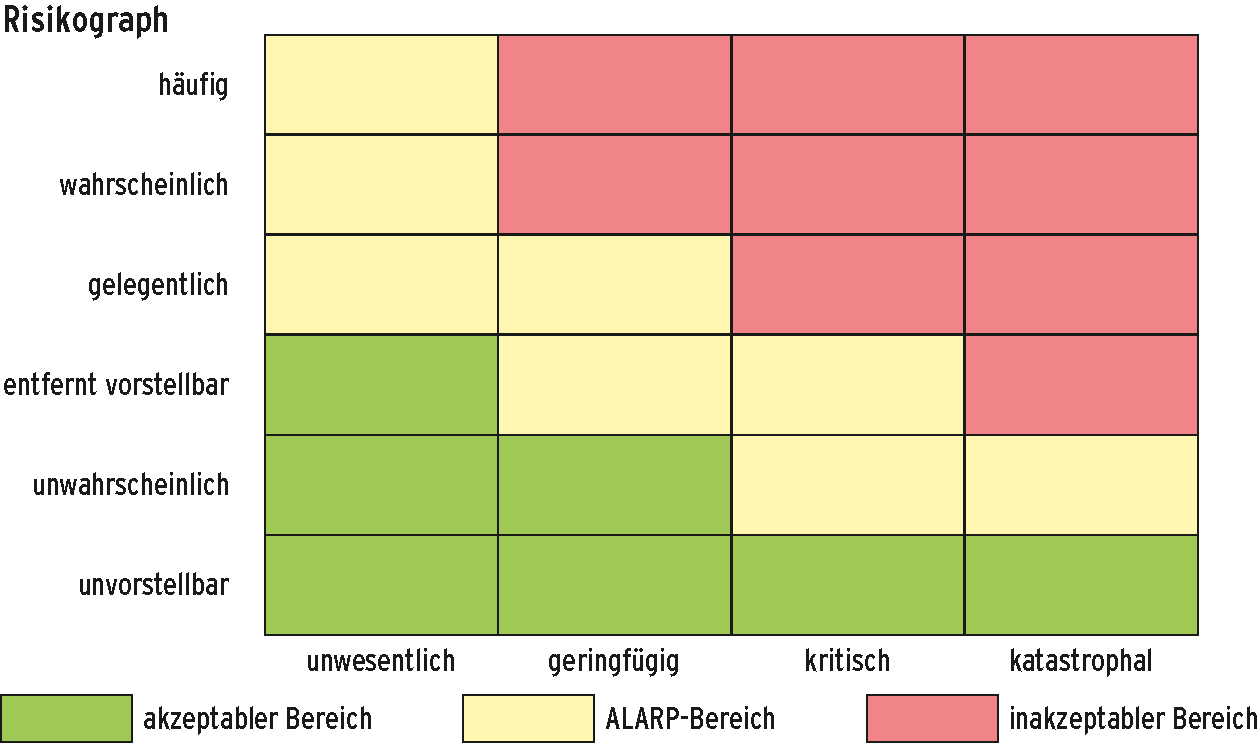

Das Risiko setzt sich hierbei aus der Eintrittswahrscheinlichkeit sowie dem potentiellen Schadensausmaß zusammen. Dies könnte, wie in dieser beispielhaften Risikomatrix dargestellt, wie folgt aussehen:

Eine weitere Möglichkeit ist es die Schwachstellen mittels des CVSS zu bewerten, was ich im Folgenden kurz darstellen möchte.

CVSS

CVSS (Common Vulnerability Scoring System), aktuell in Version 3 ermöglicht es, Sicherheitslücken in Computersystemen standardisiert zu bewerten. Hierfür existieren drei Gruppen von Metriken die aufeinander aufbauen. Die Gruppe "Base" beschreibt die intrinsischen Qualitäten einer Schwachstelle. Dies ist also eine Grundsätzliche und allgemein gültige Einschätzung. In der Gruppe "Temporal" fließt zusätzlich die Entwicklung der Schwachstelle im Laufe der Zeit ein. Abhängig von der Umgebung in der getestet wurde, können entsprechende Parameter in der Metrik "Environmental" angepasst werden. Die "Base" Gruppe bildet also die Basis, die anschließend noch ergänzt werden kann.

Folgende Attribute werden bei der Berechnung des Base Score berücksichtigt und entsprechend des englischen Ausdrucks abgekürzt. - Angriffsvektor (AV) - Die Komplexität des Angriffes (AC) - Benötigte Privilegien (PR) - Interaktion durch den Nutzer (UI) - Der Scope (S) Sowie die Verletzung der Schutzziele: - Vertraulichkeit (C) - Integrität (I) - Verfügbarkeit (A)

Jede Gruppe wird durch einen Score dargestellt. Der Score kann einen Wert zwischen 0 und 10 annehmen womit sich folgende Abstufungen von Schwachstellen kategorisieren lassen [S. 16][1]

| CVSS-Score | Risikoklasse |

|---|---|

| 10,0 - 9,0 | Kritisch |

| 8,9 - 7,0 | Hoch |

| 6,9 - 4,0 | Mittel |

| 3,9 - 0,1 | Gering |

Neben dem Score als Zahl lässt sich eine Schwachstelle durch einen Vector-String darstellen. Im komprimierter Form können so alle Informationen eingesehen werden. Ein beispielhafter Vektor sieht folgendermaßen aus:

CVSS3.0/AV:L/AC:L/PR:L/UI:N/S:U/C:L/I:N/A:H

Was die einzelnen Abkürzungen und Werte bedeuten kann über dieses Online-Tool eingesehen werden, mit dem man sich diesen Vector bzw. den Score auch erstellen kann.

Quellen

- [1] - CVSS Spezifikation: Aufgerufen am 22.10.2018

Vielen Dank fürs Lesen. Fragen beantworte ich wie immer gerne in den Kommentaren :)